2024长城杯&CISCN-威胁流量分析-WinFT

某单位网管日常巡检中发现某员工电脑(IP:192.168.116.123)存在异常外连及数据传输行为,随后立即对该电脑进行断网处理,并启动网络安全应急预案进行排查。

文件名:82f13fdc9f7078ba29c4a6dcc65d8859.7z

文件大小:14.8g

下载链接1:https://pan.baidu.com/s/1hHX8J13EWRAfm3e-qakuDw 提取码:GAME

下载链接2:https://drive.google.com/file/d/14RBdzdozTHIwJs_tveivjwOqclcp2rhL/view

解压密码:3604e2f3-585a-4972-a867-3a9cc8d34c1d

来源:长城杯&CISCN官网

1.受控机木马的回连域名及 ip 及端口是(示例:flag{xxx.com:127.0.0.1:2333})

很贴心的给了工具做检查

直接看到

1 | flag{miscsecure.com:192.168.116.130:443} |

2.受控机启动项中隐藏 flag 是

任务计划程序

解密即可

3.受控机中驻留的 flag 是

电子取证和应急响应都需要关注的一个文件夹

1 | C:\Users\UserName\AppData\ |

确定为7zip压缩文件,但是需要密码

经测试为flvupdate

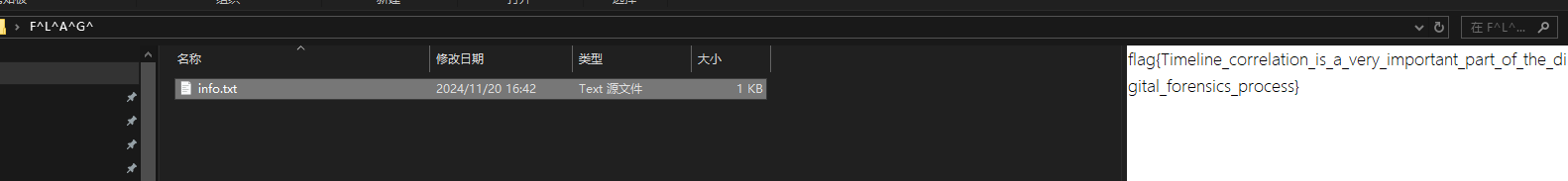

4.受控源头隐藏的 flag 是

桌面上有Thunderbird快捷方式,猜测通过邮件发送恶意程序

直接筛选带有附件的

一个个一个邮件的来往发件看过去

发现safe@service.autorevertech.cn可疑

对

1 | SGVsbG8sIHRoaXMgaXMgdGhlIGFjY2VzcyBsaW5rLCA8YSBocmVmPSJodHRwczovL2F1dG9y |

进行解密

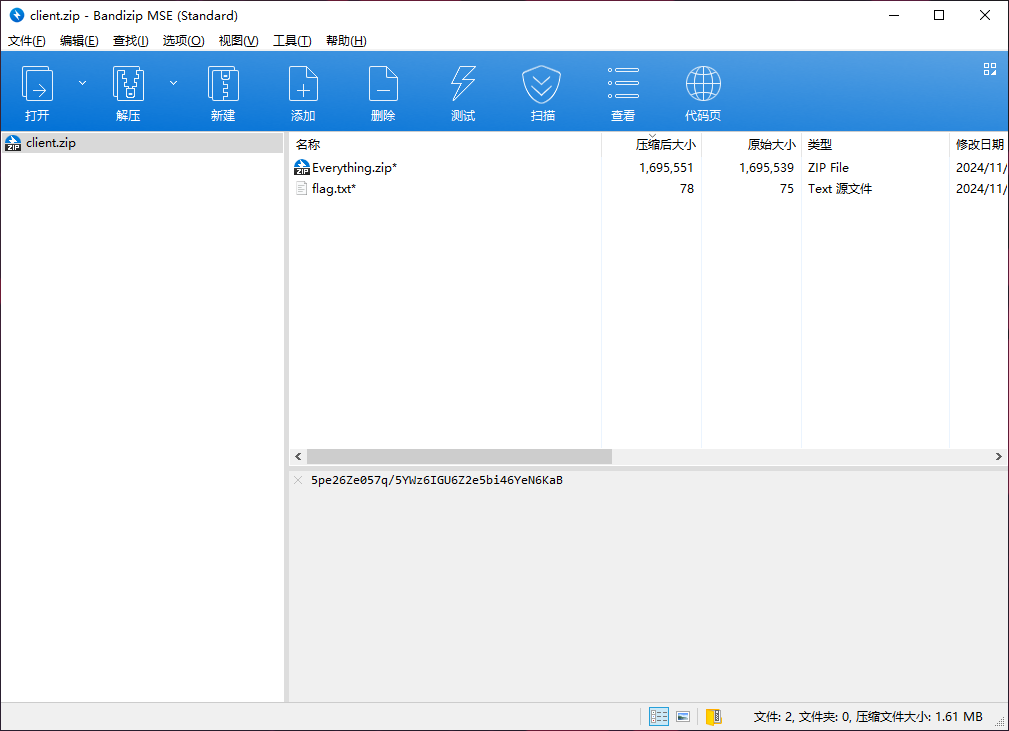

5.分析流量,获得压缩包中得到答案

怀疑为压缩包文件被拆分传输

合并后打开

注释

解压

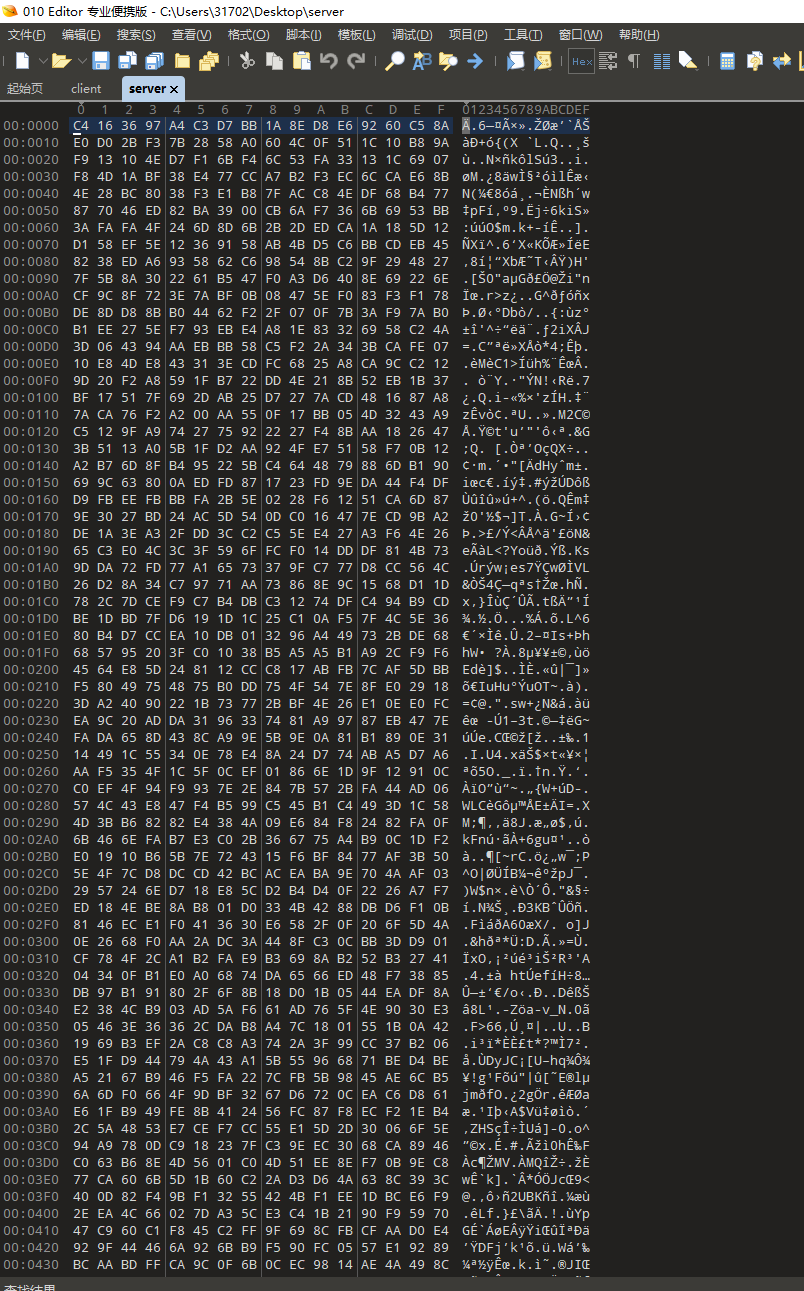

6.通过 aes 解密得到的 flag

通过flag的信息可知

1 | Mode: CBC |

接下来寻找密文即可

解密

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Yiyi!

评论