24中科实数

题目整体难度不大,比的就是哪队细心以及整个案件分支的串联能力,部分题目没给标准格式做题的时候感觉怪怪的,各个厂商各有利弊需要评估哪部分题用哪个软件更合适

基本案情

山西省公安机关接到线报,有一伙人长期从事盗墓和贩售文物活动,形成了一条龙的犯罪链条。经过数月侦察,警方掌握了该团伙的核心成员信息,并成功在一次交易中将多名嫌疑人抓获,现场扣押了大量文物及嫌疑人手机,并在突击审讯后在其老巢起获了多台笔记本电脑及电子存储设备。现需要对这些设备进行全面取证分析,以获得更多犯罪证据,彻底摧毁这一犯罪网络。

鉴定要求

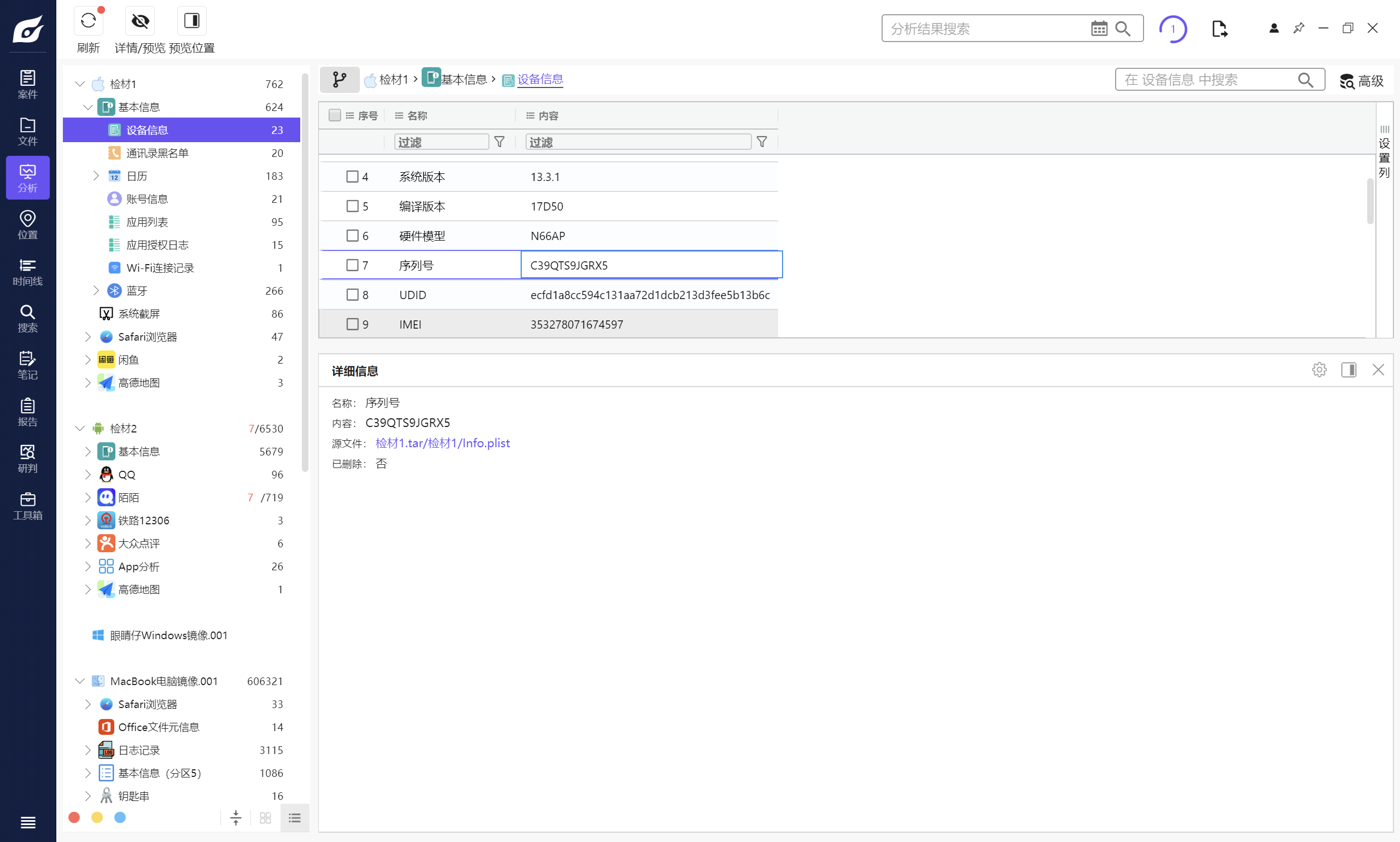

(1)检材 1-的手机序列号。

1 | C39QTS9JGRX5 |

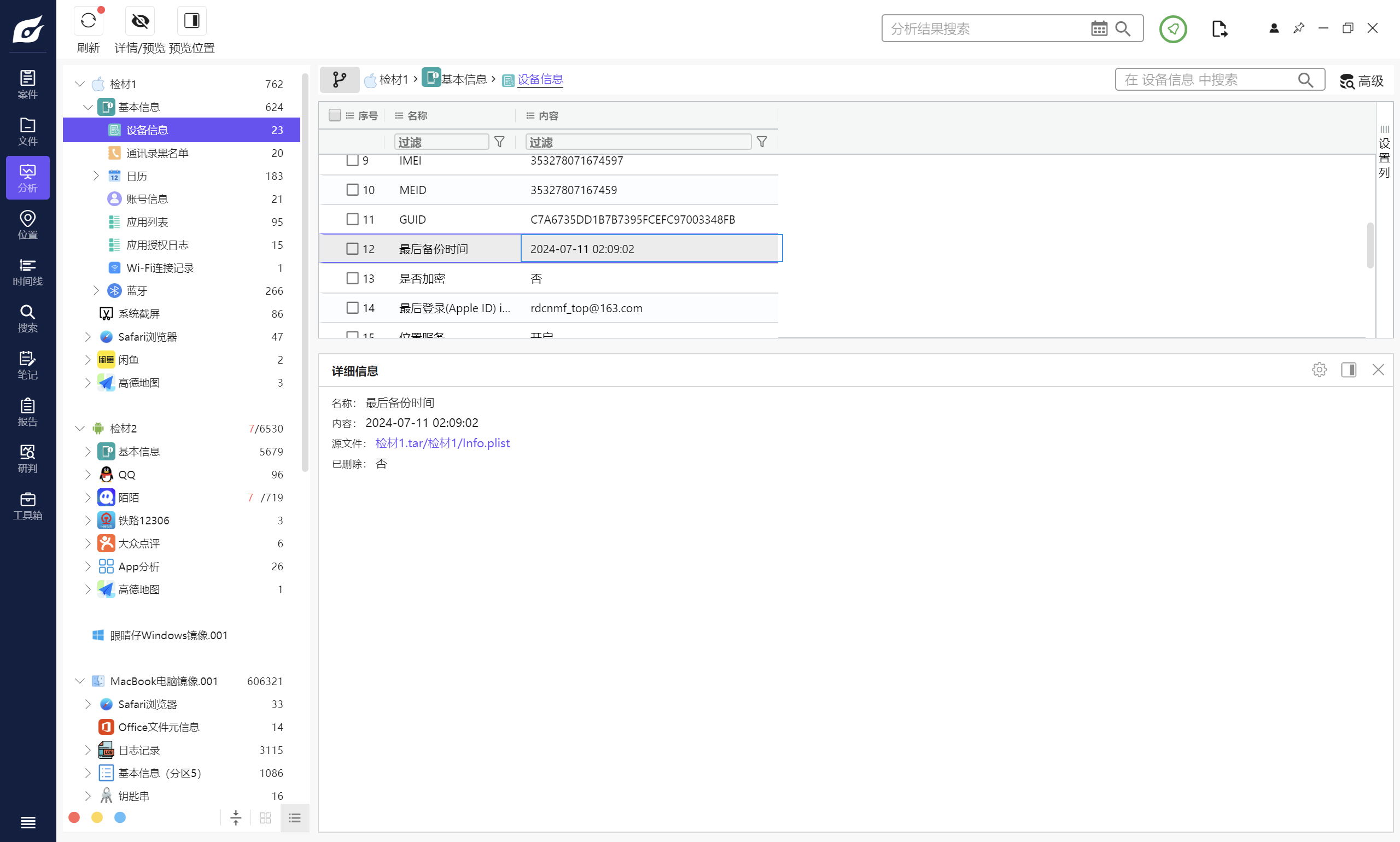

(2)检材 1-的备份时间是。

1 | 2024-07-11 02:09:02 |

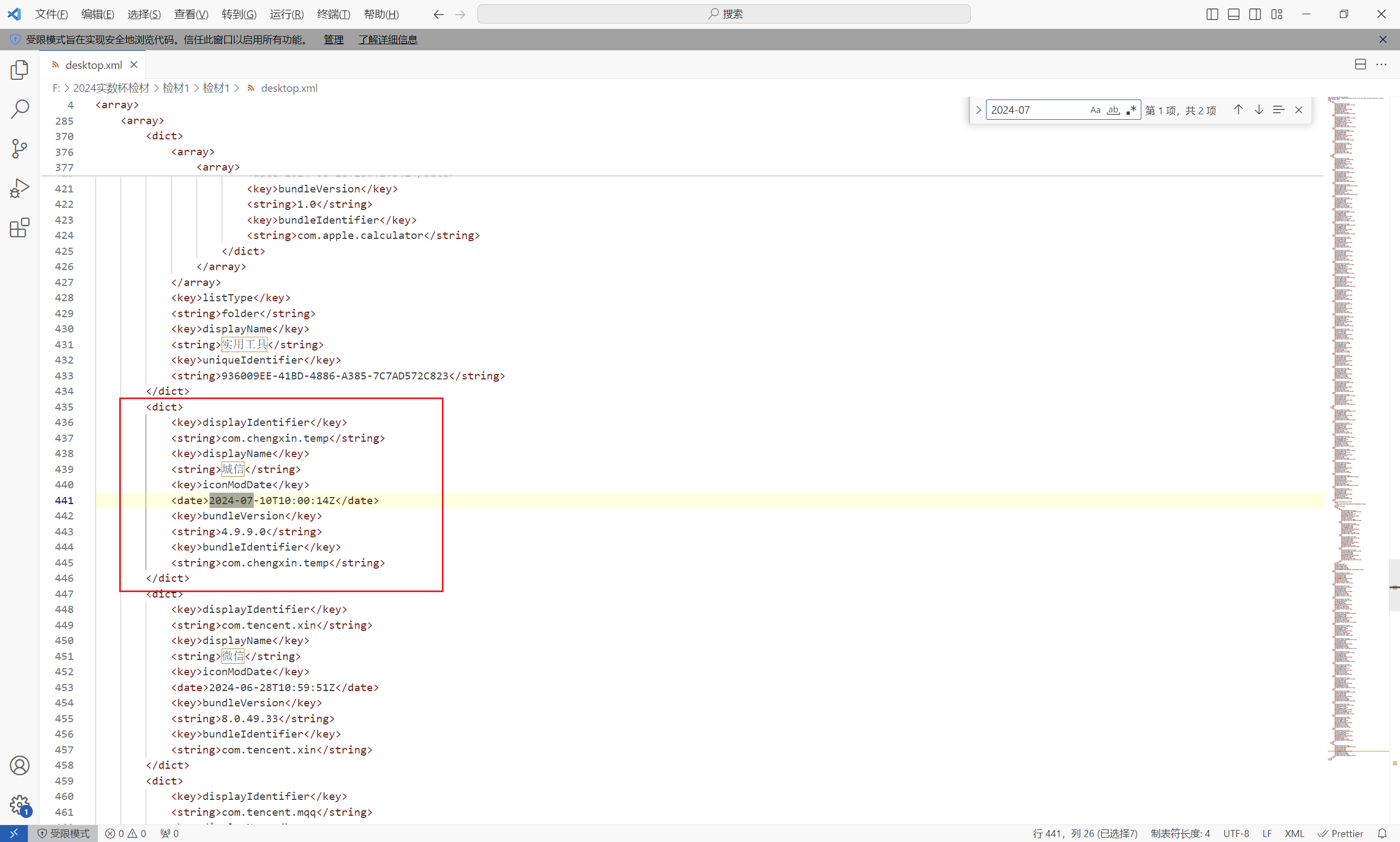

(3)检材 1-最近使用的 APP。

查看desktop.xml,找到date最大的app

1 | 城信 |

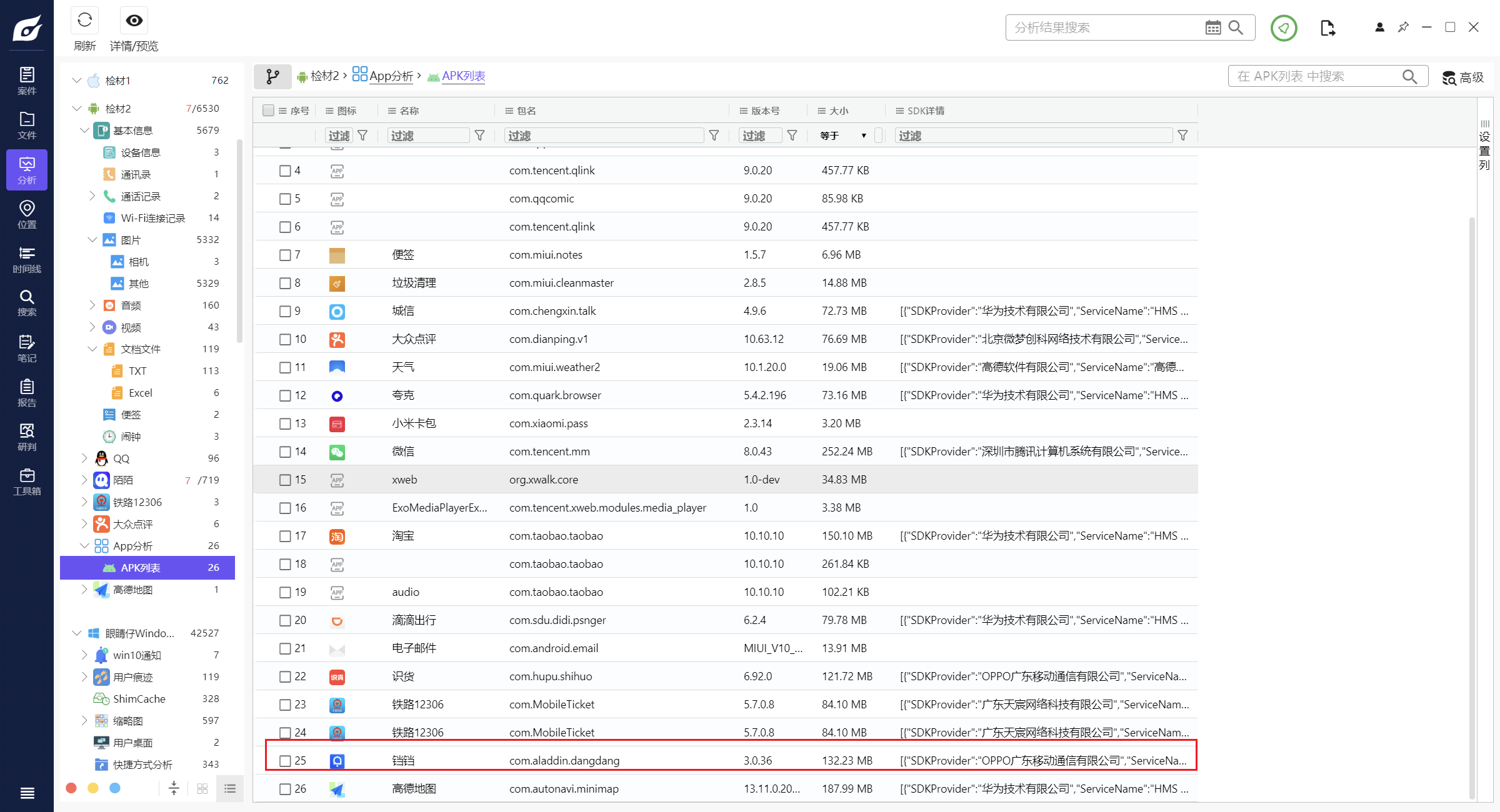

(4)检材 2-即时聊天工具有哪些。

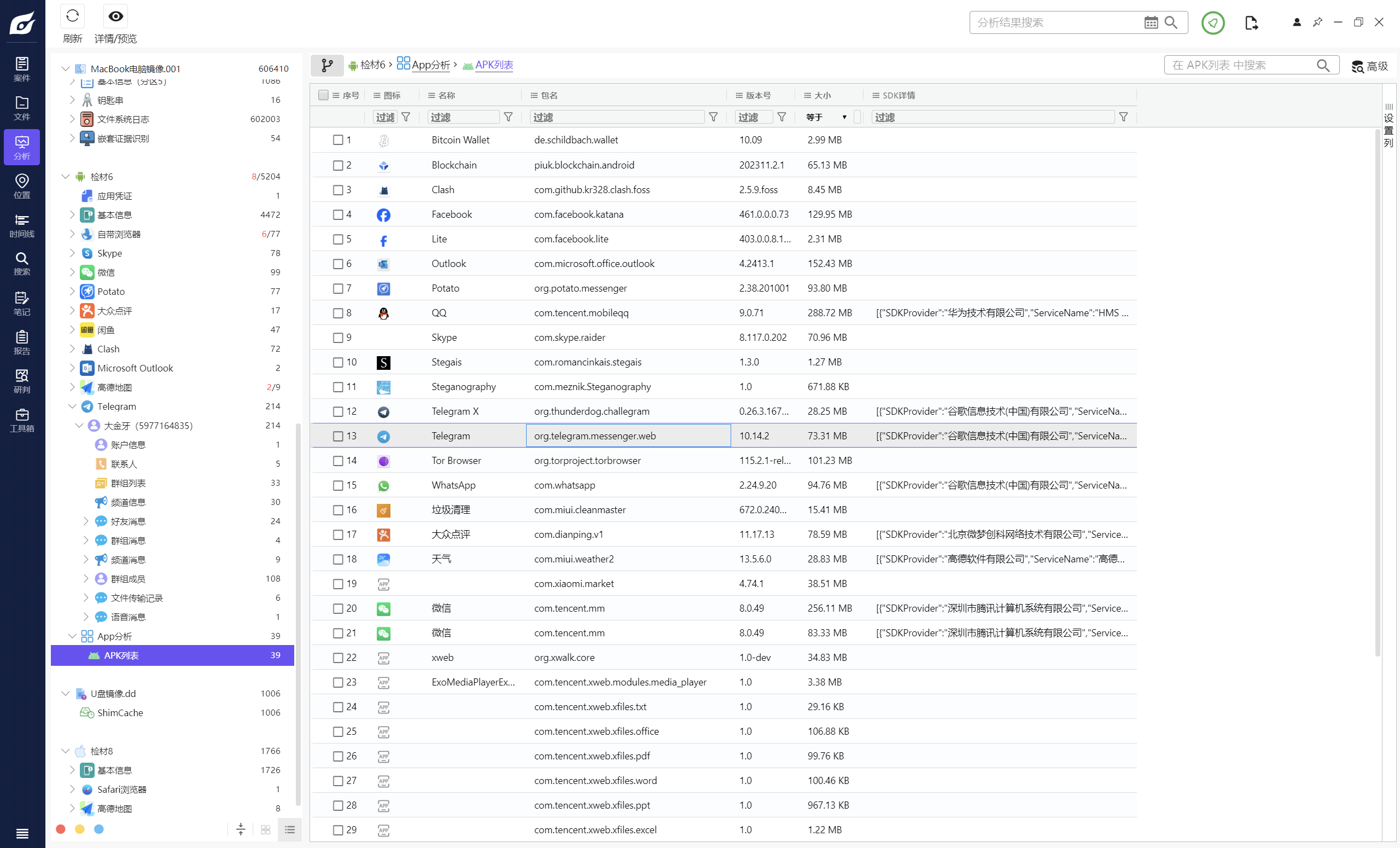

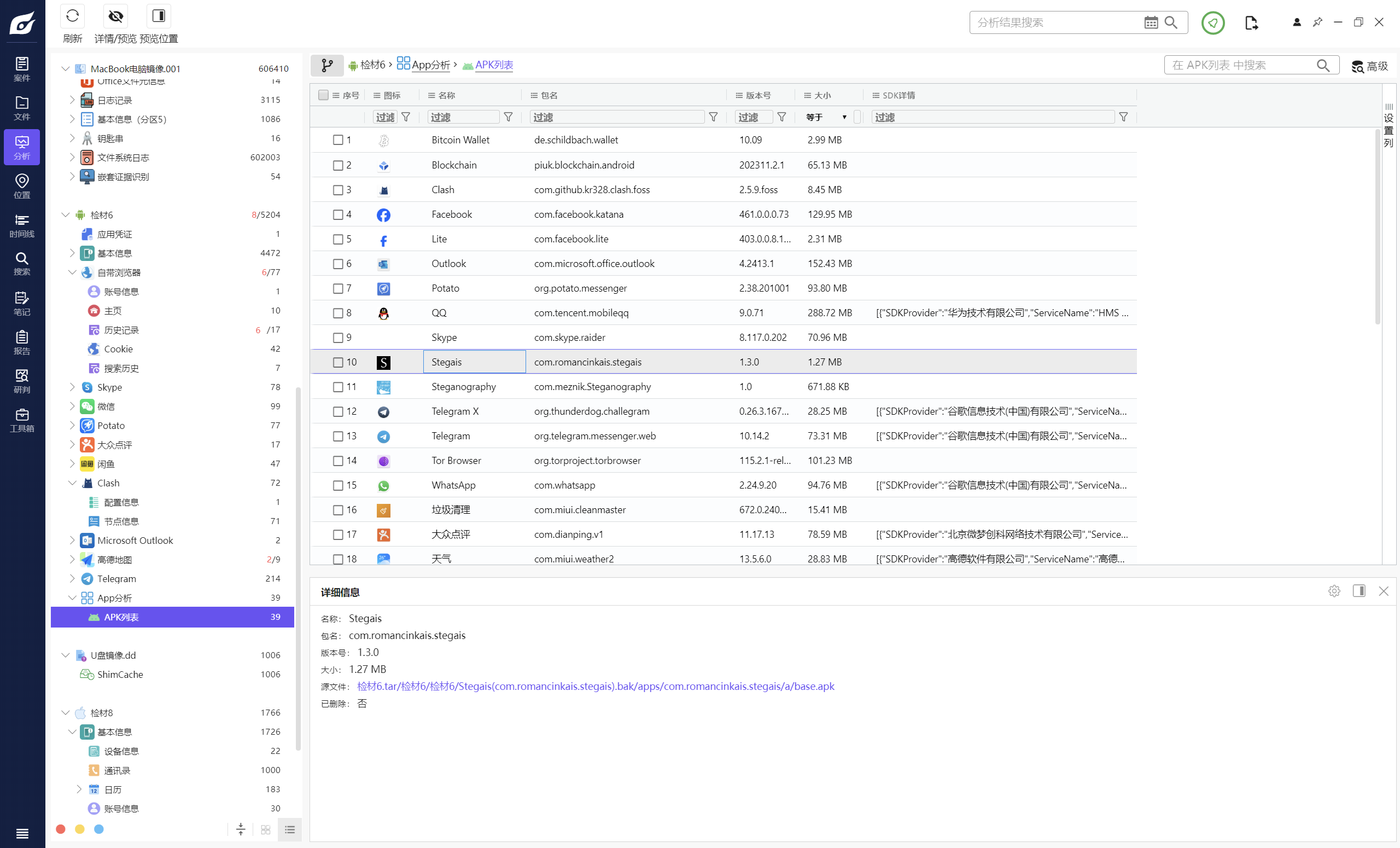

apk列表还有个铛铛,联系后面题目也可得出

1 | QQ、陌陌、铛铛 |

(5)检材 2-盗墓团伙之间的通讯 APP 版本。

根据聊天记录判断qq和陌陌并非团伙的通讯app,在apk列表找到铛铛

(6)检材 2-盗墓团伙抱怨的工具。

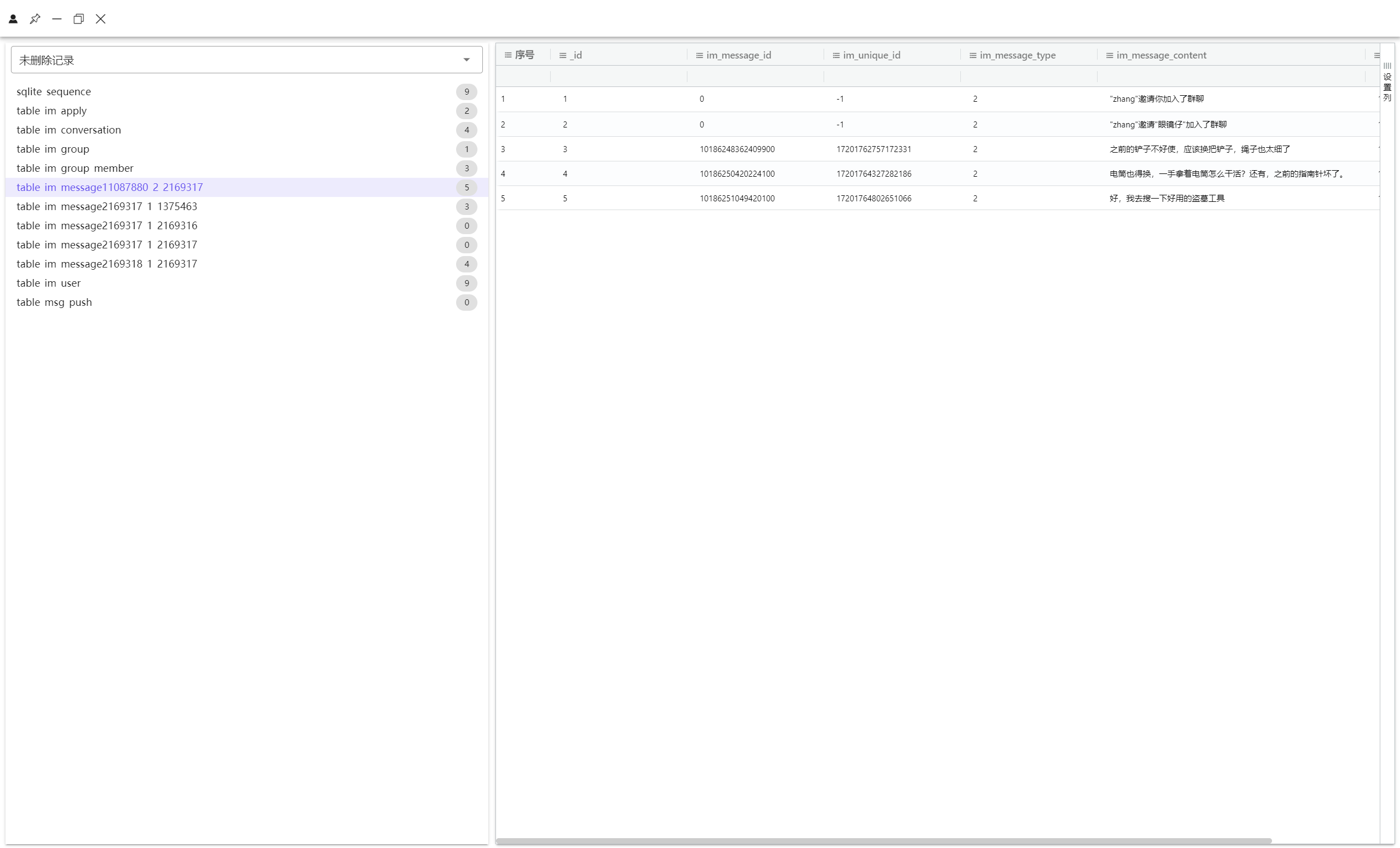

1 | 检材2.tar/检材2/检材2/铛铛(com.aladdin.dangdang).bak/apps/com.aladdin.dangdang/db/aladdin_im_datas.db |

(7)检材 2-盗墓团伙之间的通讯 APP 证书指纹 SHA256 值。

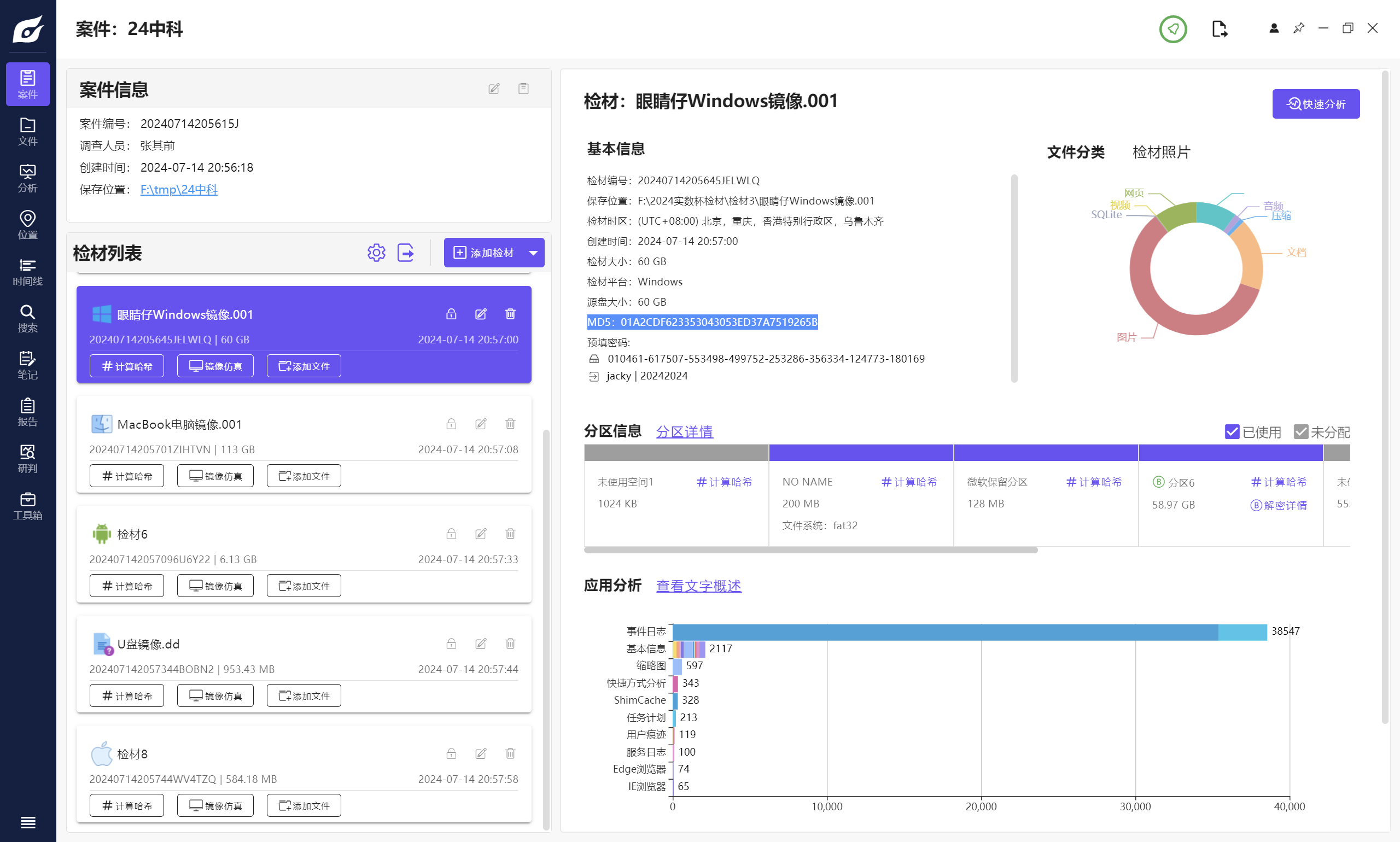

(8)检材 3-硬盘的 MD5 值。

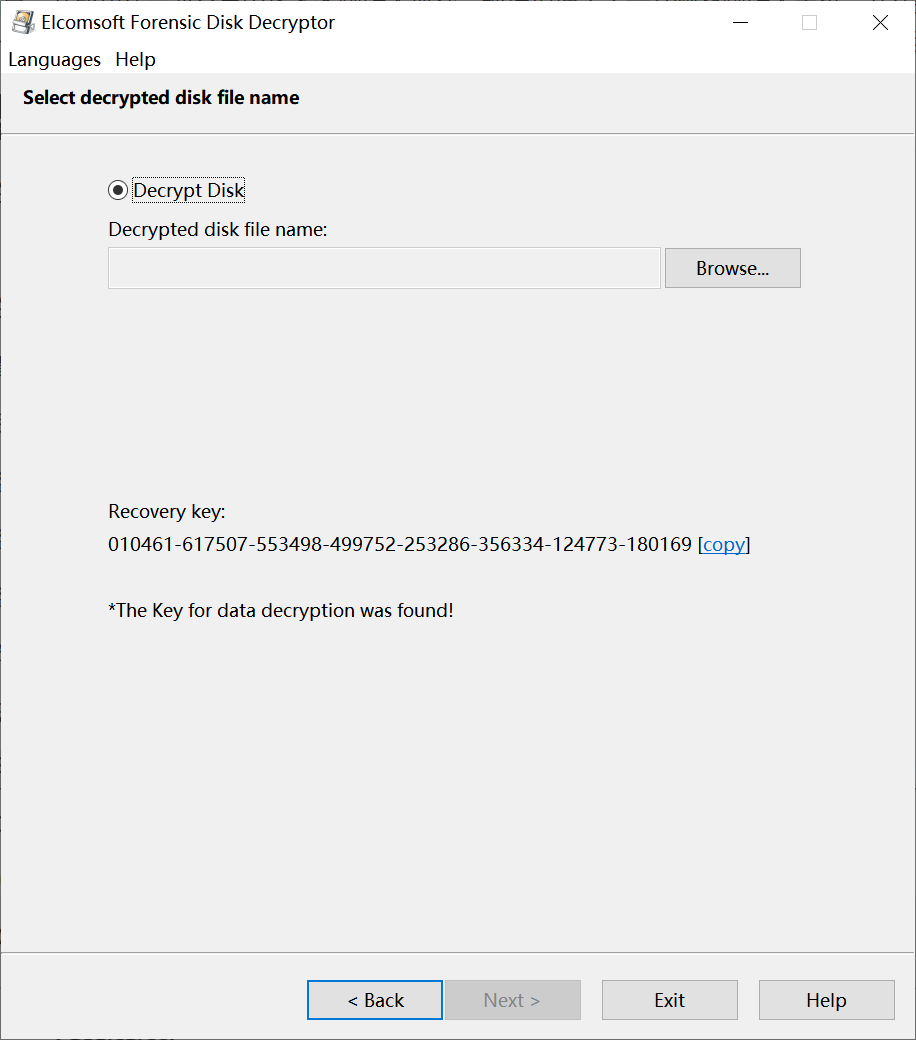

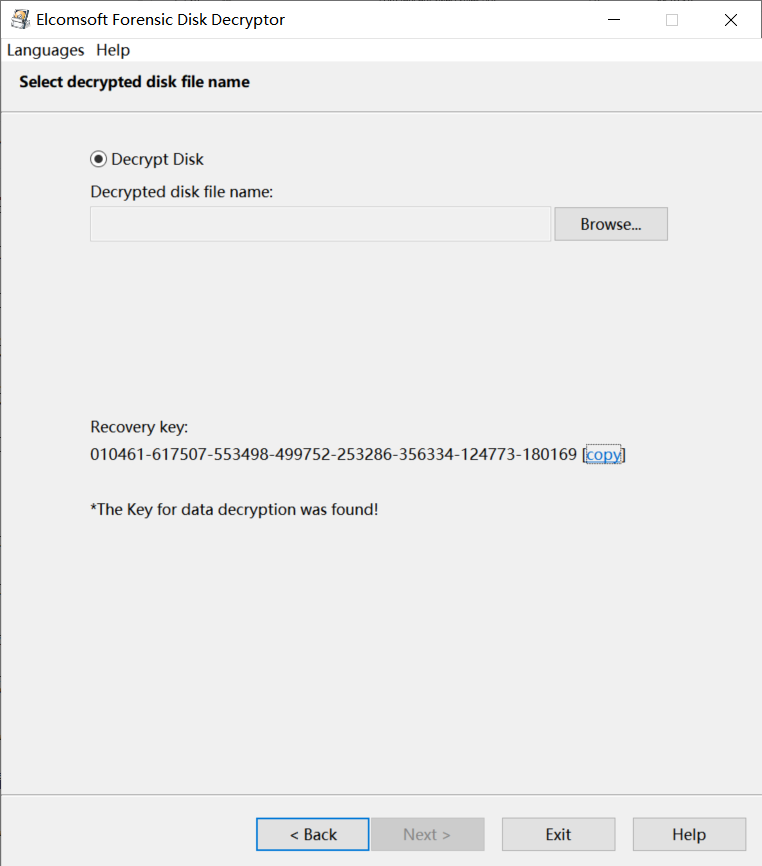

检材三的系统盘被bc盘锁了,efdd解密即可

直接计算即可

1 | 01A2CDF623353043053ED37A7519265B |

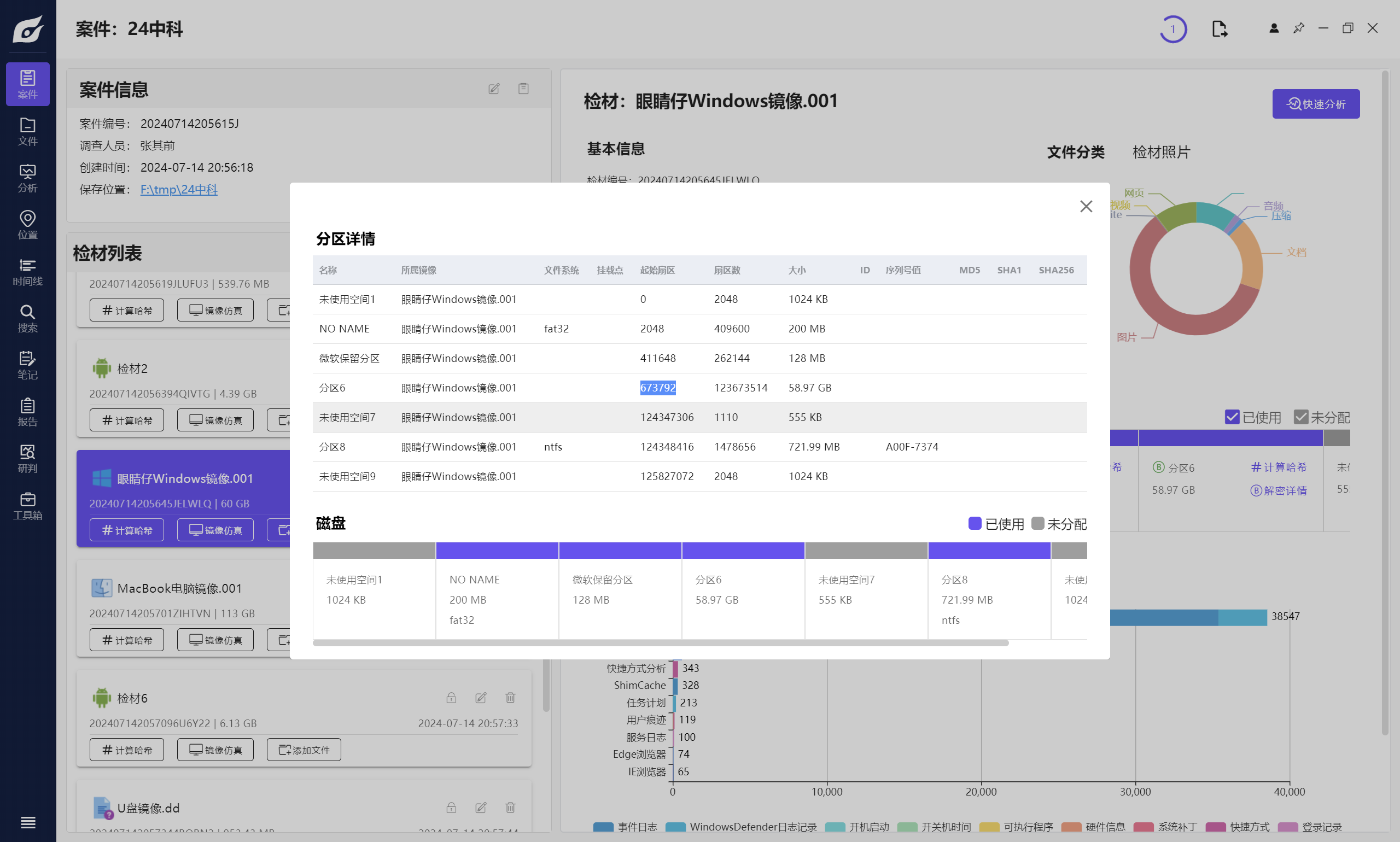

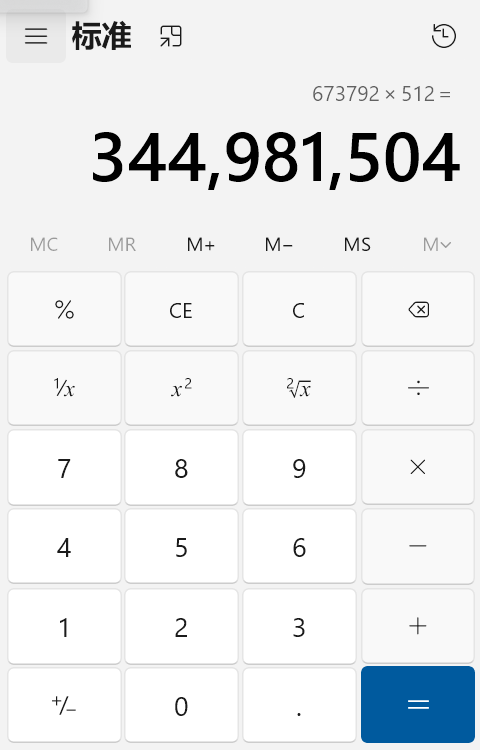

(9)检材 3-硬盘系统分区的起始位置。

起始位置=起始扇区*512

1 | 344981504 |

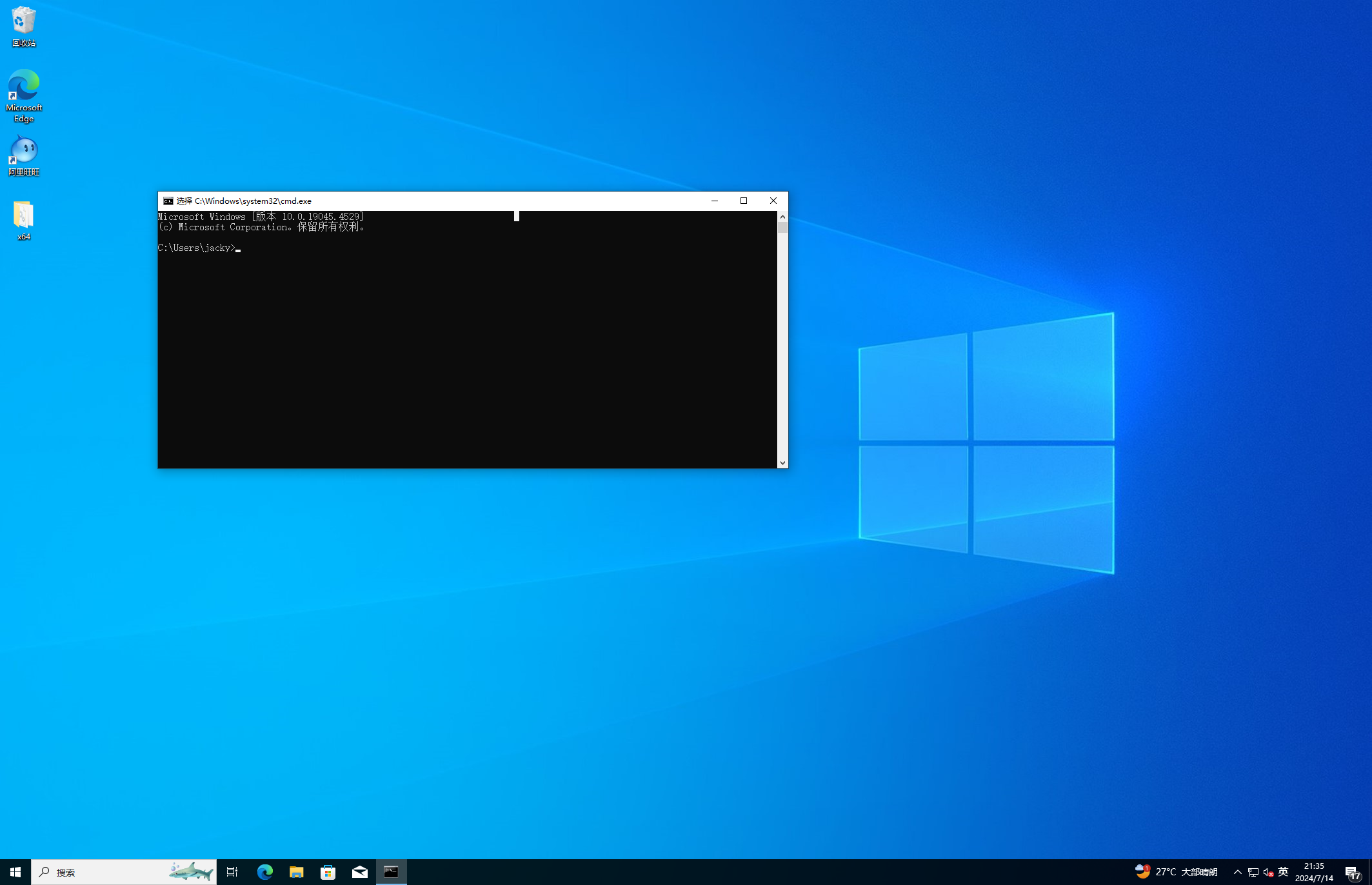

(10)检材 3-系统的当前版本。

进cmd

1 | 10.0.19045.4529 |

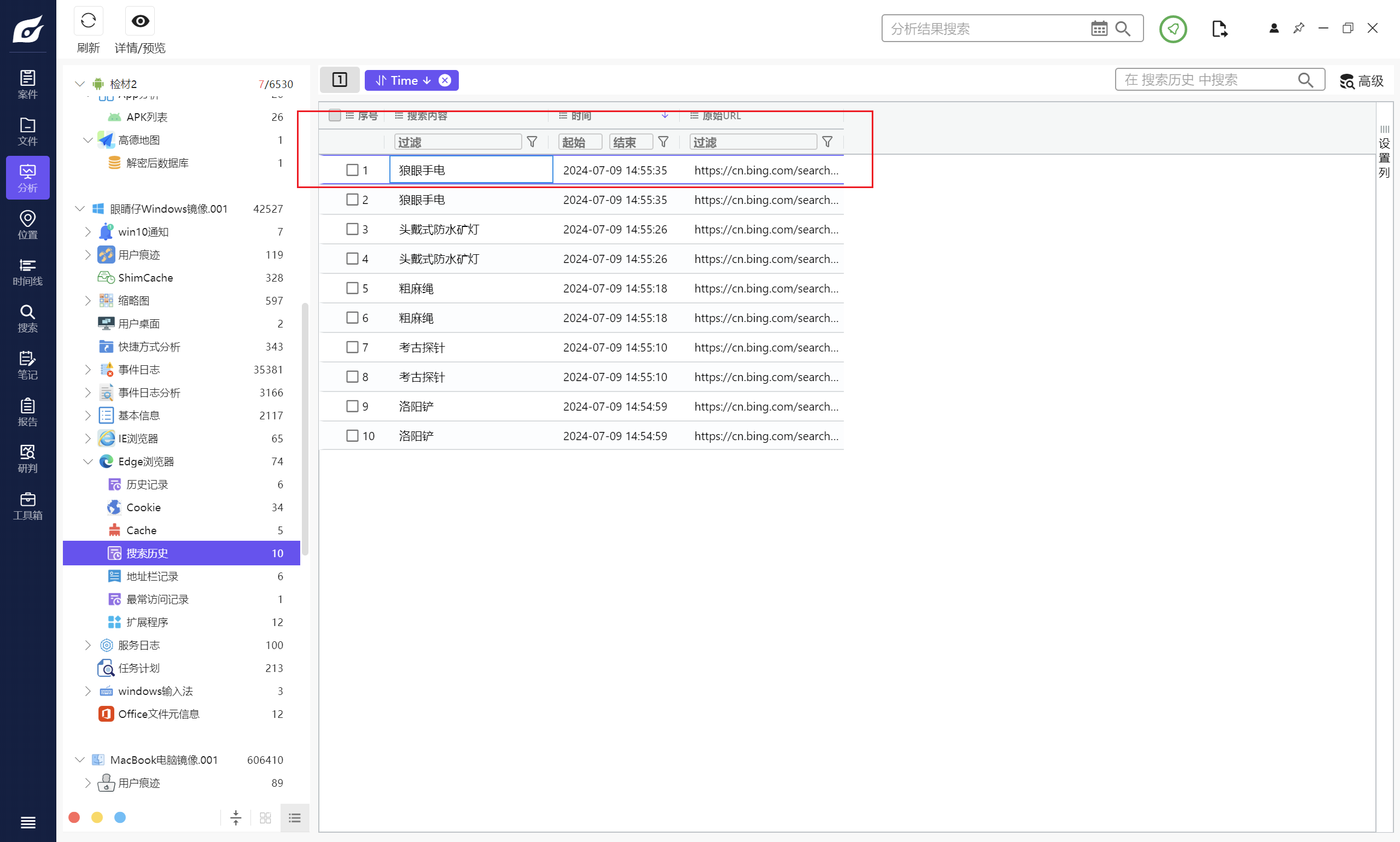

(11)检材 3-Edge 浏览器最后一次搜索过的关键词。

1 | 狼眼手电 |

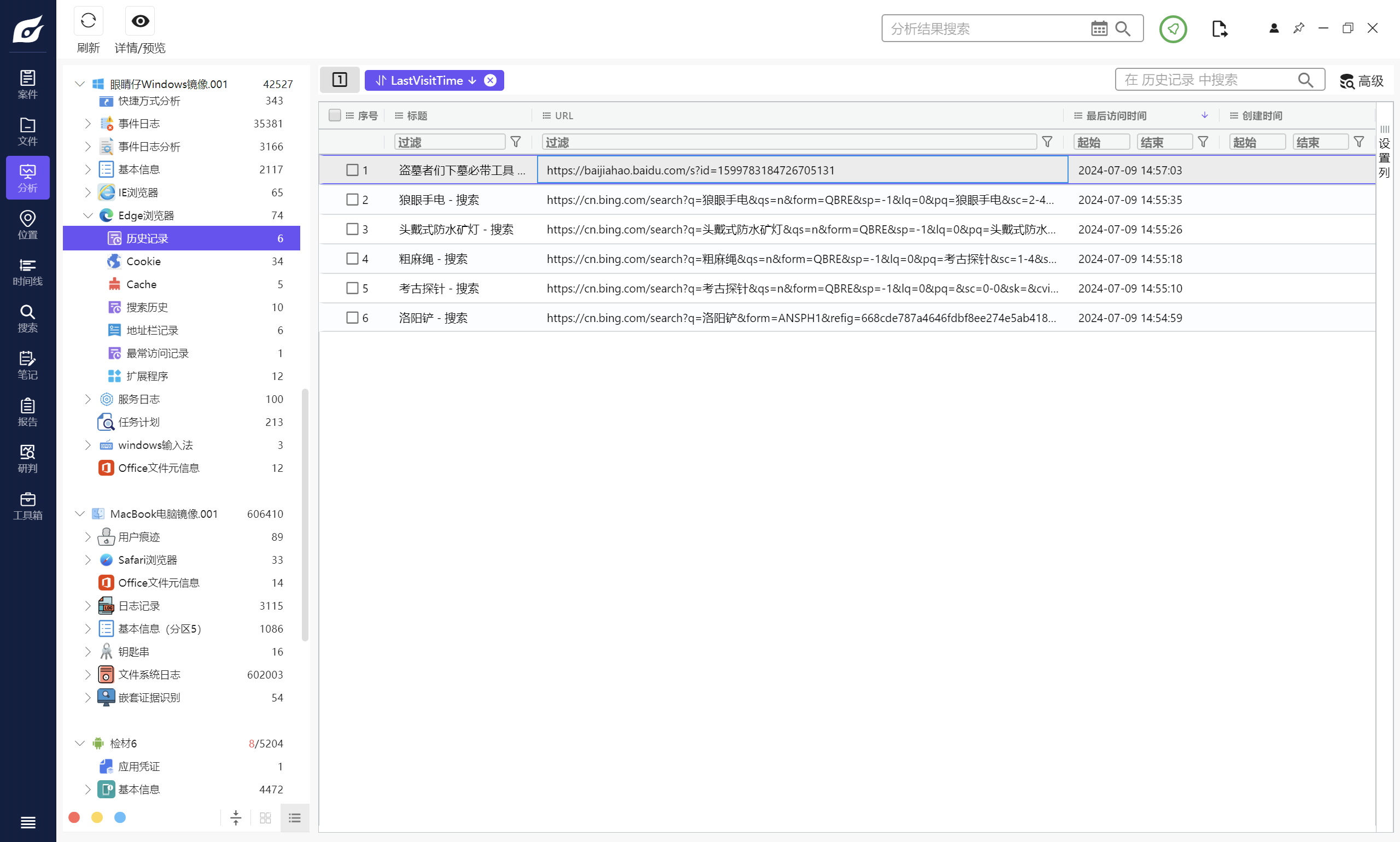

(12)检材 3-Edge 浏览器最后一次访问过的与盗墓及文物有关的网站 URL。

1 | https://baijiahao.baidu.com/s?id=1599783184726705131 |

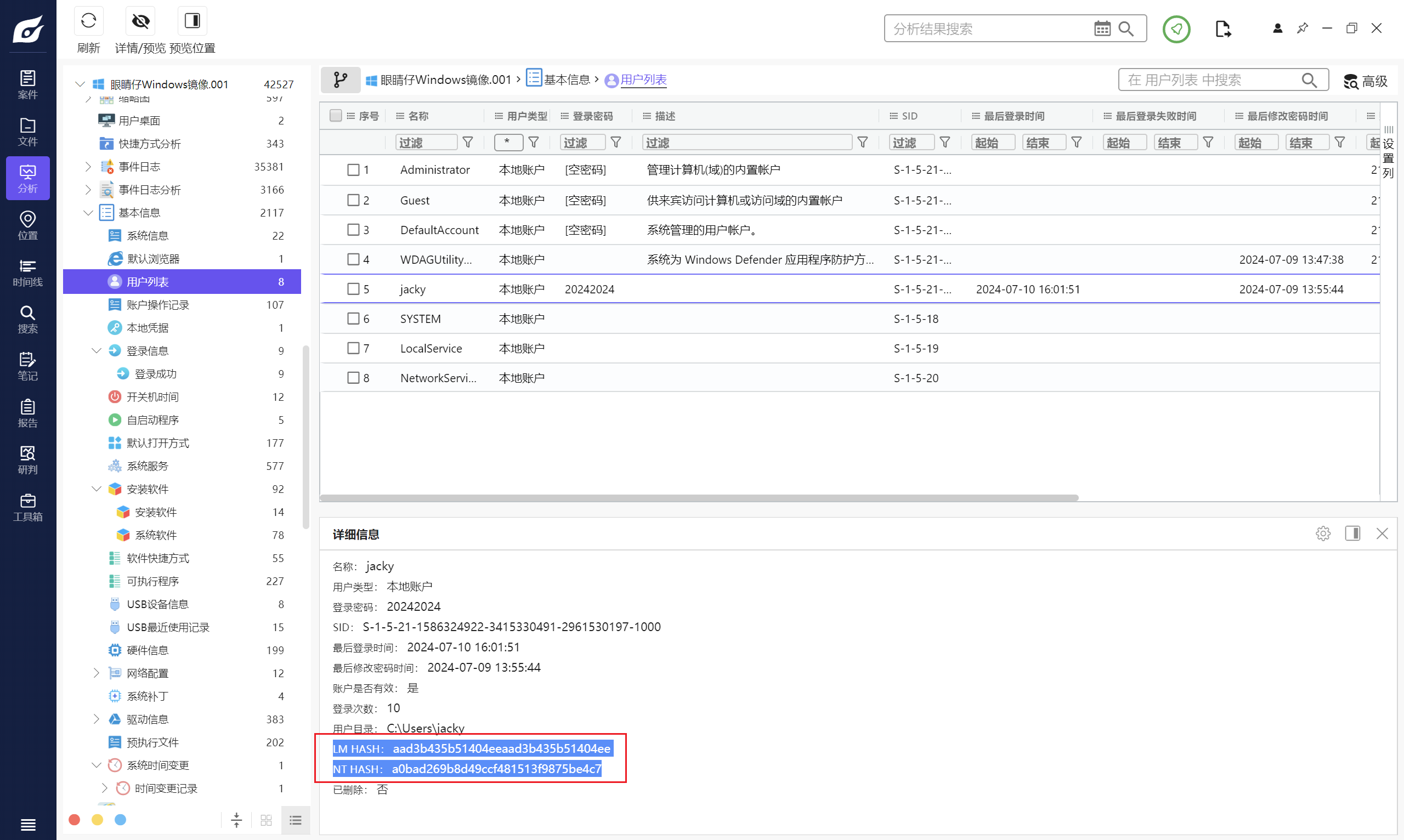

(13)检材 3-主用户的 NT 密码哈希值。

1 | a0bad269b8d49ccf481513f9875be4c7 |

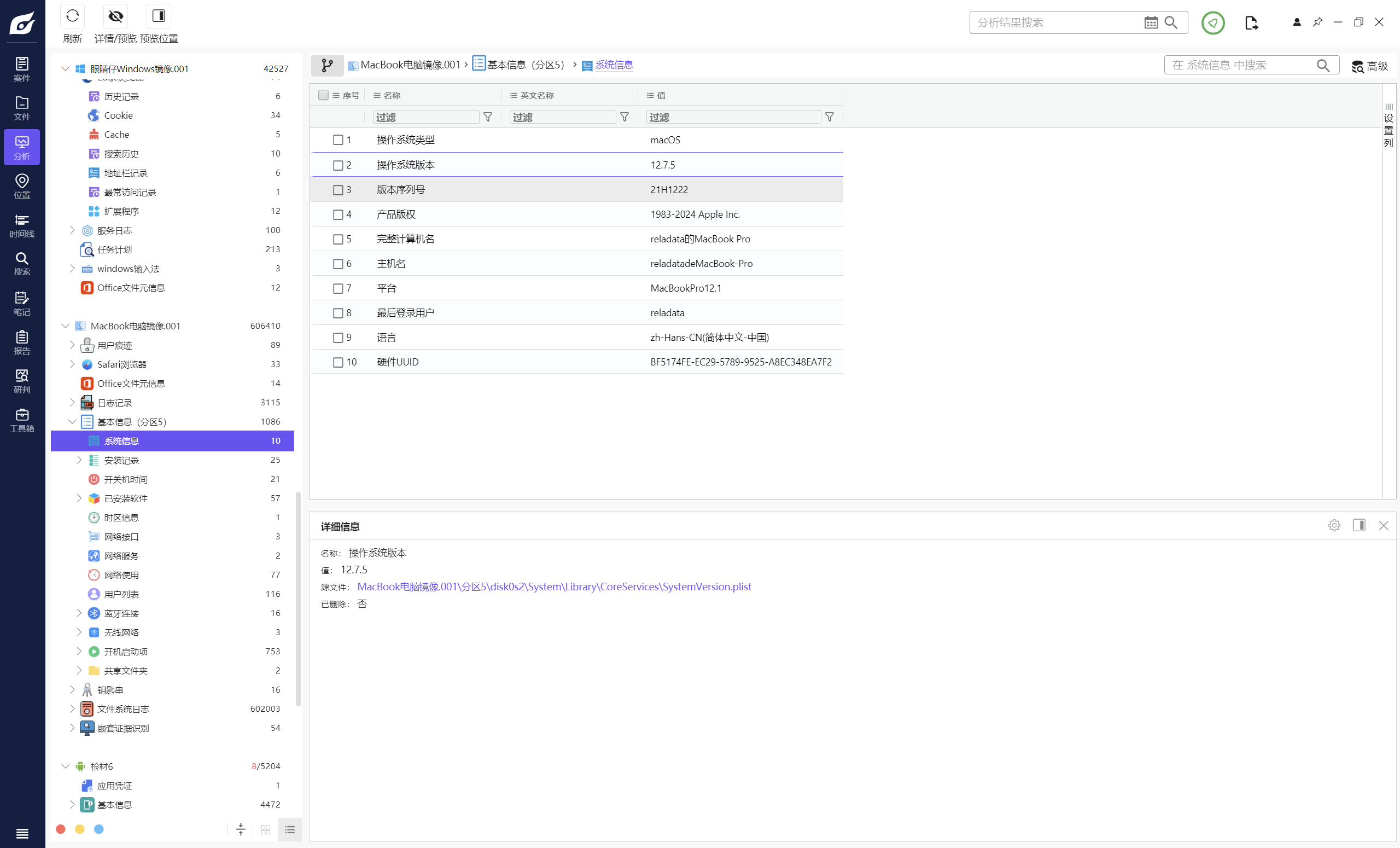

(14)检材 4-Mac OS 的版本号。

1 | 12.7.5 |

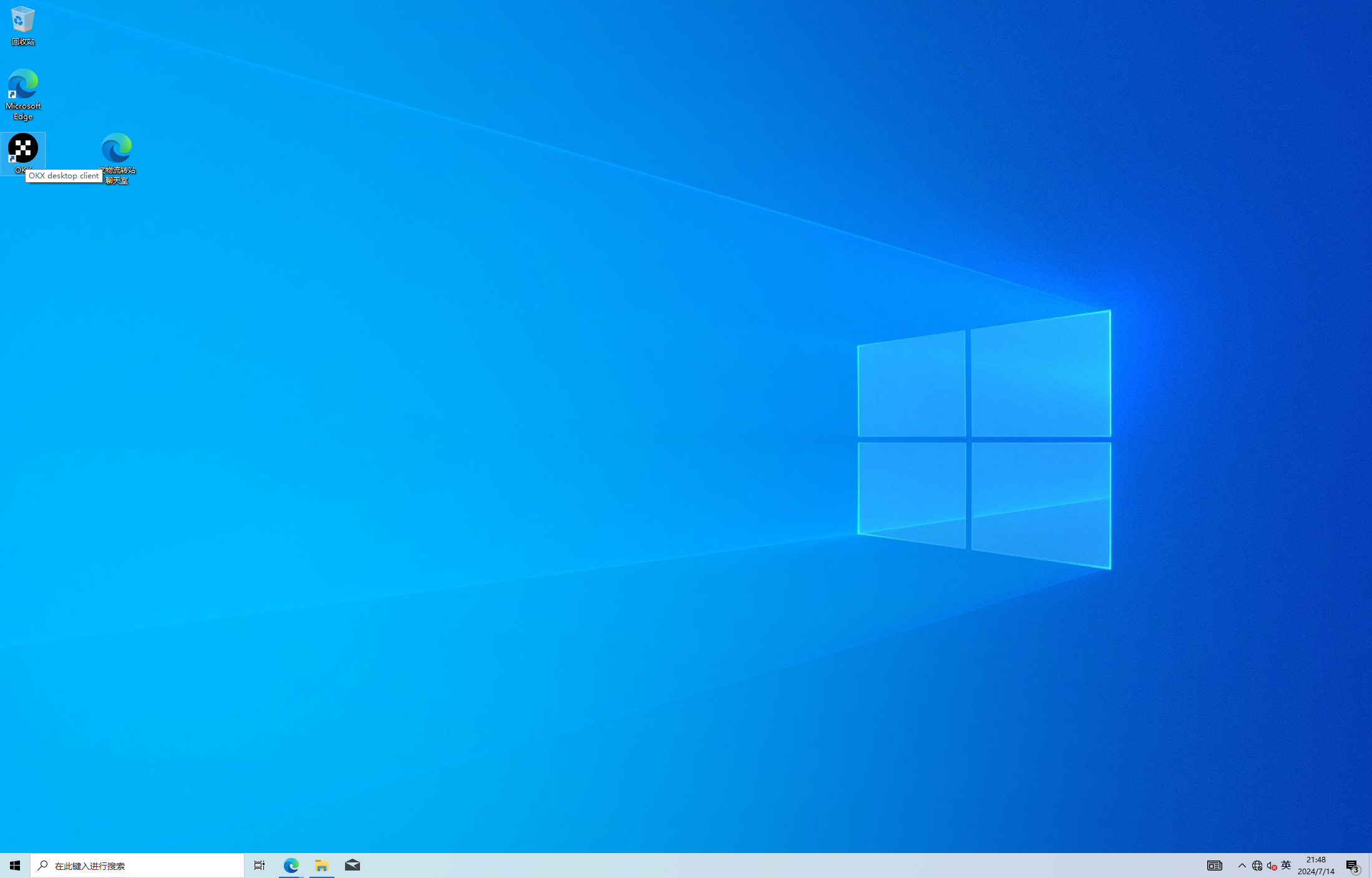

(15)检材 4-加密货币软件的名字。

桌面上

1 | OKX |

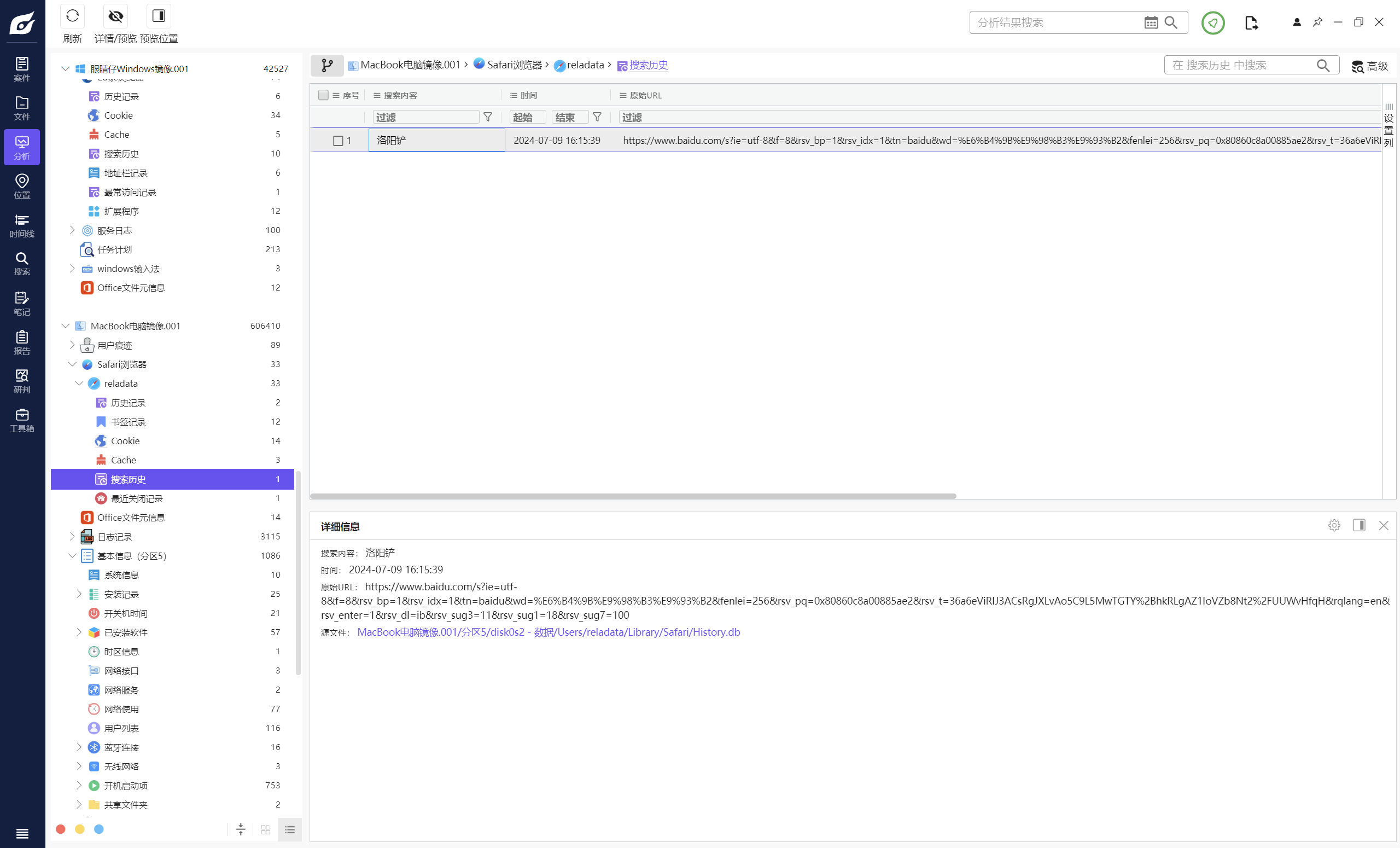

(16)检材 4-Safari 浏览器最后一次搜索过的关键词。

1 | 洛阳铲 |

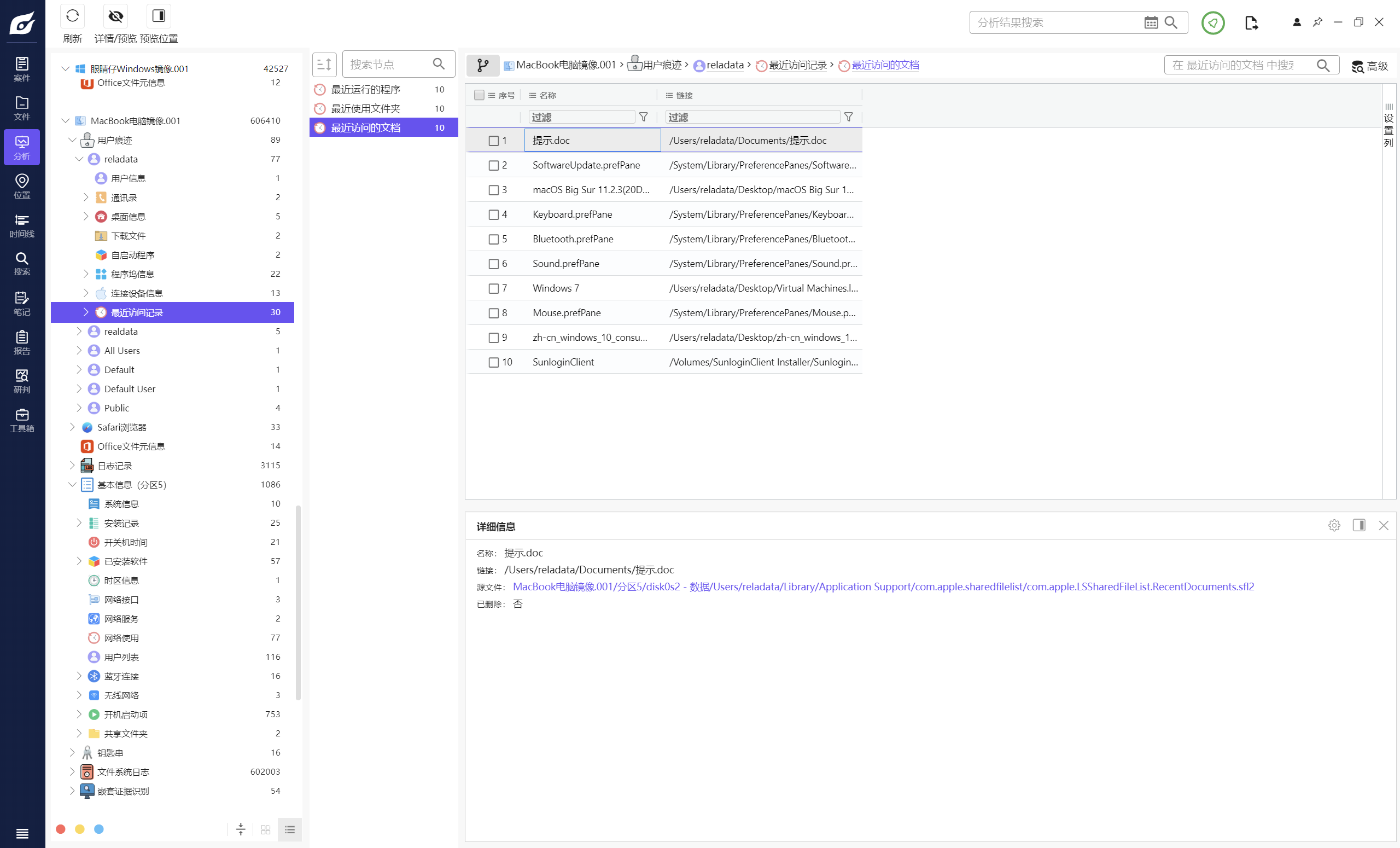

(17)检材 4-MacBook pro 最后一次访问的文件名。

1 | 提示.doc |

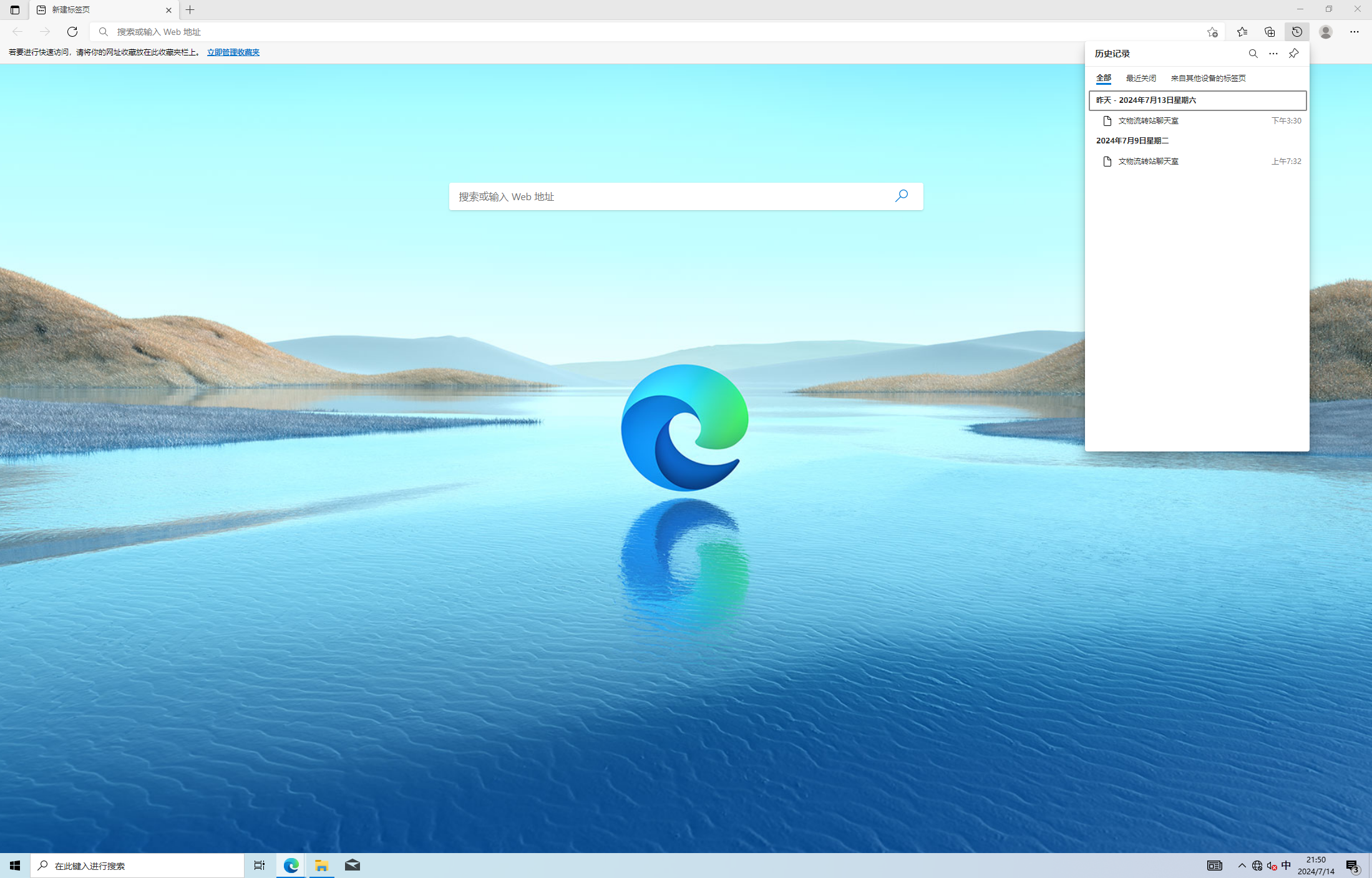

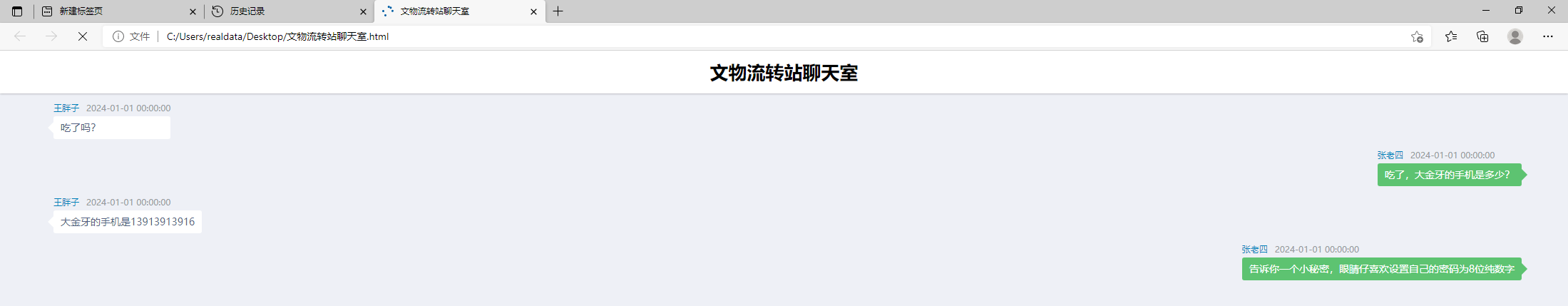

(18)检材 4-Edge 浏览器最后一次访问过的与盗墓及文物有关的网站。

1 | file:///C:/Users/realdata/Desktop/%E6%96%87%E7%89%A9%E6%B5%81%E8%BD%AC%E7%AB%99%E8%81%8A%E5%A4%A9%E5%AE%A4.html |

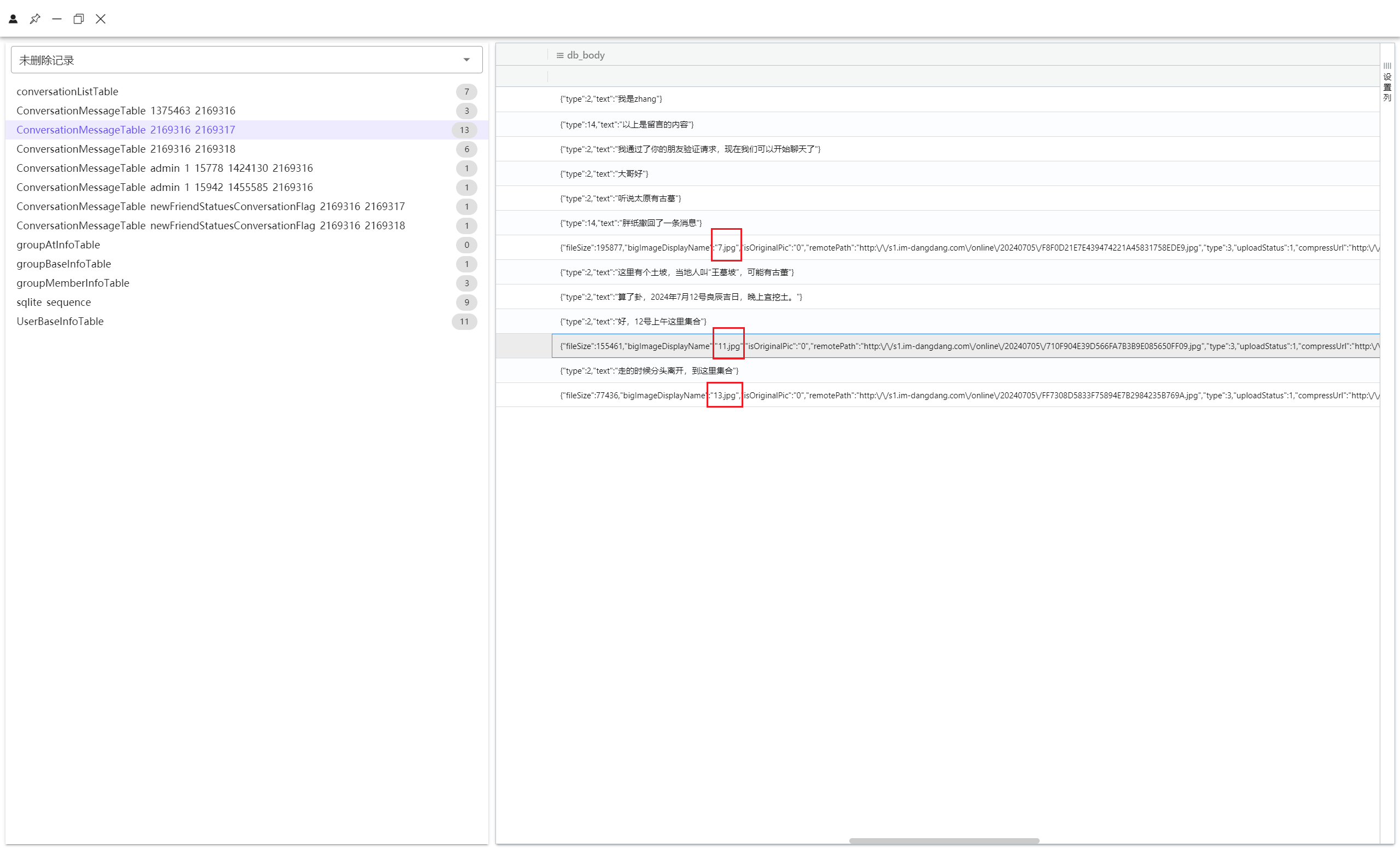

(19)盗墓团伙最近一次盗墓日期。

在检材1.tar/AppDomain-com.huaxiahui.dangdang/Library/ALDIMDataBase路径下找到相关数据库

1 | 2024年7月12日 |

(20)盗墓团伙最近一次盗的墓名。

同上

1 | 王墓坡 |

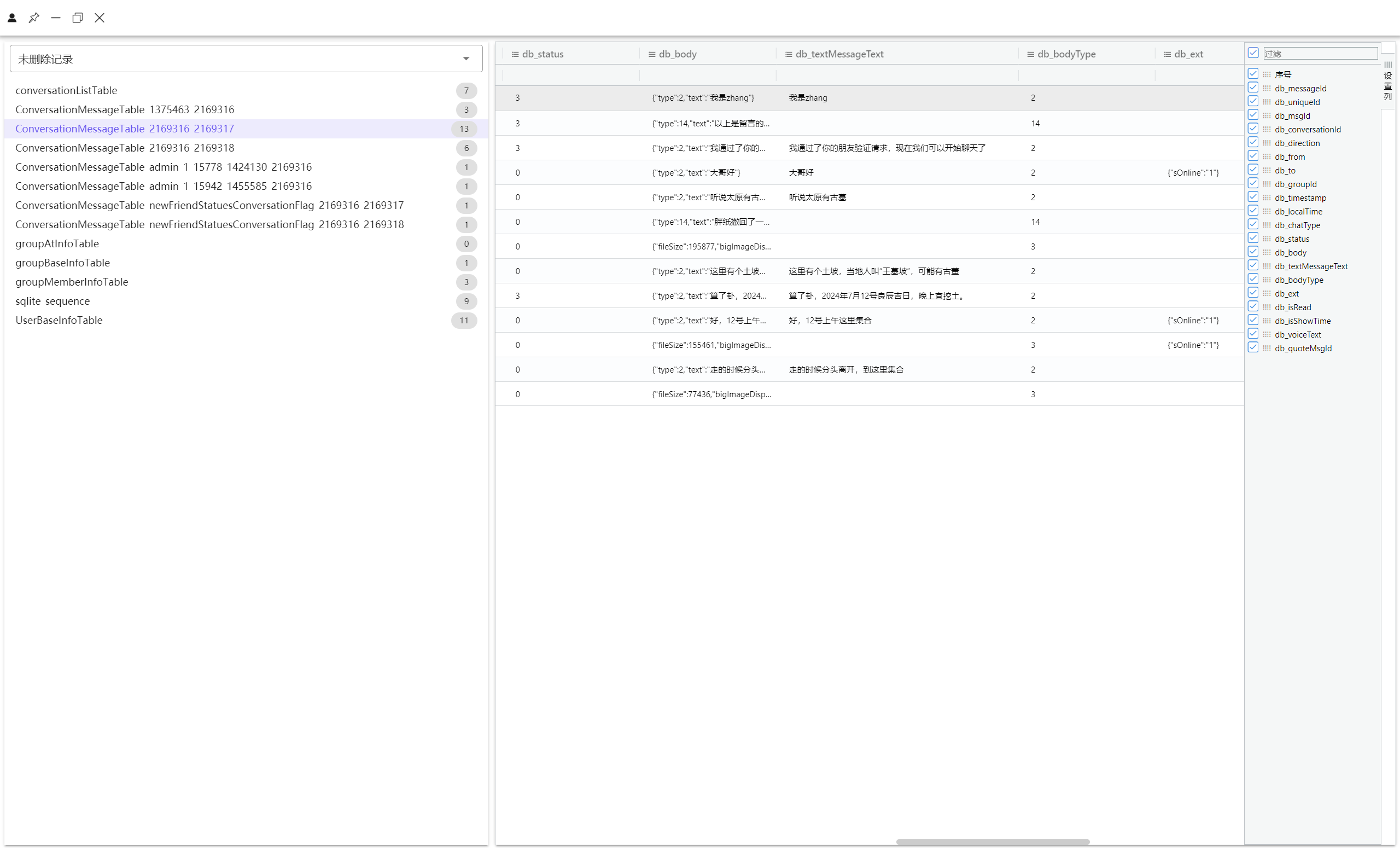

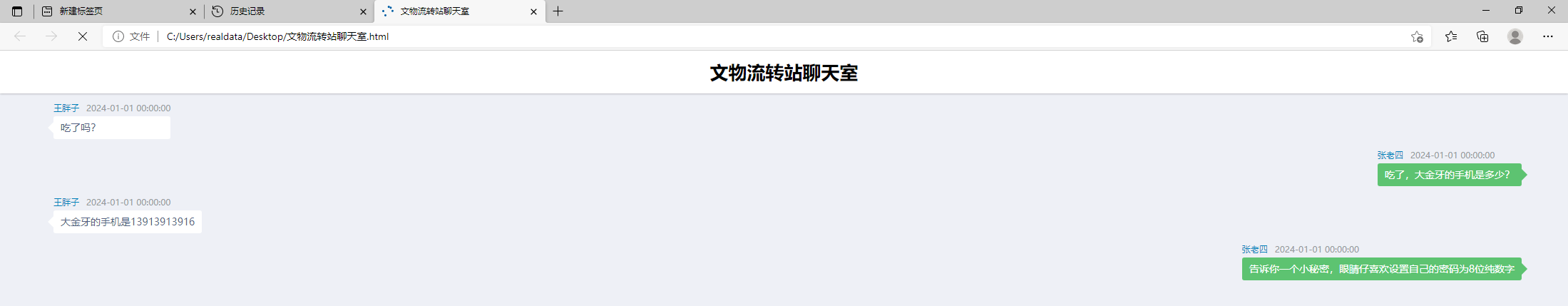

(21)大金牙的手机号码。

1 | 13913913916 |

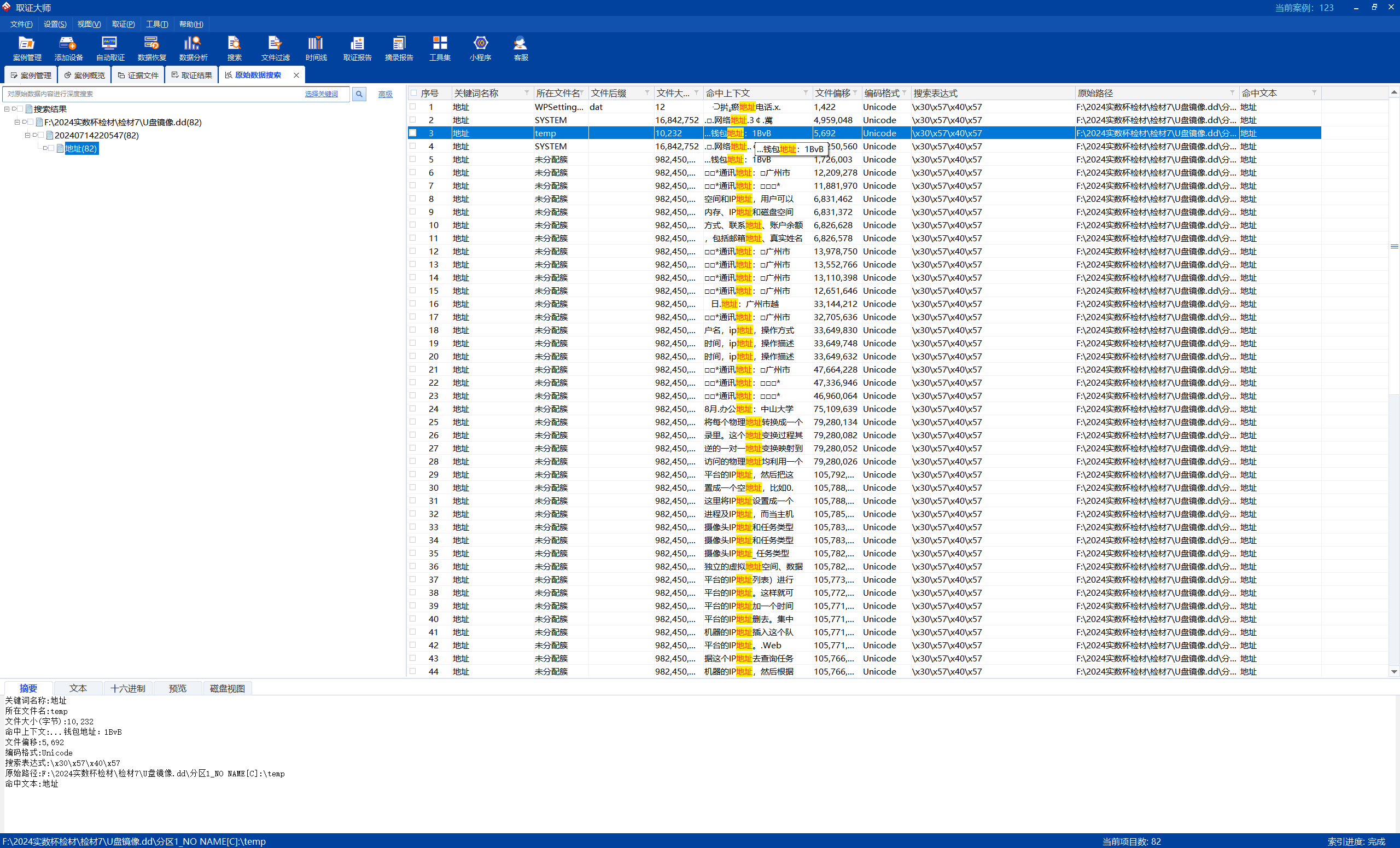

(22)检材 7-虚拟货币钱包的地址。

一开始以为是数据恢复,恢复出来好像都是公司自用的文件,全局搜索地址

1 | 1BvBMSEYstWetqTFn5Au4m4GFg7xJaNVN2 |

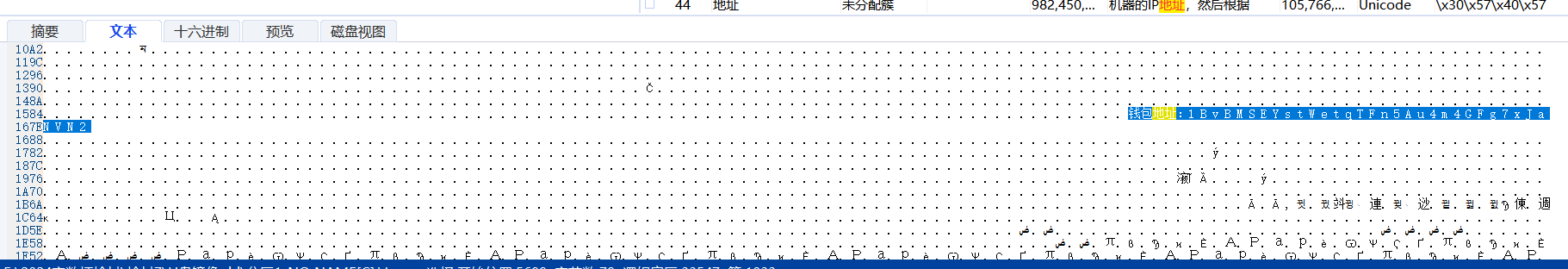

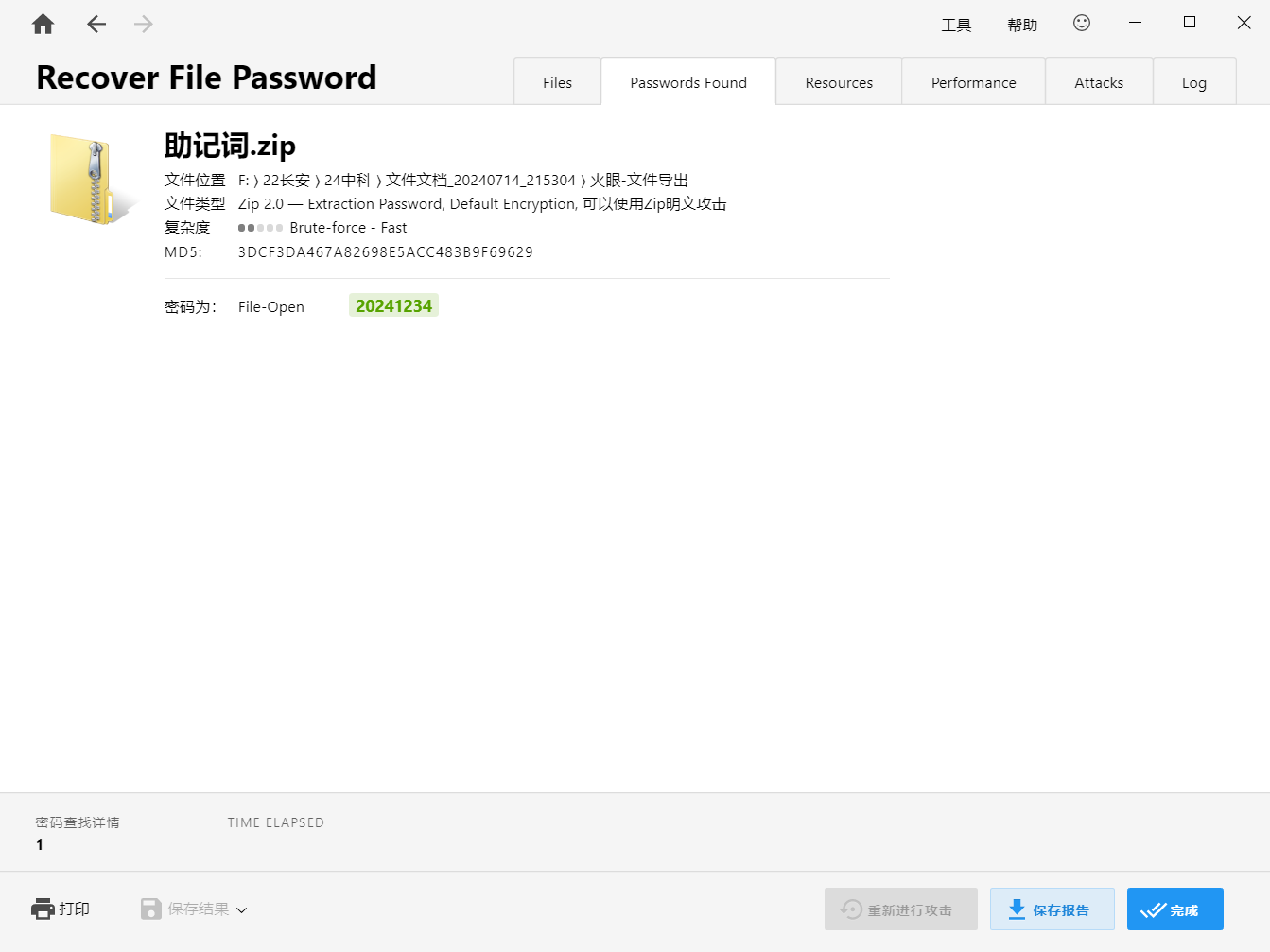

(23)检材 7-虚拟货币助记词。

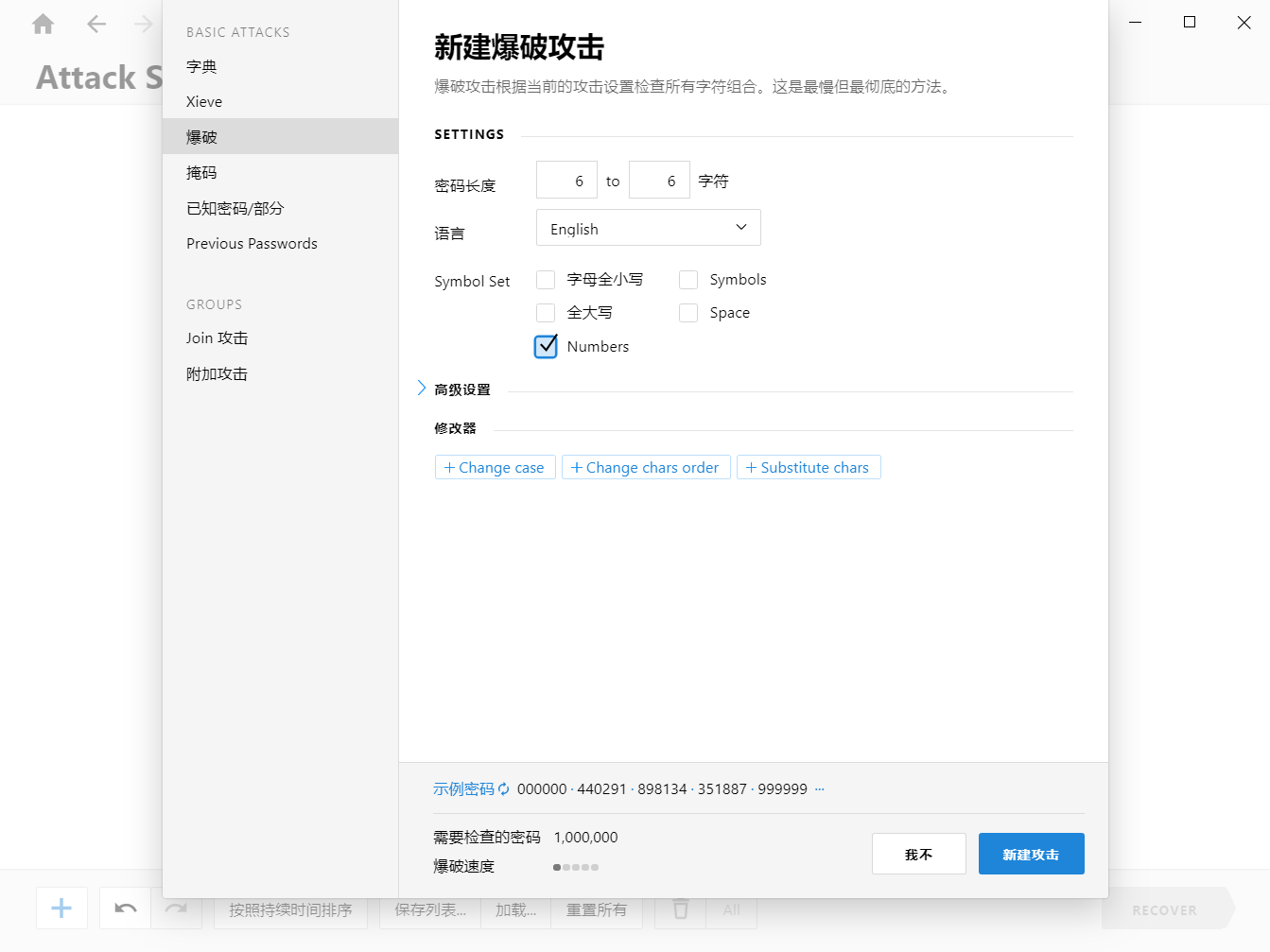

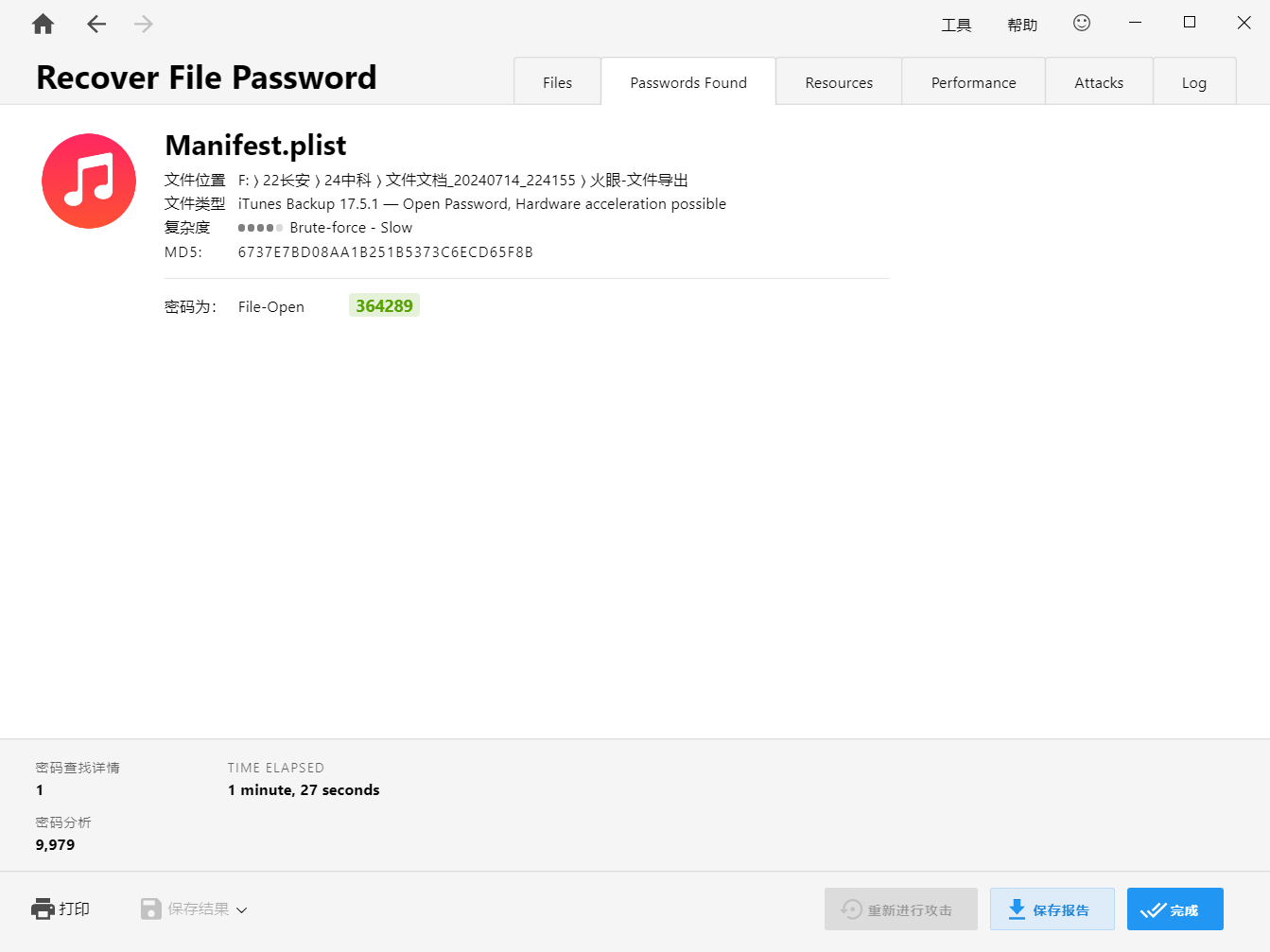

八位数字爆破

1 | love can play games tomorrow money |

(24)检材 3-系统登陆密码。

1 | 20242024 |

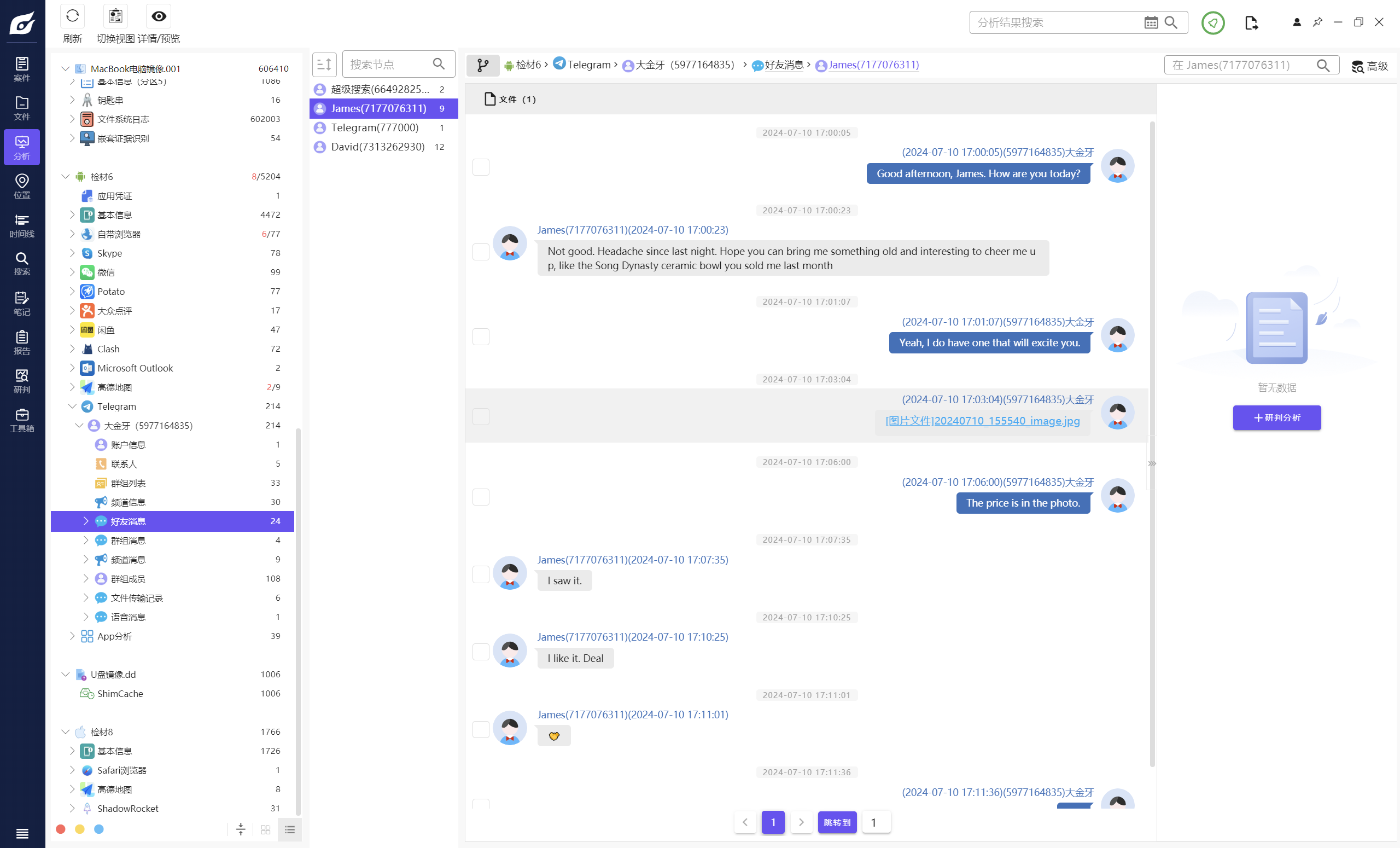

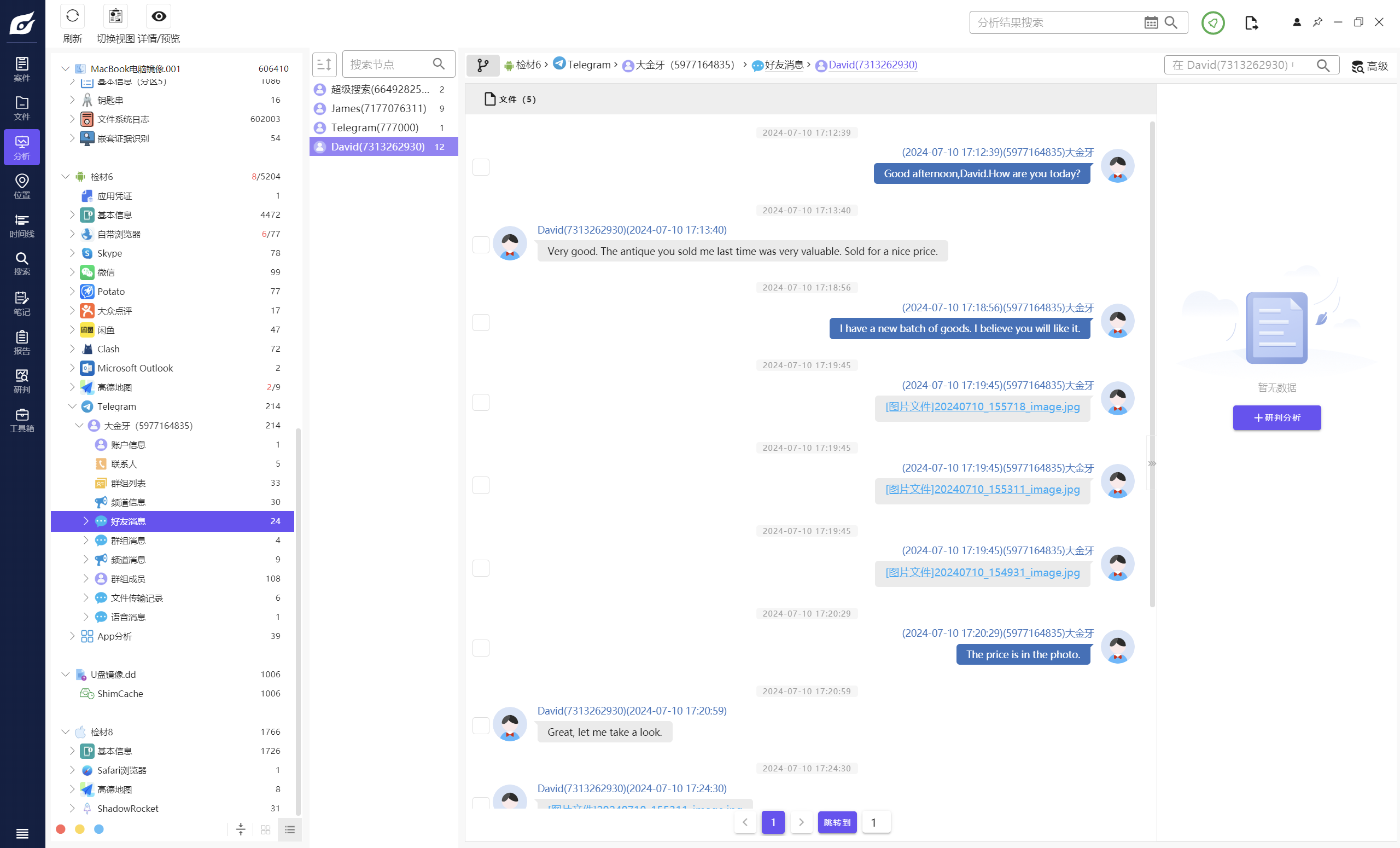

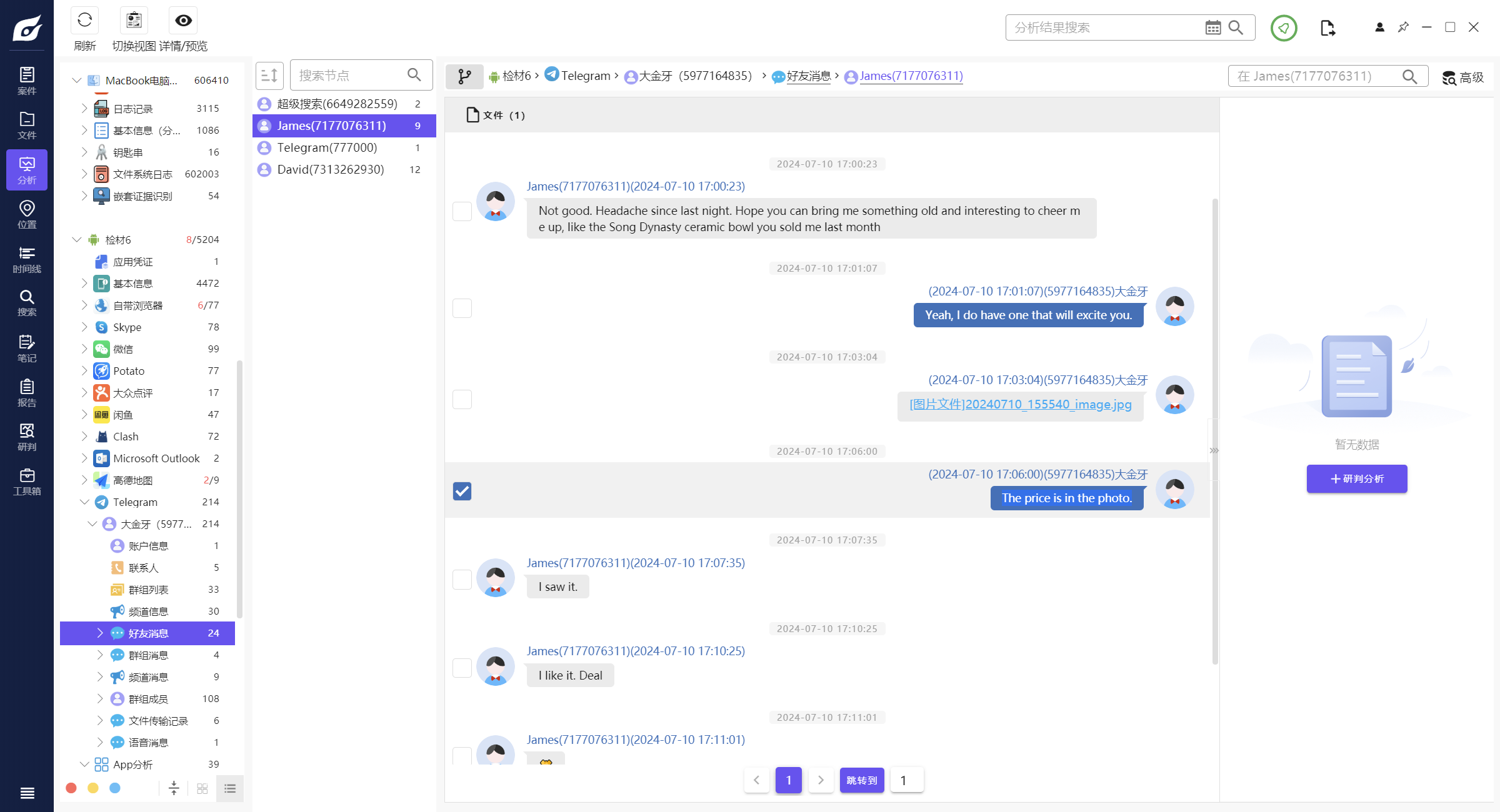

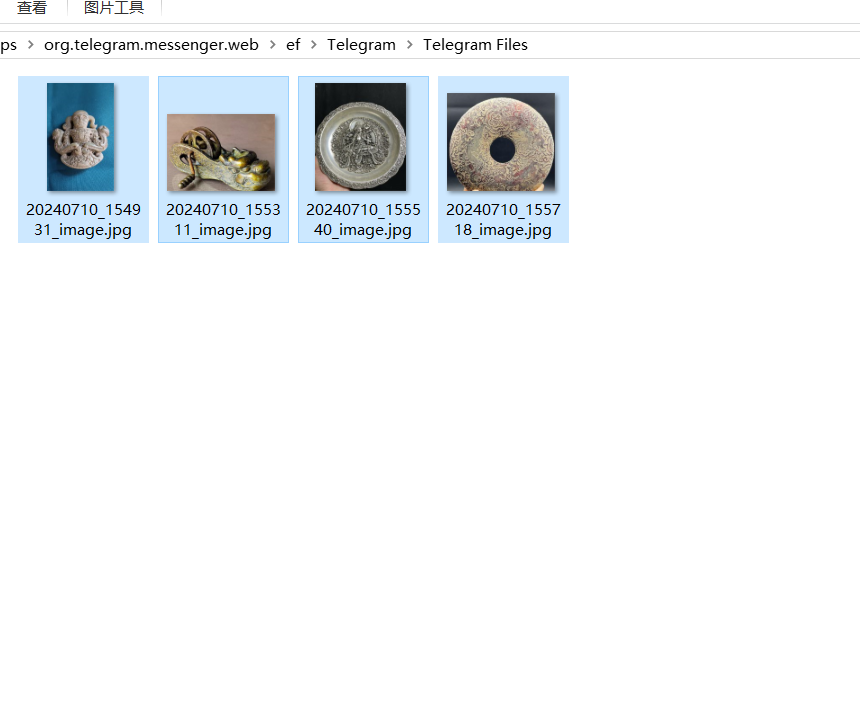

(25)该案件中,文物贩子的买家。

根据大金牙和James和David的TG聊天记录得出

(26)该案件中,文物贩子与买家的通讯 APP 的包名。

找对应包名即可

1 | org.telegram.messenger.web |

(27)大金牙的真实姓名。

(28)盗墓团伙要求用什么的虚拟货币交易。

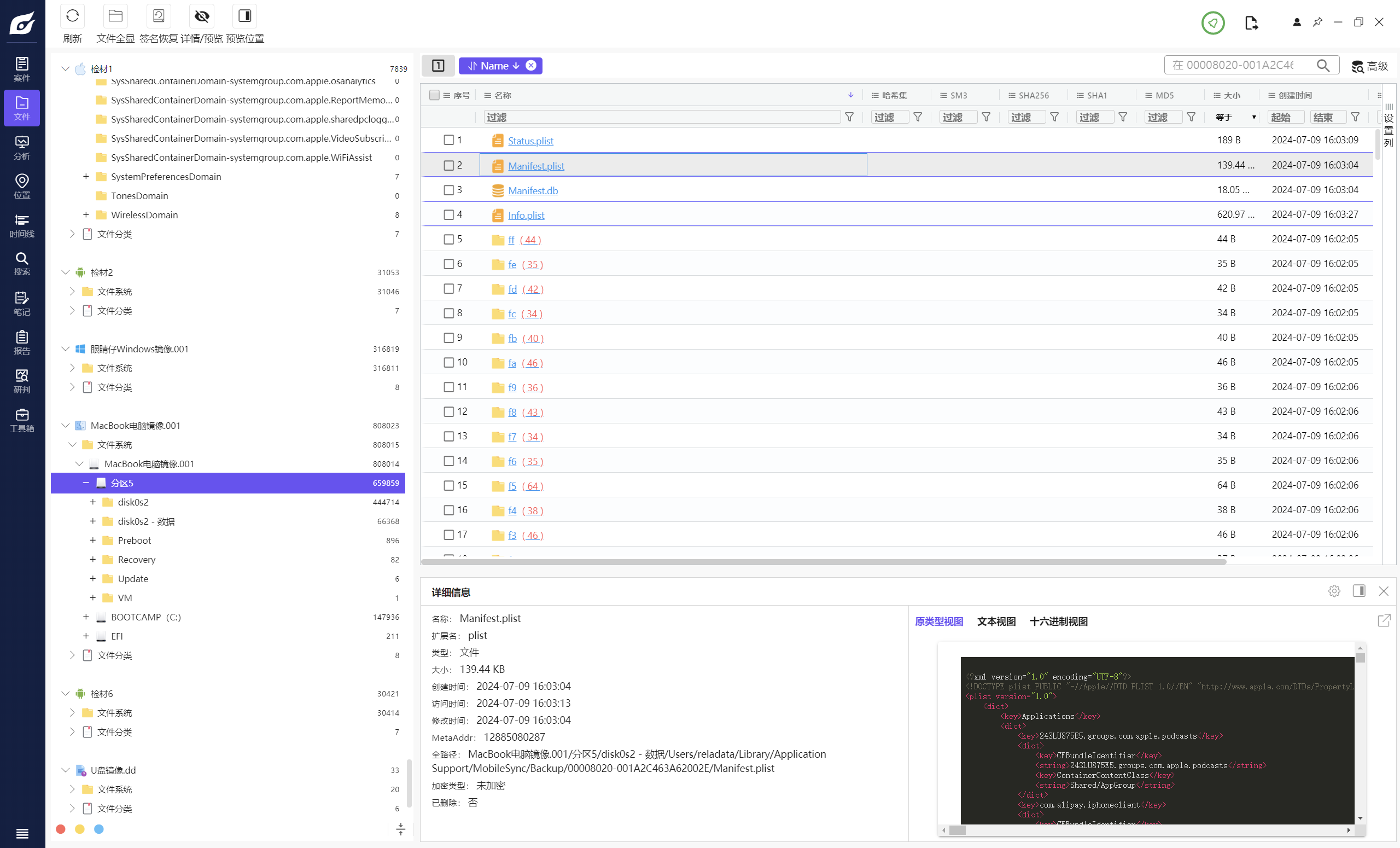

在mac中发现ios备份文件,根据ios密码的规则可以尝试对其爆破

1 | MATIC |

(29)该案件中的文物贩子。

根据聊天记录分析可知为大金牙

1 | 大金牙 |

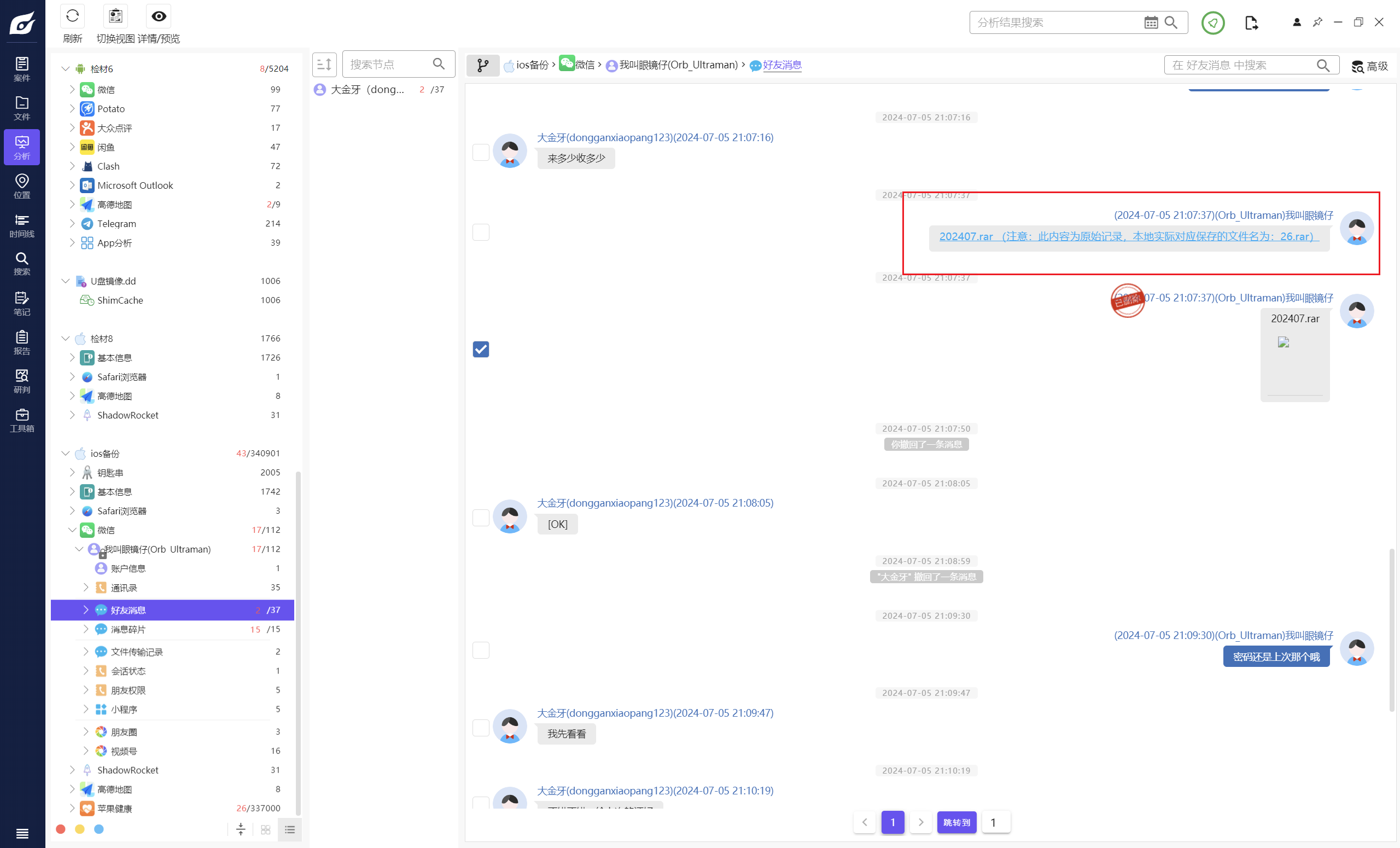

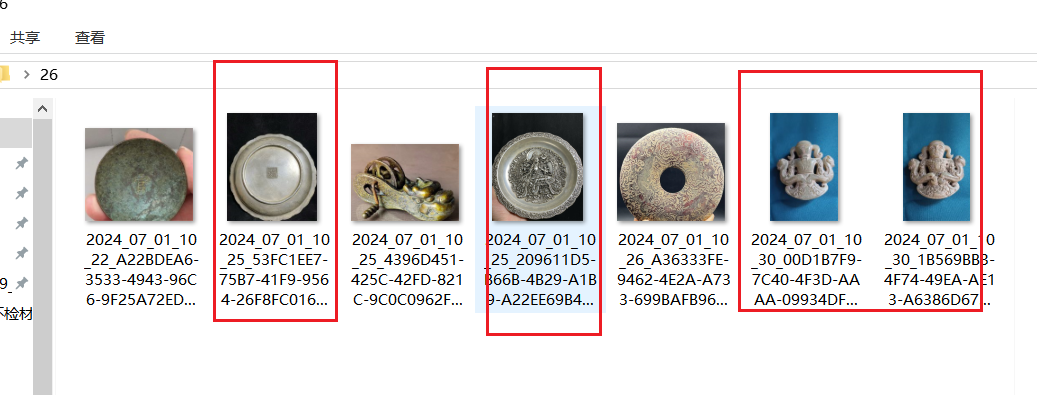

(30)盗墓团伙最近一次交易的文物数目。

手动去重一下,正反面去掉

1 | 5 |

(31)盗墓团伙最近两次的交易金额。

1 | 8.8w,10w |

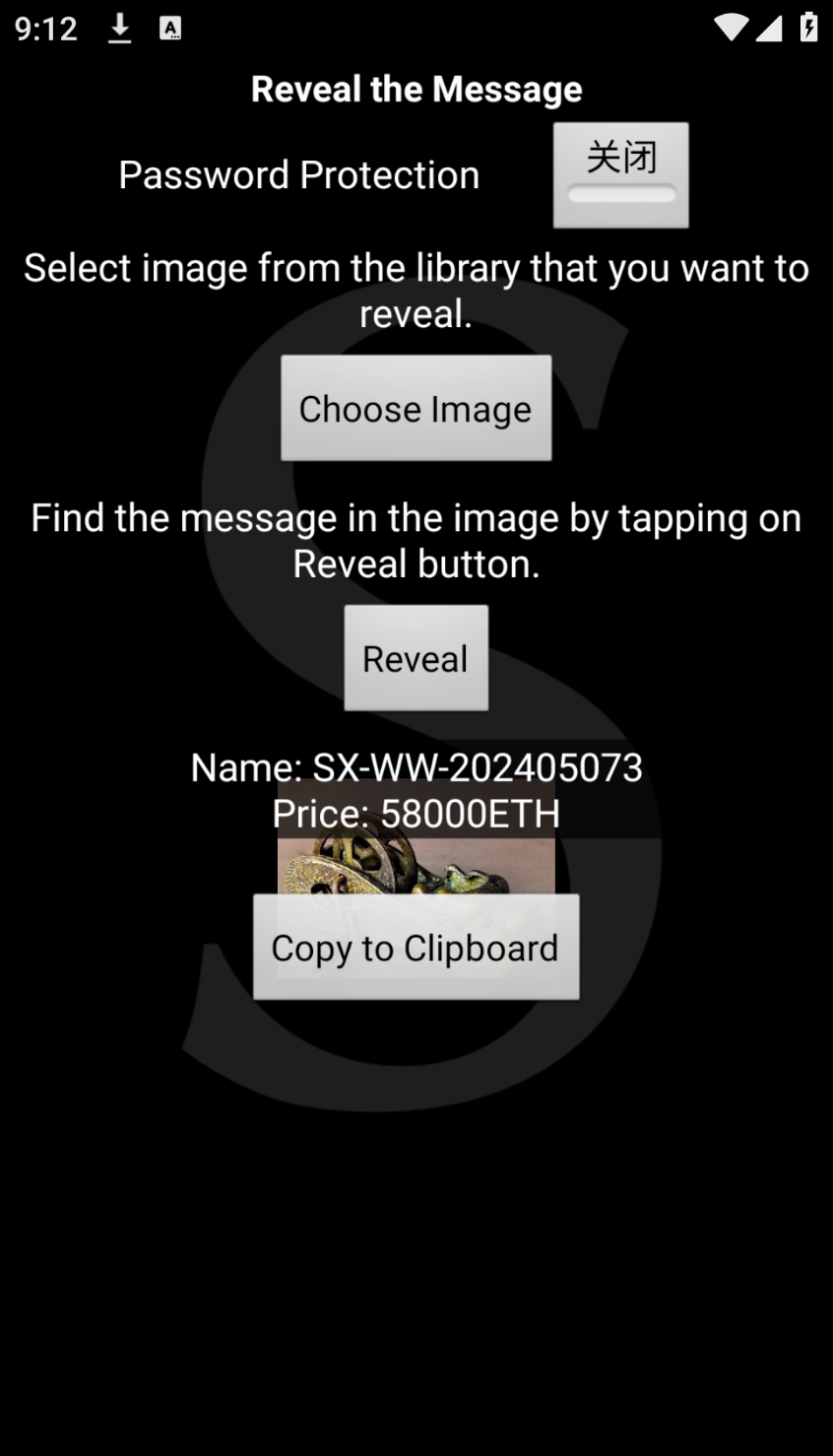

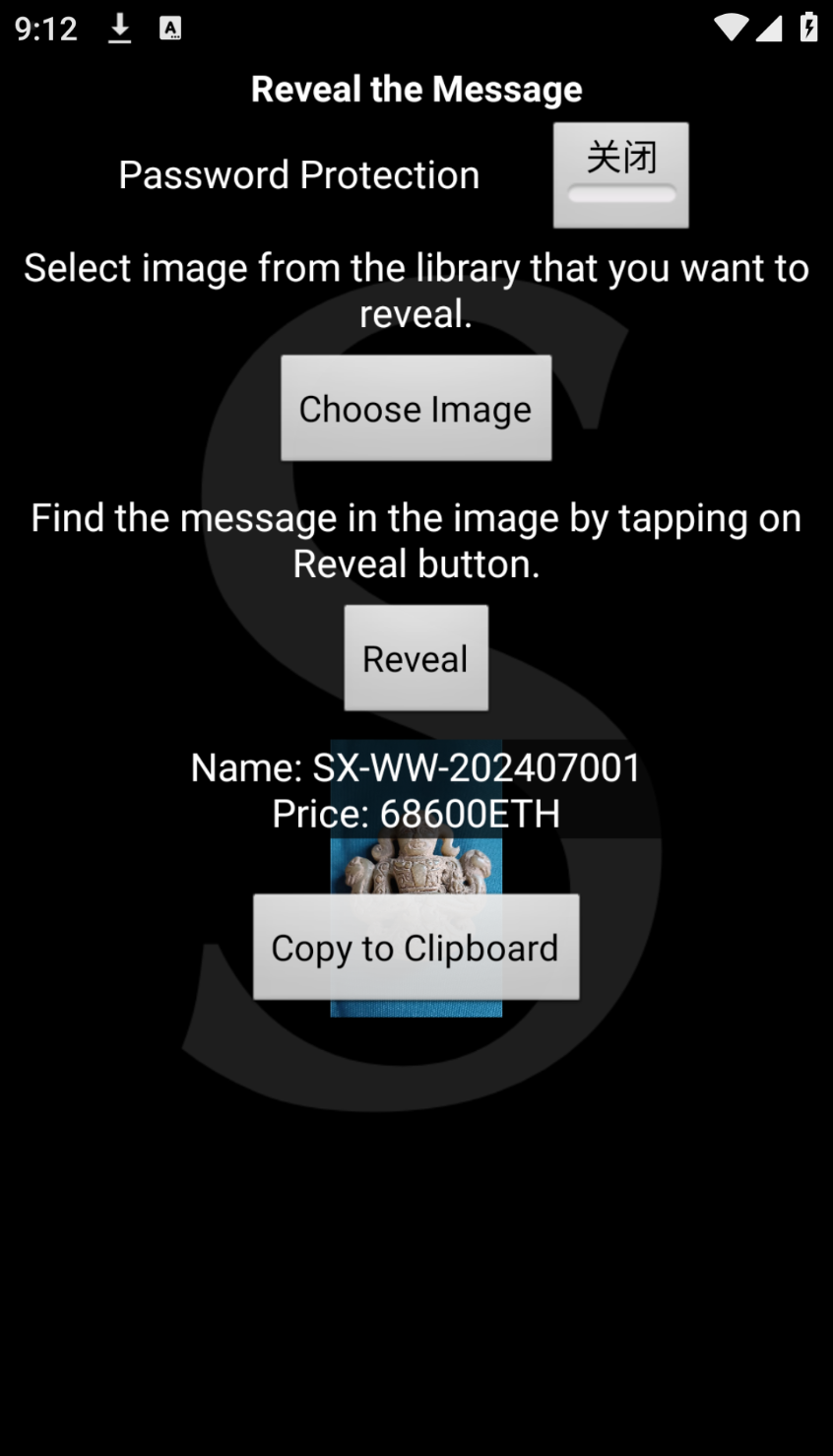

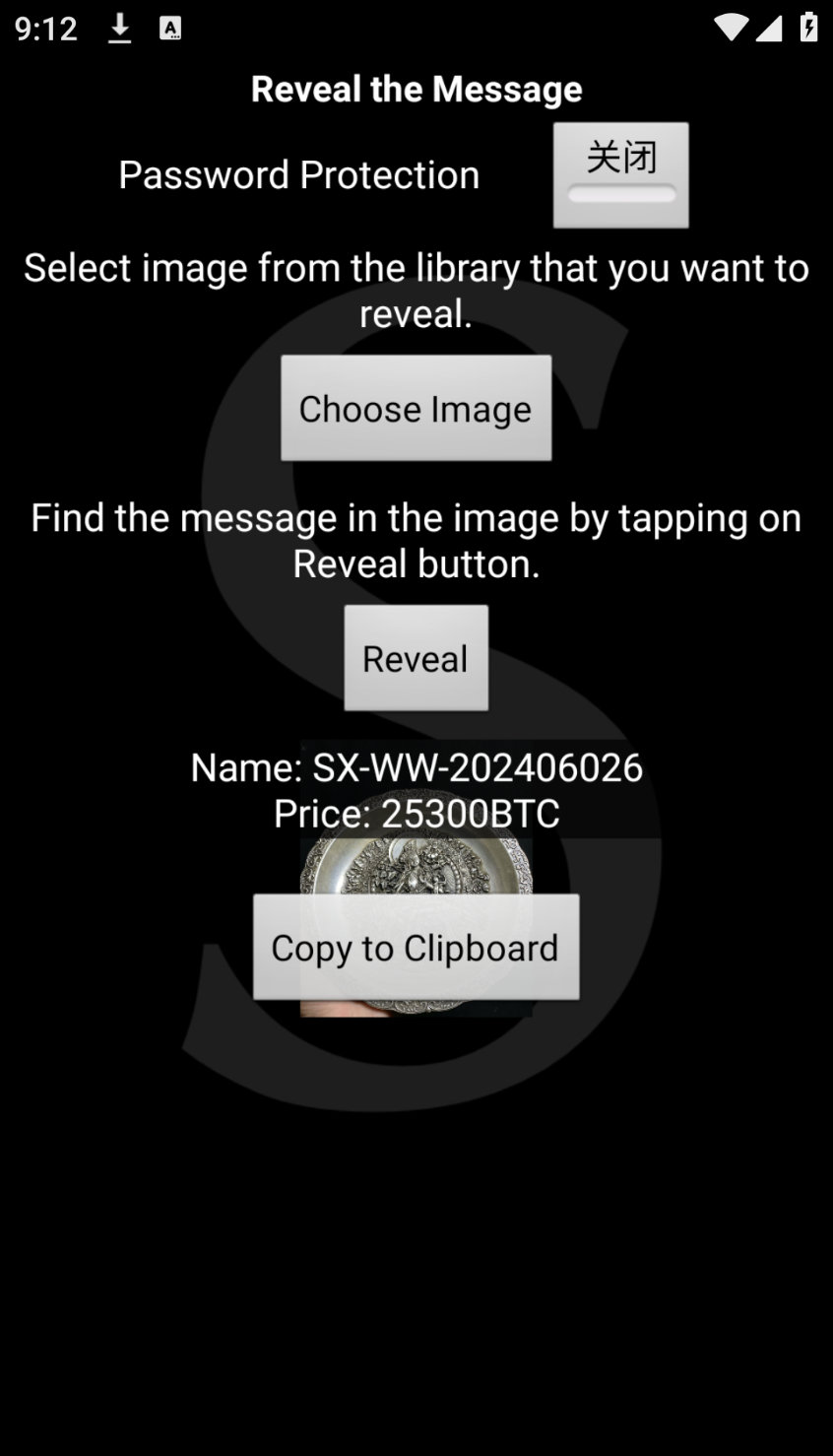

(32)该案件中,文物贩子卖出的文物名为“SX-WW-202407001”价格。

根据聊天记录可知,交易的金额藏在发送给顾客的图片里,foremost恢复无果,因此猜测需要用隐写软件恢复

导出后安装

塞到隐写软件中去

1 | 68600ETH |

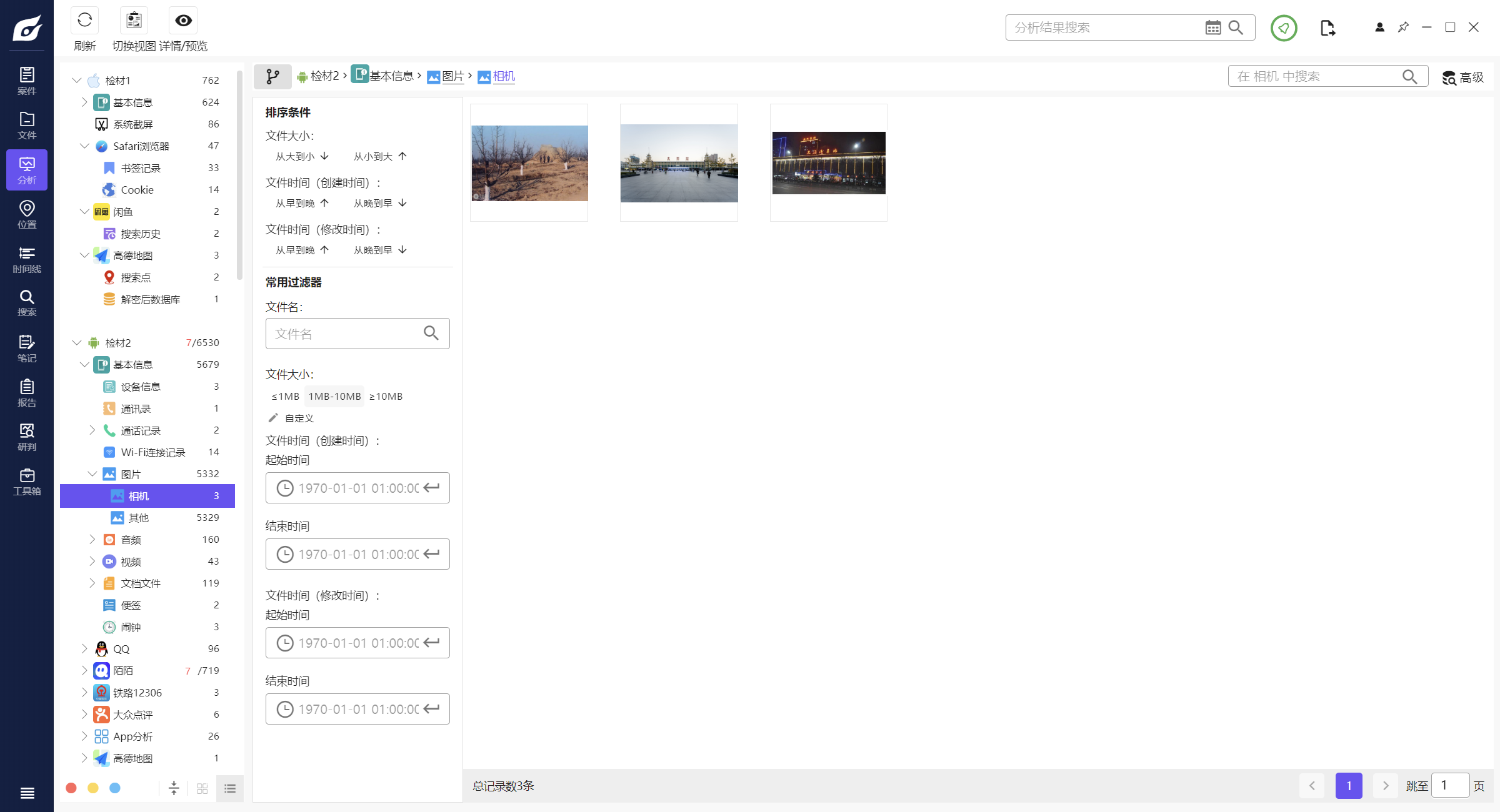

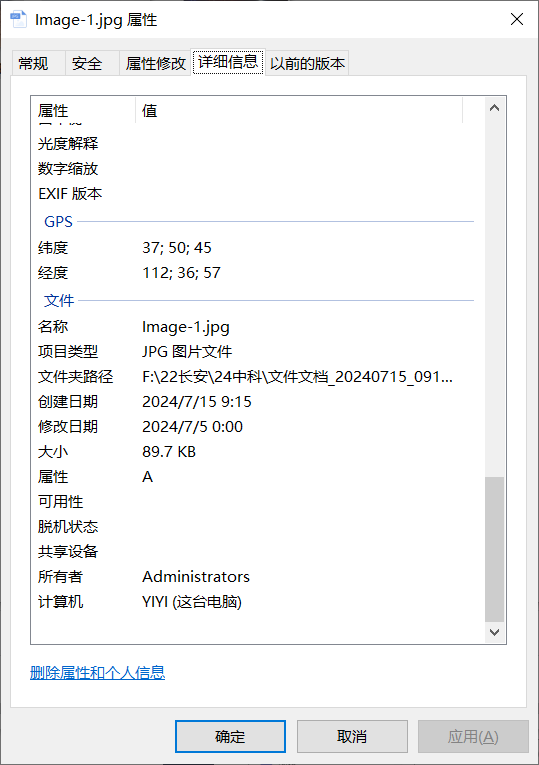

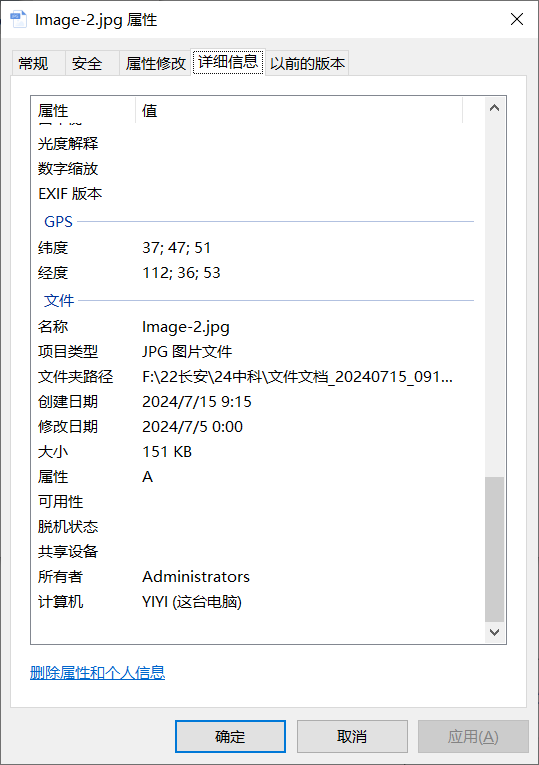

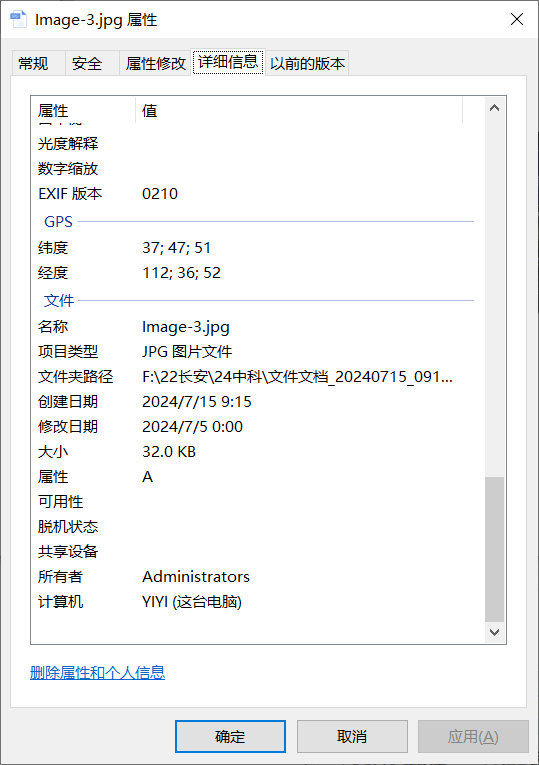

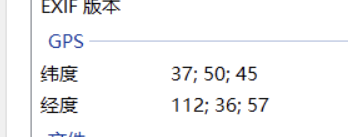

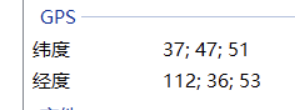

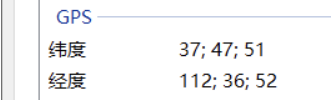

(33)盗墓地点的 GPS 经纬度。

检材二的backup中有三张图片

根据聊天记录,image1,2,3分别对应这里的7,11,13

因此

(34)盗墓前集合地的 GPS 经纬度。

(35)盗墓后集合地的 GPS 经纬度。

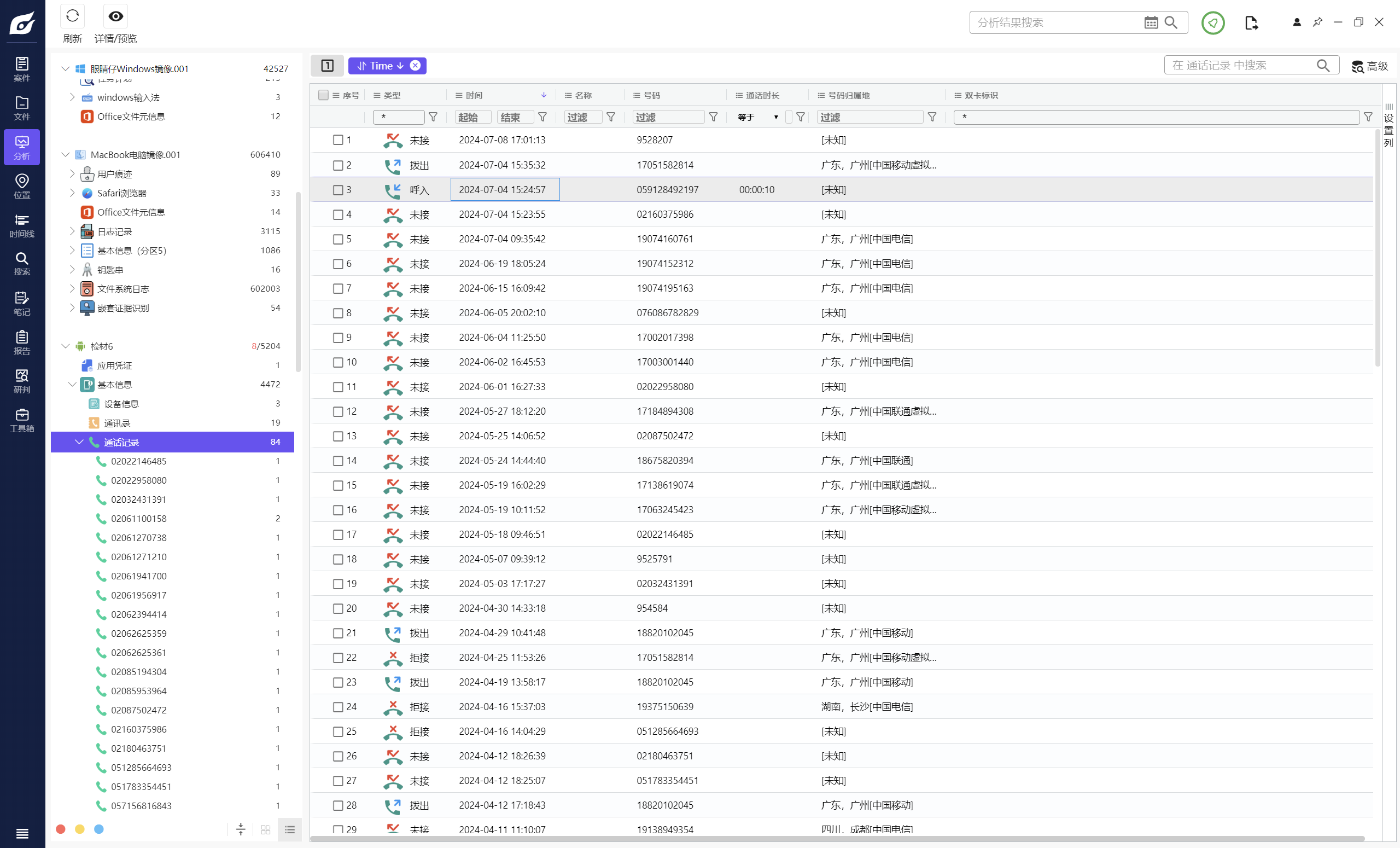

(36)检材 6-中最近一次呼入的号码。

1 | 059128492197 |

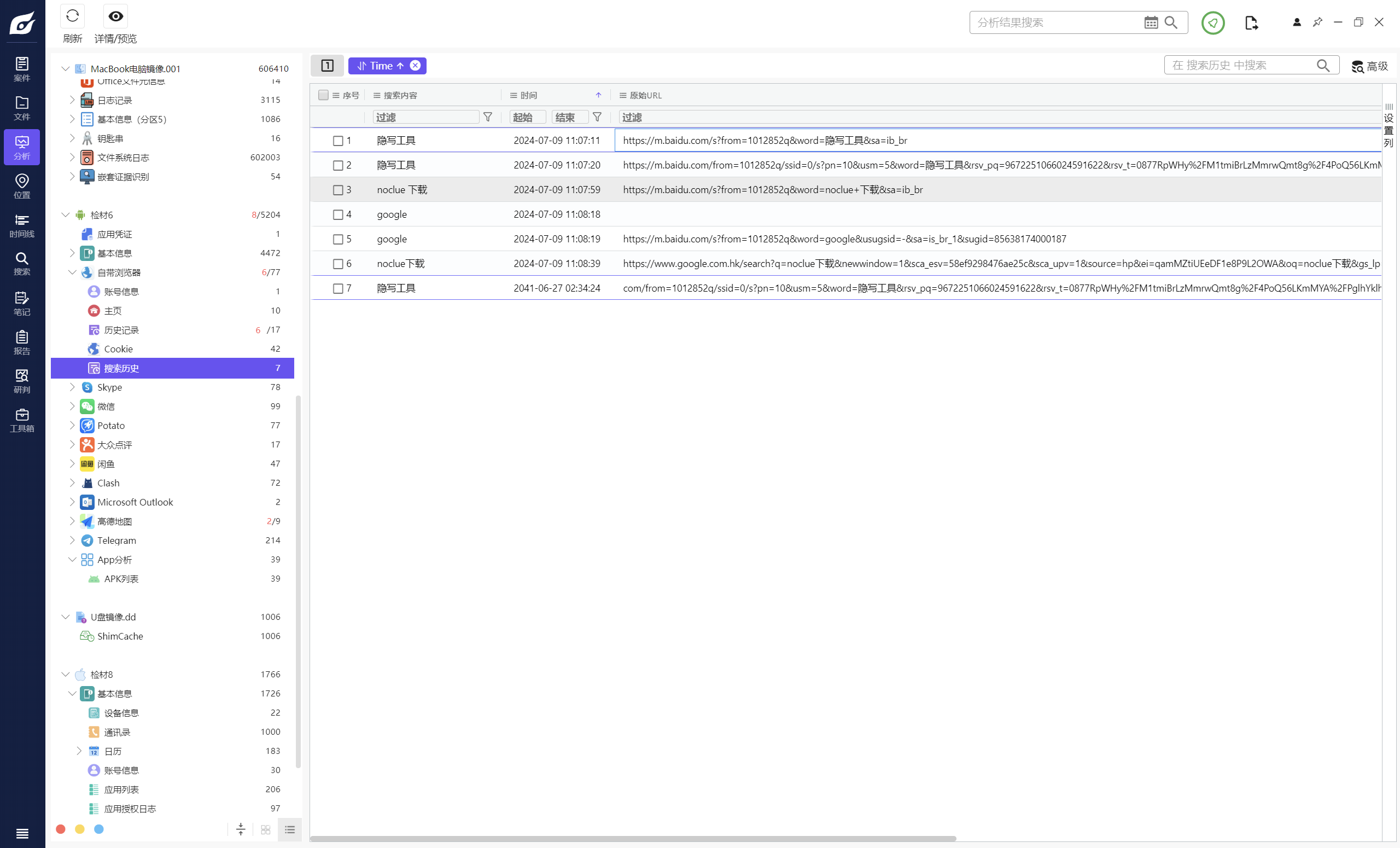

(37)检材 6-浏览器第一次搜索的内容。

1 | 隐写工具 |

(38)检材 6-手机所使用的翻墙 APP。

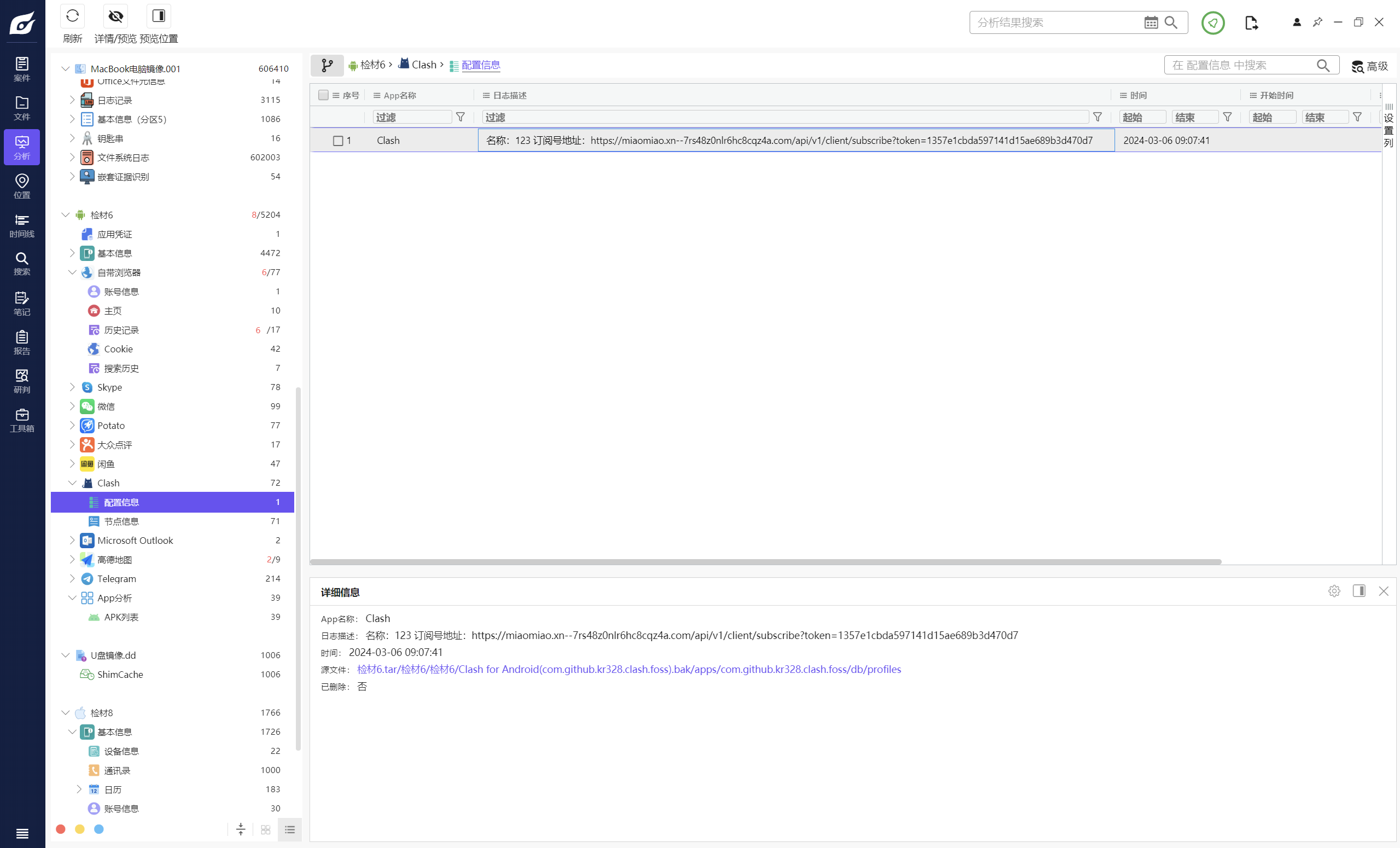

1 | Clash |

(39)检材 6-翻墙 APP 所使用的订阅地址是。

1 | https://miaomiao.xn--7rs48z0nlr6hc8cqz4a.com/api/v1/client/subscribe?token=1357e1cbda597141d15ae689b3d470d7 |

(40)检材 6-手机上安装了哪些隐写工具。

通过文件名判断,后续对图片的隐写也证实了该软件为隐写工具

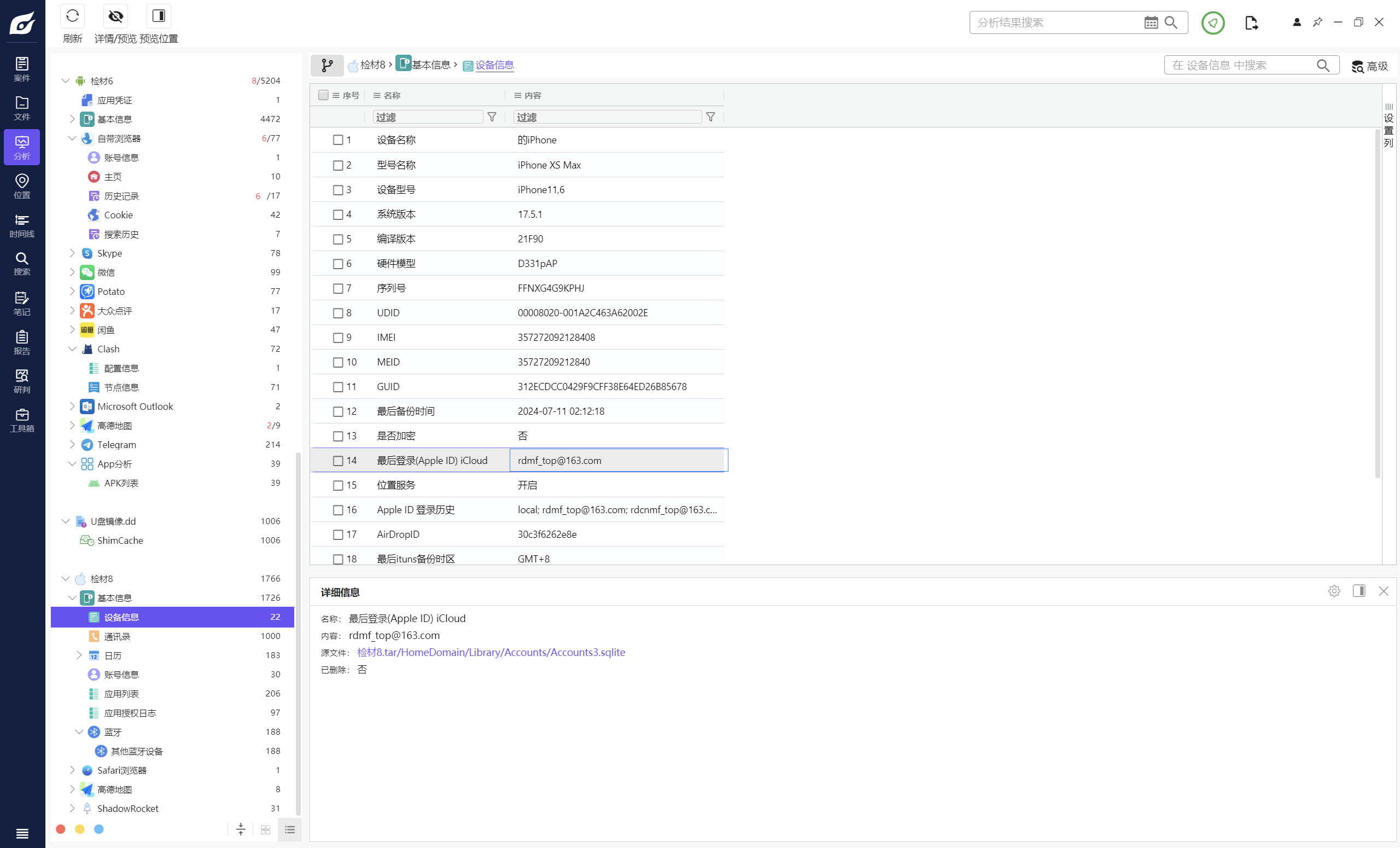

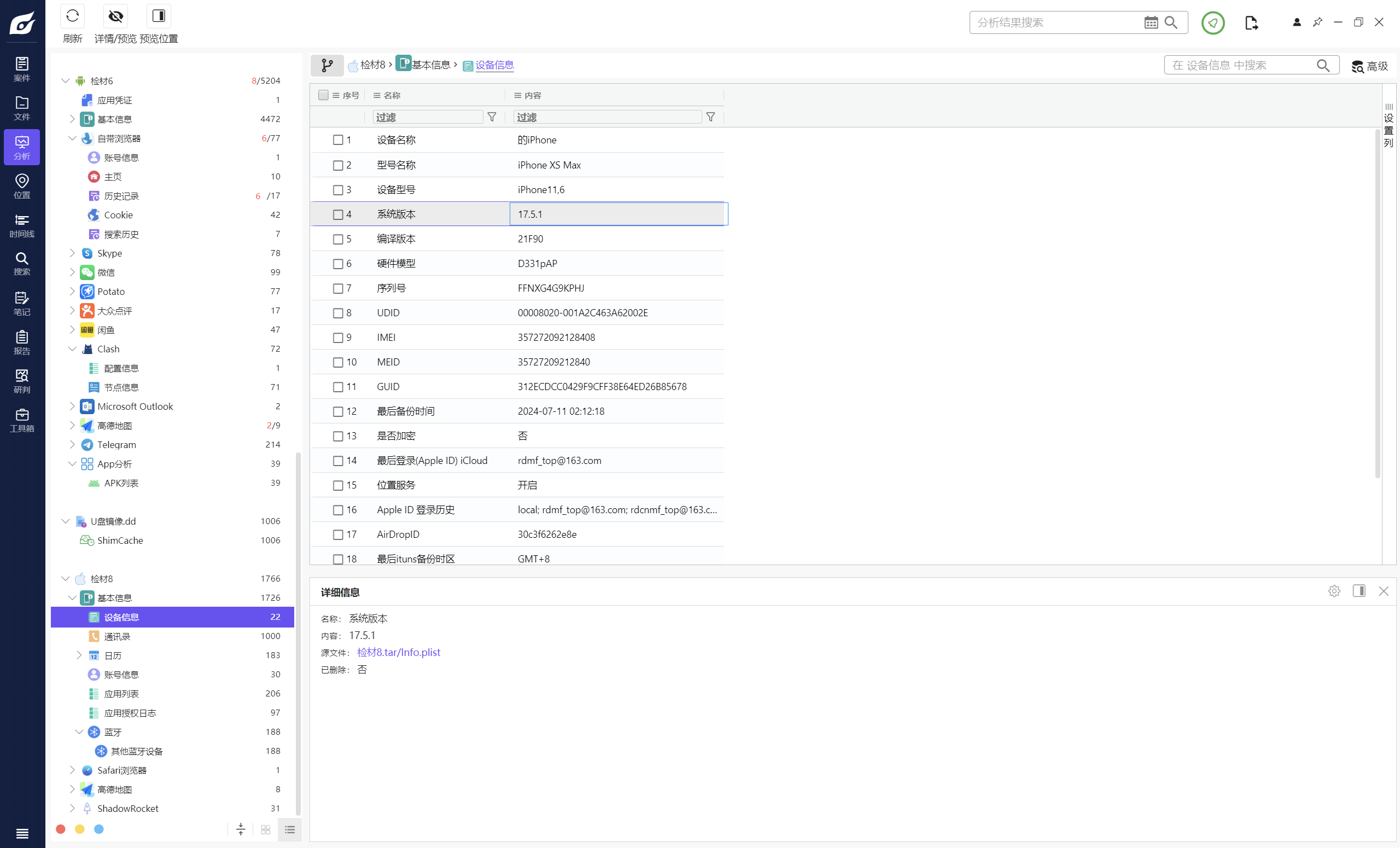

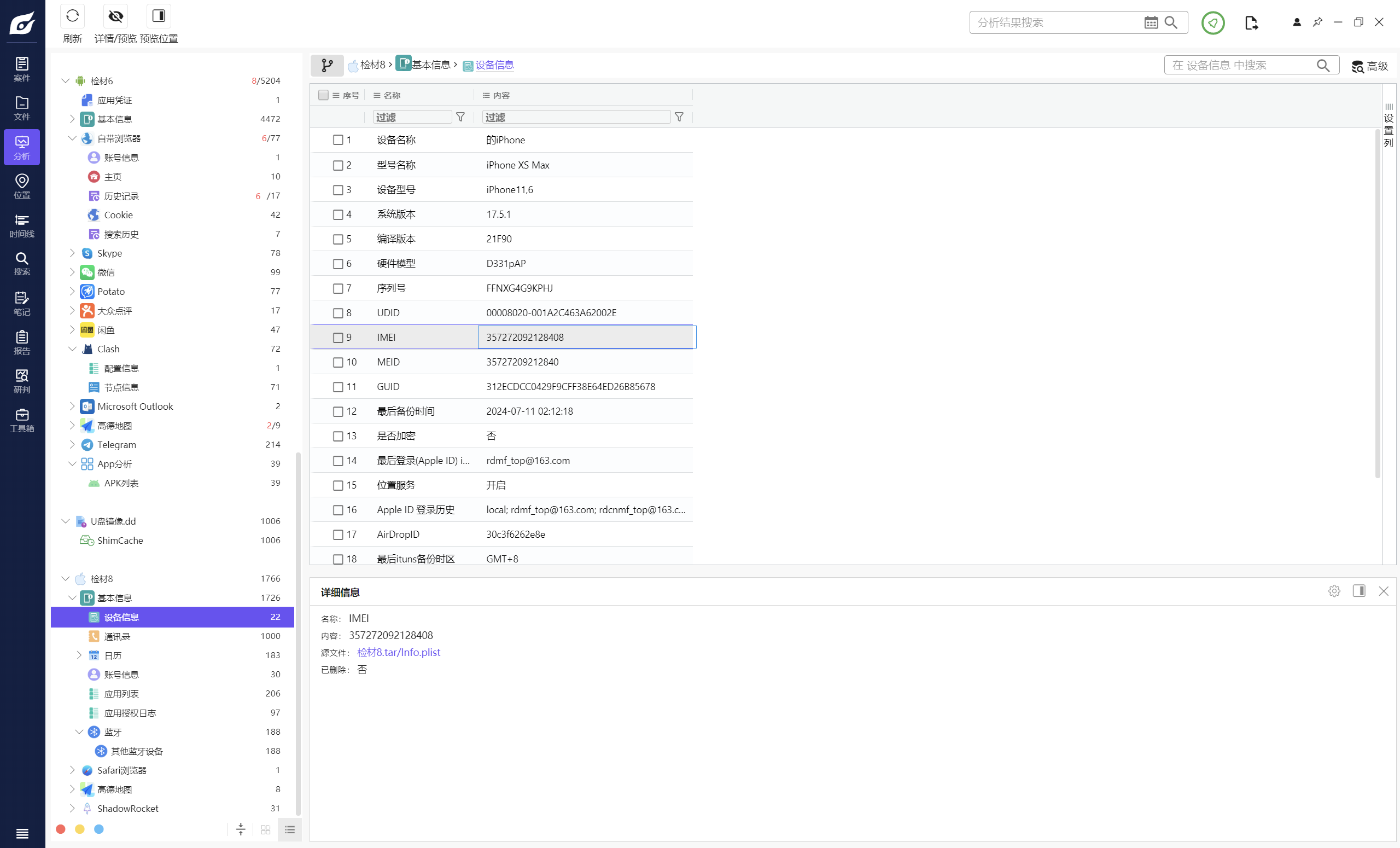

(41)检材 8-使用的苹果账号。

1 | rdmf_top@163.com |

(42)检材 8-系统版本。

1 | 17.5.1 |

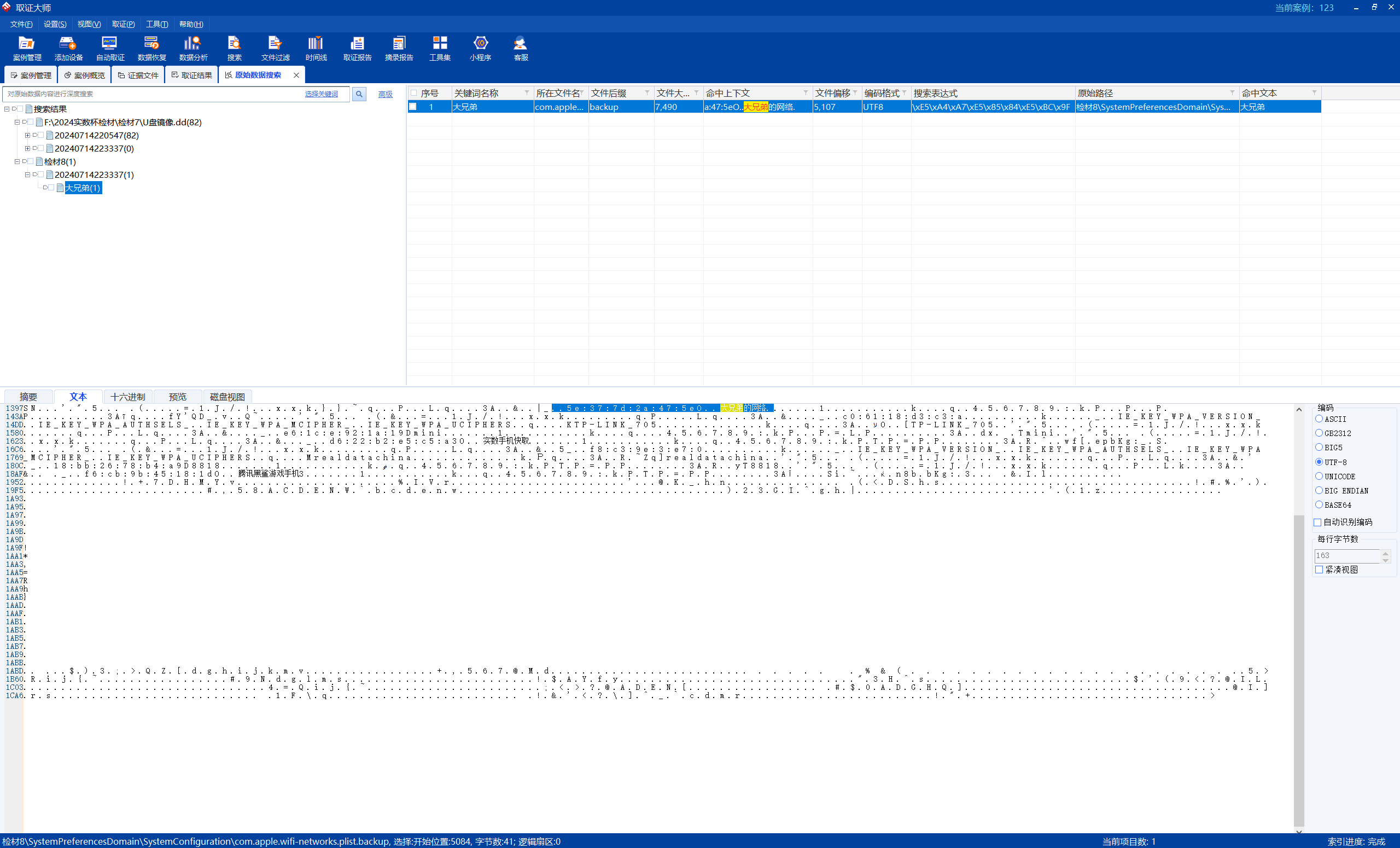

(43)检材 8-使用的 WiFi 网络名为“大兄弟的网络”的 MAC 地址。

暴搜原始数据或者AXIOM

(44)检材 8-手机 IMEI。

1 | 357272092128408 |

(45)检材 3-BitLocker 恢复密钥。

1 | 010461-617507-553498-499752-253286-356334-124773-180169 |